Bienvenidos a tuxinfo “número 8”. Como todos los meses comienzo agradeciendo a todos

ustedes por leernos mes a mes, a los colaboradores ya que sin ellos no se podría tener

tanto contenido y de tan buena calidad, a nuestro corrector, y por supuesto a nuestra di-

señadora quien intenta poner orden a todo el material y plasmarlo en una revista gratuita

L de excelente calidad como lo es tuxinfo.

Además agradezco a todos los lectores que leen nuestra revista desde el servicio flash

ingresado en el sitio de tuxinfo de forma totalmente simple gracias a scribd (www.Scribd.

Com) sitio excelente para este fin, el cual tiene un promedio superior a 500 lecturas men-

IA suales on line.

Muchas gracias a todos los que entendieron el mensaje de las colaboraciones ingresado

en el número anterior, ya que la recaudación de donaciones subió muy poco, tenemos

confianza en que ustedes, nuestros lectores, puedan ayudarnos a seguir en este proyec-

to y que tengan en claro que no queremos llenarnos de dinero, simplemente trabajar con

calidad como lo venimos haciendo hace tiempo y tratar de remunerar el mismo de alguna

OR manera.

Bueno ya entrando en la revista, les cuento que hay mucha información para leer, el mes

pasado hablamos de que habíamos estado en un evento de opensolaris, y este mes te-

nemos una nota de la distro con entrevista incluida, luego la nota de tapa como no podía

I

T faltar es de firefox 3, terminamos con nuestro curso de “c”, encontrarán la 4ª parte del

curso a principiantes en donde William nos mostrará diferentes opciones de instalacion

de aplicaciones, la cobertura de roberto allende sobre fisl, pablo trincavelli hablará de

D truecrypt, estrenamos nueva sección, la cual intitulamos: “acerca de..” En donde cada

colaborador de tuxinfo nos contará un poco más de sus actividades, y mucho más como

siempre.

E Los agradecimientos de siempre no podían faltar.

Muchas gracias a todos, Que la disfruten. .

Ariel M. Corgatelli

Ariel Corgatelli (director, editor y coordinador)

Claudia A. Juri (marketing, edición y ventas)

Oscar Reckziegel (el corrector)

Martin Belmonte (El Caricaturista)

Lucas Wells (el traductor)

Angel Guadarrama

Claudio de Brasi

Ernesto Vázquez Aguilar

Facundo Arena

Franco Rivero

Guillermo Movia

Marcelo Guazzardo

Matías Gutiérrez

b

o

r

a

d

o

r

es

Samuel José Rocha Martos

Jorge E. Huck

William Sandoval

DISEÑO

David J. Casco

Soledad Piscitel i

Rodney Rodríguez López

(ES Design)

Pablo Barrera “el otro”

Emiliano Piscitel i

Roberto Allende

Estevan Saavedra

(asistente de diseño - ES Design)

Pablo Trincavelli

www.tuxinfo.com.ar

2

c

ola

TuxInfo Número 7, recibió la colabo-

ración económica desde Paypal/Di-

neromail de las siguientes personas

listadas.

... Federico Aikawa

Mariano Mara

Armando Rafael Garcia

S Ramiro Germán López

Pedro Bordón

Gerardo Alberto Flores

monica fernandez España

I

A Ricardo Bertarini

Luis Alberto D’Ardis

Omar Gustavo Vil anueva

C Pablo Bardeli

Juan Pablo Ruiz Salinas

Leonardo Burgos

A Jorge Rolando Tolosa

R Donaciones sin tarjeta de crédito

http:/ www.tuxinfo.com.ar/tuxinfo/?page_id=35

G Donaciones con tarjeta de crédito

http:/ www.tuxinfo.com.ar/tuxinfo/?page_id=37

CONTACTENOS

Para contactarse con TuxInfo es bien simple,

sólo deben enviar a un email a info@tuxinfo.

com.ar y si su deseo es colaborar con artículos

pueden hacerlo.

FE DE ERRATAS “TUXINFO 7”

El mes pasado hubo algunas confusiones ajenas a nuestra mejor voluntad de realizar una revista de excelente calidad y gratuita.

Pág. 20- el autor del artículo destinado a Ipcop, es Pablo Trincavel i

Pág. 39- en el índice está anunciada la segunda parte de openOffice, y en cambio encontraron a Clonezil a.

Pág. 77- el autor de la nota de seguridad donde tratábamos como solucionar el problema de openssh en Debian es Marcelo Gua-

zzardo.

www.tuxinfo.com.ar

3

E ACERCA DE..

5

Ernesto Alfonso Vázquez Aguilar

EVENTOS

6

I

C NOTICIAS DEL MES

12

DISTROS

16

OTRO SABOR UNIX, O LINUX. CON USTEDES

D OPENSOLARIS 2008

LABORATORIO

28

MIGRANDO LA OFICINA DE LA MANO DE OPENOFFICE.

ORG, PARTE 2

(COMENZANDO DE LA MANO DE WRITER Y MATH)

I

N LABOXPRESS

32

PAGINAS RECOMENDADAS

36

NOTA DE TAPA

39

FIREFOX 3: DE LA TÁCTICA A LA PRÁCTICA

PRINCIPIANTES

55

DE WINDOWS A LINUX 4ª PARTE:

INSTALACIÓN DE APLICACIONES EN UBUNTU

PROGRAMACIÓN

64

CURSO DE C EDICIÓN NÚMERO 5: “PUNTEROS”

SEGURIDAD

71

TRUCOS

76

JUEGOS

80

OPINION

86

RINCON DEL LECTOR

90

www.tuxinfo.com.ar

4

NUEVA SECCIÓN

.

.

“ACERCA DE...”

E .

Nombre Completo: Ernesto Alfonso

A D

Apel idos: Vázquez Aguilar

C

Alias: nestux

R

Edad: 23 años

E

Sitio o blog personal: http:/ nestux.com/

C

blog

A

Email: ernesto@nestux.com

Hobbies: Tocar guitarra, jugar poker y escuchar música todo

el día

Primera distro GNU utilizada: SuSE

Distro que utiliza actualmente: Slackware 12.1

Lo que amo: La libertad de poder hacer con mi pc lo que se

me pegue la gana y estar rodeado de todo lo que me

agrada.

Lo que odia: La señora que me insulta cada vez que pongo mi

estéreo haha.

www.tuxinfo.com.ar

5

TUXINFO PRIMERA PARTE

S

PRESENTE EN FISL 9.0

TO

Entre el 17 y 19 de abril se realizó en porto alegre la mayor edición,

unos de los más concurridos eventos de software libre de latino-

N

américa. La novena edición del forum internacional de software

libre (fisl) reunió un total de 7.417 Participantes provenientes de

E

21 paises que fueron para escuchar a 402 oradores protagonistas

de 257 charlas. Tuxinfo no podía faltar a fisl y desde el número 7

V

presentaremos lo más importante que dejó el evento[1].

E

Fisl 9: Más de siete mil participantes provenientes de 21 países se dieron cita en Porto Alegre, Brasil.

www.tuxinfo.com.ar

6

SULAMITA GARCÍA: EL CAMINO DEL GEEK PROFESIONAL

Sulamita García, a cargo del sector Open Source para Latinoamérica de Intel, dio una charla

S

orientada a jóvenes que están comenzando su carrera en el mercado IT.

Sulamita comenzó aclarando que no era su idea dar recetas porque cada persona, y por lo

tanto su carrera, son diferentes y no se pueden aplicar los mismos criterios. De todos modos,

muchas sugerencias fueron bastante generales, por ejemplo:

Es importante que te detengas un día a pensar qué querés estar haciendo de aquí a 10 años.

TO

Luego, y a partir de posibles respuestas, pensá en las habilidades que requieren cada una.

Esta reflexión marca el camino que tenés que seguir.

A modo de ayuda, propuso dividir la carrera en dos caminos diferentes. Uno orientado a la

N

gerencia y otro mucho más técnico. Por supuesto que el problema está simplificado, pero es

un buen inicio.

E

V

E

Dos posibles caminos en la carrera de un profesional IT

www.tuxinfo.com.ar

7

En un momento hablo sobre las reglas de vestimenta que puede tener una empresa y, mos-

trando una foto de Lula presidente y el Lula obrero, dijo algo como: el cambio de look no ne-

cesariamente significa renunciar a tu identidad.

S

TO

N

E

V

E

Algo que l amó la atención en la charla, fue la posición crítica que mostró Sulamita respecto

a las certificaciones. A pesar del énfasis que hizo sobre la formación y preparación que debe

tener cada profesional, no los considera el mejor medio y de hecho listó una serie de proble-

mas que tienen.

www.tuxinfo.com.ar

8

LEO MONK: EN BUSCA DE NUEVOS MODELOS LABORALES

El reconocido miembro de la Comunidad Argentina de Software libre presentó la charla “Crea-

S

ción colaborativa de Empresas” donde describió el modelo de organización basado en coope-

rativas y compartió sus experiencias en GCoop.

Esta charla hacía referencia implícita a Smal talk donde uno de los slogans en su comunidad

era: There’s more than one way to do it (hay más de una forma de hacerlo).

Con un material de soporte cuidadosamente preparado, se enumeraron cuestiones impres-

TO

cindibles como por ejemplo los conceptos centrales alrededor de una cooperativa:

1.

Adhesión abierta y voluntaria

2.

Control democrático de los socios

N

3.

Participación económica de los socios

4.

Autonomía e independencia

5.

Educación, entrenamiento e información

E

6.

Cooperación entre cooperativas

7.

Compromiso con la comunidad

V

E

Leo Monk: Creación colaborativa de Empresas

www.tuxinfo.com.ar

9

Algo que resultó muy interesante fue la comparación y similitud de estos con los principios

fundacionales de Debian.

S

SUN: TECHNOLOGY IS ALSO ABOUT PEOPLE

Durante el segundo día de Fisl 9.0, Jean El iot de Sun Microsystems describió el camino que

está recorriendo su empresa hacia el Software Libre. En realidad la charla original era de Si-

TO

mon Phipps con el título The Trend that is driving Free Software in open source communities.

Dado un pequeño problema de salud, Simon no pudo estar presente y en su lugar envió un

video que se encuentra disponible en youtube[2] .

N

Algunas frases interesantes de Simon:

Hoy en día, el software libre, se ha convertido en una de las fuerzas más importantes del

mundo del software para computadoras. De acuerdo a Gartner, en 5 años estará presente

E

en el 90% de los productos de software. Esto significa un incremento significativo de nuevos

jugadores dentro de la comunidad de software libre. Tenemos que estar preparados para

V

cuando esto ocurra. Tenemos que estar preparados para darles la bienvenida, para guiarlos y

convertirlos en buenos ciudadanos del mundo del software libre; resolver cuestiones de licen-

cias que traen consigo, cuestiones de legales y de uso de marcas.

E

Es muy importante que, como movimiento comencemos a trabajar ahora mismo y definir cuá-

les van a ser las políticas para uso de marcas, licencias y patentes.

Luego del video, Jean El iott presentó la charla titulada Technology is also about people. En

esta charla, Jean contó sobre la apuesta que está haciendo Sun hacia el software libre y las

lecciones aprendidas. Algunas frases que dijo aparecieron en el material de soporte[3] :

Jean Elliott, technology is also about people

A veces parece que hay una división entre comunidades y compañías.

Aunque en otras oportunidades, es todo lo contrario y se percibe una tremenda colaboración

mutua.

www.tuxinfo.com.ar

10

De todos modos, la gente, individuos y grupos son los que hacen la diferencia.

Lección aprendida: Cómo trabaja la gente depende en gran medida de lo que quieren lograr

y el sistema en el que interactúan (mucho aprendizaje y mucho cambio requiere muchísima

S

comunicación)

Los individuos hacen la diferencia

Ocurren cosas increíbles cuando la gente se comunica

Trabajar juntos requiere coraje, conocimiento, compasión, paciencia y perseverancia.

Y humor!, y Tiempo!

TO

1. http:/ fisl.softwarelivre.org/9.0/www/node/532

N

2. http:/ robertoal ende.com/tecnologia/eventos/sun-technology-is-also-about-people

3. http:/ www.slideshare.net/guest6087b5/technology-is-also-about-people

E

V

Por Roberto Allende *

E

* Sobre el autor de la nota, Roberto Allende

- Director Comercial en menttes - empresa dedicada al desarrollo en Python, Zope y Plone basada en Soft-

ware Libre. Miembro de Zea Partners.

- Miembro de Plone Foundation, Texas, EE.UU.

- Cofundador y administrador del proyecto Plone Conosur.

- Contacto para Latinoamerica del proyecto PloneGov y miembro del proyecto CommunesPlone.

- Cofundador de la comunidad Freenets (http:/ www.freenets.org.ar).

- Autor del blog robertoallende.com dedicado a Software Libre, Plone y temas relacionados a la web.

www.tuxinfo.com.ar

11

CAMPAÑA PLAYOGG, HAGAMOS CONCIENCIA,

NO SÓLO EXISTE EL MP3

S

De modo creciente, empresas de software privativo como Microsoft, Apple y Adobe están lan-

zando formatos de audio y vídeo que restringen el acceso y restringen a los desarrol adores

E

de software, pero hay una alternativa que puede ser reproducida en todas las computadoras

sin restricciones: Ogg.

Ogg ofrece formatos multimedia de calidad profesional (www.bigbuckbunny.org), es utilizado

extensivamente en proyectos de software libre, los artistas y un número creciente de distribui-

dores de música y vídeo lo están empleando.

Pronto, aproximadamente un mil ón de chicos y sus familias estarán recibiendo las computa-

doras One Laptop per Child XO, pensadas también para reproducir y crear archivos Ogg. O,

por ejemplo en Brasil, 52 mil ones de estudiantes recibirán educación informática con GNU/

Linux, con lo cual estarán en condiciones de hacer lo mismo, al igual que en muchos otros

EL M

países como España (donde la educación y el software libre van de la mano en Extremadura,

Andalucía, Madrid y otras partes), Venezuela o Rusia.

Apoyando hoy al formato Ogg, podemos ayudar a asegurar que los chicos que reciban las

computadoras portátiles XO tengan acceso a miles de recursos educacionales y materiales

en la WEB.

Construyamos para los demás, no sólo para nosotros, recomendemos a nuestros amigos y

conocidos hacer lo mismo.

Es el apoyo al acceso a VIDEOS, y MÚSICA, o sea, un gran espectro que puede abarcar

I

A D

TV

CINE

Música de cualquier clase

I

C

RADIO

de todo!!!!

T

Es decir, apoyar una forma de hacer las cosas, no a un mero formato como a veces se piensa,

o a una disciplina artística como la música.

O

Que las máquinas educativas XO puedan reproducir gran cantidad de material en la red, que

mil ones de chicos tengan acceso a esos materiales, depende de que creemos archivos mul-

timedia en formato OGG, es decir, depende también de que apoyemos sostenidamente esta

N

campaña.

La libre cultura es tan importante como apoyar el software libre, el hardware libre o el espacio

radioeléctrico libre.

Una campaña supone vivirla en el tiempo, luchar por eso, hacer propia la lucha de otros con

humildad, que al fin y al cabo es nuestra propia lucha libertaria.

Proponemos que envíes este texto por mail a tus amigos.

Marcos Guglielmetti

http:/ musix.org.ar/

Campaña PlayOGG (http:/ playogg.org/)

www.tuxinfo.com.ar

12

ANTE LA LLEGADA DEL IPHONE 3G,

EL ITUNES STORE YA FUNCIONA EN ARGENTINA

S

(Buenos Aires, julio de 2008). Ante la inminente l egada del iPhone 3G al país, ya se encuen-

tra en funcionamiento el iTunes Store en Argentina lo que permitirá, a priori, que los usuarios

E

del iPod touch puedan adquirir actualizaciones y aplicaciones, ya sean gratuitas o pagas, y

más adelante, puedan hacer lo mismo quienes posean el iPhone 3G.

Hasta el momento, no existía acceso desde la Argentina y solo podían adquirirse estas aplica-

ciones y actualizaciones desde los Estados Unidos y otros países en los que ya existía iTunes

Store, pero para el o, el interesado debía contar con una tarjeta de crédito y un domicilio fiscal

en ese país.

Gracias a la activación de esta plataforma en Argentina, quienes descarguen en sus computa-

doras el iTunes y registren en el Store una cuenta con su tarjeta de crédito podrán, por ejem-

plo, actualizar su iPod touch a la versión 2.0 y así poder adquirir o descargar gratuitamente

según el caso diferentes aplicaciones, y próximamente lo propio para todos los iPhone con

EL M

versión de sistema operativo 2.0 que están llegando a nuestro país.

SCO TENDRÁ QUE PAGARLE 2,5 MILLONES DE

DÓLARES A NOVELL

I

A D

Bueno, esta noticia era de esperar ya que SCO el año pasado había perdido el juicio que l e-

vaba a cabo contra Novell quien demostró ser el propietario comercial de Unix.

Ahora esta jugada judicial a SCO le costará nada menos que 2.5 mil ones de dólares sólo en

I

C

concepto de royalties.

T

O

FIREFOX AL FINAL CONSIGUIÓ SU CERTIFICADO

OFICIAL GUINNESS

N

En el día de ayer fue entregado el certificado oficial del récord Guinness a Firefox 3 como el

software más descargado en 24 horas. La entrega de la mano de Gareth Davies, (gerente del

área Internet y tecnología) a Tristan Nitot presidente de Mozil a Europa.

FORMATO PDF DE ADOBE YA ES UN ESTÁNDAR ISO

El nuevo estándar “ISO 32000-1, Document management – Portable document format – Part

1: PDF 1.7″ está basado en la versión 1.7 de PDF desarrol ada por Adobe, y se convierte en

un estándar aceptado por este importante organismo.

De cualquier manera los archivos PDF eran considerados por la inmensa masa de usuarios

www.tuxinfo.com.ar

13

informáticos como un estándar sin serlo, ya sea por su popularidad, por su portabilidad, etc.

Las palabras de Adobe fueron: “Al liberar la especificación completa de PDF para la estanda-

rización ISO, estamos reforzando nuestro compromiso con la apertura tecnológica”.

S

E

XANDROS Y LINSPIRE SE UNIERON EN SECRETO

Los rumores se hicieron realidad, hoy las dos empresas son una, luego de haber cerrado un

trato de forma secreta y sin contar con los accionistas de ambas empresas, tal cual confirma

el mensaje enviado por el CEO de Linspire, Michael Robertson a sus accionistas.

No pregunten valores porque no los tenemos y lo que si sabemos es que Linspire nunca ter-

minó de salir a luz, y en cambio Xandros si, una de las razones quizás sea la inclusión en el

equipo ASUS Eee.

Al parecer también una sensación de descontento por parte de los accionistas, es más uno de

EL M

el os ingresó en su blog la carta recibida de Robertson en donde apenas brinda explicaciones

de la unión.

http:/ kevincarmony.blogspot.com/2008/06/xandros-acquires-linspire-assets-in.html

I

A D

BALLMER DESDE AHORA LA ÚNICA VOZ DE MICROSOFT

Así es, nuestro querido Steve Bal mer consiguió el sil ón de Bill Gates, ya que la semana pa-

I

C

sada abandonó su puesto en la empresa de Redmond.

Bal mer siempre ha acaparado los titulares de la prensa con palabras poco amables hacia sus

T

competidores. Un vez se refirió al sistema operativo Linux como un “cáncer” y subestimó a

Google calificándolo como un “mago de un sólo truco”.

Veremos si ahora sigue realizando este tipo de declaraciones o sólo se limita a l evar adelante

O

la empresa…

N

INFOSERTEC TV, EL DÍA 1º DE JULIO LANZÓ SU PRIMER

PROGRAMA DE TV, “ESTUVIMOS EN NOVELL ARGENTINA”

Desde Infosertec.com.ar lanzamos un nuevo proyecto semanal en el cual intentaremos plas-

mar semana a semana entrevistas, visitas a empresas, reviews, noticias y más.

Los invito a que envíen mails con sus comentarios, sugerencias, aportes, o mismo si desean

sumarse al staff del programa ya que Internet no tiene fronteras.

Canal de Infosertec TV: http:/ infosertec.blip.tv

www.tuxinfo.com.ar

14

OTRO SABOR UNIX, O LINUX.

S

CON USTEDES OPENSOLARIS 2008

RO

Hace mucho tiempo ya que tenia muchísimas ganas de

T

realizar una reviews de solaris 10 en si, pero por cuestio-

nes de tiempo y equipos nunca se daba. Pero como para

todo hay un tiempo preciso es que hace no menos de un

I

S

mes me acerqué a las oficinas de sun microsystems en

argentina para poder ver corriendo este sistema opera-

D

tivo libre tan comentado, ya sea foros, podcast etc.

Así que me dispuse a probarlo y en esta review ingresa-

ré un paso a paso de la instalación, las características

fundamentales y como broche final una entrevista a eze-

quiel singer en campus ambassador de sun microsys-

tems en argentina.

COMENCEMOS A EXPLICAR UN POCO LOS FUNDAMENTOS DE

OPENSOLARIS:

OpenSolaris, es un sistema operativo basado en Solaris 10 totalmente libre con agregados

de la comunidad, es decir SUN Microsystems, libera en el año 2005 su sistema ampliamente

utilizado en grandes servidores Solaris 10 y lo hace bajo una licencia LGPL.

De forma casi automática inicia la movida open con lo cual se desarrol a OpenSolaris desde

la comunidad con el aval por supuesto de la empresa SUN.

El sistema avanza y avanza a pasos agigantados, se convierte en un sistema simple de utili-

zar, de instalar y siempre contando con toda la potencia de un gran sistema operativo basado

en Unix totalmente gratuito.

Se puede copiar, regalar, reproducir, instalar sin ningún problema legal en los equipos que

deseemos. Una de las funciones más importantes que se le está brindando a este sistema

operativo es en el ámbito académico, en donde puede ser instalado en Universidades y explo-

tado en su máximo punto sin problema alguno y además teniendo la posibilidad de que sus

alumnos cuenten con un sistema operativo simple para utilizar en sus hogares.

www.tuxinfo.com.ar

16

CÓMO OBTENER OPENSOLARIS:

Desde su sitio oficial www.opensolaris.org en donde se alberga la distribución además de las

S

contribuciones de código, documentos, gráficos o productos de varios autores (Los proyectos

disponen de espacio para alojar código).

RO

CÓMO COLABORAR CON EL PROYECTO:

Desde la documentación oficial del proyecto se desprende tres ramas de colaboración.

T

Si eres principiante puedes desarrol ar documentos y alimentar la Wiki: http:/ www.genunix.

org/wiki/index.php/OpenSolarisHispano con el conocimiento que vas aprendiendo, tu aporta-

ción será muy útil para otros recién llegados.

I

S

Si eres desarrol ador puedes participar bien proponiendo un proyecto o unirte a un proyecto

de la comunidad para participar en su desarrol o.

Si eres un usuario experimentado puedes participar impartiendo charlas, desarrol ando docu-

D

mentación, alimentado la Wiki y ayudando a otros usuarios.

¿QUÉ SON LAS COMUNIDADES Y CÓMO PUEDO OBTENER IN-

FORMACIÓN DE ELLAS?

Las comunidades son puntos de encuentro dentro de OpenSolaris.org donde puedes encon-

trar otras personas con las mismas inquietudes sobre una tecnología o aplicación. Hay comu-

nidades alrededor de ZFS, DTrace, SMF, Virtualización, etc..

Algunas de las comunidades:

Teoría e investigación: http:/ www.opensolaris.org/os/community/edu

DTrace: http:/ www.opensolaris.org/os/community/dtrace

ZFS : http:/ www.opensolaris.org/os/community/zfs

Redes: http:/ www.opensolaris.org/os/community/networking

Zonas: http:/ www.opensolaris.org/os/community/zones

Documentación: http:/ www.opensolaris.org/os/community/documentation

Controladores de dispositivos: http:/ www.opensolaris.org/os/community/device_drivers

Herramientas: http:/ www.opensolaris.org/os/community/tools

Impulsores: http:/ www.opensolaris.org/os/community/advocacy

Seguridad: http:/ www.opensolaris.org/os/community/security

Rendimiento: http:/ www.opensolaris.org/os/community/performance

Almacenamiento: http:/ www.opensolaris.org/os/community/storage

Bueno basta de preámbulos, vayamos a la instalación paso a paso de OpenSolaris 2008 live

Cd instal .

www.tuxinfo.com.ar

17

REQUISITOS DE INSTALACIÓN

Los requisitos son mínimos comprados con cualquier otro sistema operativo, necesitamos un

S

equipo con 512MB de memoria RAM, un procesador con arquitectura X86 y 10GB de espacio

en disco para una completa instalación.

Luego una lectora de CD e iniciar el equipo con el CD de OpenSolaris 2008.5 en el a.

RO

T

I

S

D

Iniciamos con el CDROM dentro de nuestra lectora, hay varias opciones, entre ellas la opción live, la opción live

desde la consola y la clásica opción de iniciar desde nuestro disco rígido.

Una vez que iniciamos en el formato live nos vamos a en-

contrar con la selección del lenguaje, la única critica que

podemos decir de esta pantalla es la de tener que teclear el

número de nuestro idioma para que sea tomado en el siste-

ma.

Inicia GNOME, con lo cual se rompe con el mito de

que OpenSolaris es algo extraño, ya que cuenta

con GNOME, toda la suite ofimática que estamos

acostumbrados a utilizar, clientes de mails, Firefox

para navegar, etc.

www.tuxinfo.com.ar

18

S

Paso seguido nos encontramos con el contrato de licencia que

tiene OpenSolaris 2008.05

RO

T

I

S

El sistema ya inició de forma gráfica, sobria, con iconos cla-

D

ros, entre ellos encontramos un sistema de chequeo de hard-

ware para que no nos encontremos con sorpresas cuando lo

instalemos. Por supuesto está el icono de instalación tal cual

vemos en la mayoría de las distribuciones GNU/Linux.

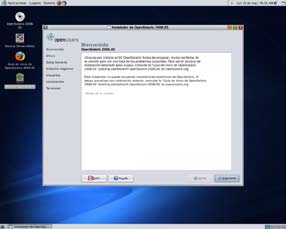

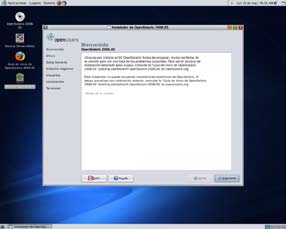

El primer paso de instalación es la bienvenida al sistema de

instalación.

Paso seguido es el particionado del disco rígido, fíjense el detalle

del mismo y la forma que toman las opciones de configuración.

Muy interesante, lo primero que podemos observar es que puede

convivir con otro sistema operativo sin problema alguno.

www.tuxinfo.com.ar

19

S

La zona horaria es casi un paso obligado en cualquier dis-

tribución Linux, con lo cual OpenSolaris no iba a ser la ex-

RO

cepción a la regla.

T

I

S

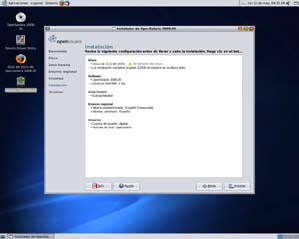

Ahora le toca a la elección del entorno regional de nuestro

sistema, seleccionamos el nuestro de la lista que se des-

D

prende desde la pantalla.

Clásica pantalla en donde vamos a ingresar nuestro nom-

bre completo, nick de usuario, clave, grupo de trabajo y

datos adicionales de nuestro sistema. Completamos y

continuamos con la instalación.

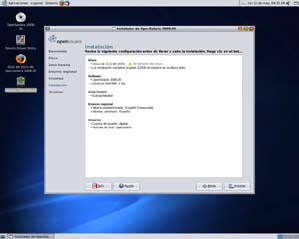

En esta figura nos encontramos con un resumen del sistema

a instalar, el cual puede ser modificado como en cualquier

distro antes de continuar con tan solo hacer clic en “atrás”.

Si por el contrario decidimos instalar, los cambios que gene-

ramos en el disco y en el sistema comenzaran a realizarse.

www.tuxinfo.com.ar

20

S

El sistema comienza a instalarse, la barra de instalación nos

muestra el porcentaje del mismo, por supuesto podemos utili-

zar el sistema operativo mientras el sistema instala tal cual lo

realizamos con Ubuntu.

RO

T

I

S

El sistema reinicia, y nos muestra la misma pantalla que con la

D

figura 1, sólo que esta vez con las opciones de utilizar la distro

recién instalada.

El sistema comienza a iniciar por primera vez,

realiza comprobaciones, levanta servicios para

tener el sistema operativo configurado y funcio-

nando en segundos nada más.

Listo ya el sistema esta corriendo, y era hora de mostrar una pan-

talla del sistema en funcionamiento con algunas ventanas clási-

cas, una de ellas es el medidor de recursos, una consola, una

zona virtualizando a Centos 5 y todos los iconos de fondo.

www.tuxinfo.com.ar

21

S

RO

T

I

S

D

Dtrace en todo su esplendor.

Y para cerrar con el paso a paso, nada mejor que el sistema empaquetador de OpenSolaris 2008, en el cual pode-

mos ver una completa similitud con synaptics de las distribuciones basadas en Deban.

Un dato interesante de recalcar es que para el mismo como para tantas funciones de OpenSolaris son y están

siendo desarrolladas por el creador de la distribución Debian: Ian Murdock

(http://es.wikipedia.org/wiki/Ian_Murdock).

www.tuxinfo.com.ar

22

NOVEDADES DE OPENSOLARIS

OpenSolaris 2008.05 incorpora importantes novedades sobre sus antecesores inmediatos.

S

Veamos algunas de el as:

Solaris Service Manager es una nueva infraestructura que viene a sustituir al clásico inicio

secuencial de Unix System V. Esta nueva infraestructura permite arrancar los servicios de

forma paralela acorde a sus relaciones de dependencia. Permite al administrador observar,

deshabilitar, arrancar y parar de una manera sencil a y eficiente.

RO

Solaris Containers es una tecnología de virtualización que permite la ejecución de servicios

y aplicaciones de forma totalmente aisladas.

T

ZFS (Solaris Zeta File System) nuevo sistema de archivos de 128bits. Su capacidad de alma-

cenamientos es prácticamente ilimitada. Su implantación y administración comparada con los

sistemas anteriores es muy sencil a. Implementa un nuevo modelo de ACL sencil o de admi-

nistrar utilizando los comandos chmod y ls.

I

S

DTrace es una potente herramienta que permite a los administradores observar procesos del

núcleo y de los usuarios. Se compone de más de 30.000 sensores que aportan información

D

sobre las aplicaciones asociadas a estos.

Image Packaging System es el nuevo sistema de paquetes de OpenSolaris 2008.05 que

permite la instalación de paquetes de repositorios de una forma sencil a resolviendo proble-

mas como dependencias. IPS instalar, actualizar y eliminar aplicaciones.

Slim Install es un nuevo instalador que sólo necesita de seis pasos para instalar OpenSolaris

2008.05.

Sun xVM Hypervisor (basado en el trabajo de la comunidad Xen permitiendo correr Solaris,

GNU/Linux y Windows en máquinas virtuales)

CONCLUSIÓN.

Podríamos hablar mucho de este sistema, pero lo primero que vamos a hacer es recomendar

un vídeo podcast en donde Ezequiel Singer en conjunto con Juan David Perez muestran y

explican lo más importante de OpenSolaris 2008, luego recomendaremos un manual total-

mente libre del sistema el cual pueden consultar vía web o bien descargarlo en formato PDF.

Y por último mi conclusión final es que me encantó el sistema, tiene las zonas para virtualizar

sistemas operativos completos sin utilizar pesados sistemas de virtualización, el sistema de

archivos ZFS es magnifíco, totalmente de avanzada, dtrace es impresionante para cualquier

administrador, tiene la tecnología de un súper servidor en un CD, luego tiene todas las herra-

mientas de Linux clásicas, puede ser usado como cd Live, corre con menos prestaciones que

casi cualquier Linux y con Compiz Fusion, es “gratis”, es un Solaris con ventajas de innova-

ción, se puede descargar sin registrarse, tiene excelente documentación en español. Since-

ramente a mi me interesó mucho y de hecho antes de pensar en migrar a OpenSolaris estoy

realizando pruebas con él en mi sistema Ubuntu.

Obviamente no todo es perfecto, faltan drivers, pero todo con el correr del tiempo se va solu-

cionando y más aún cuando hay una comunidad tan grande de gente aportando al proyecto.

Vídeo reviews de OpenSolaris desde Infosertec TV: http:/ www.infosertec.com.ar/

blog/?p=776

Manual de OpenSolaris 2008.05: http:/ www.infosertec.com.ar/blog/?p=800

Ariel M. Corgatelli // Ezequiel Singer

www.tuxinfo.com.ar

23

ENTREVISTA EXCLUSIVA A EZEQUIEL SINGER

CAMPUS AMBASSADOR, SUN MICROSYSTEMS, INC.

S

Tuxinfo- Ezequiel, nos podés contar un poco los comienzos de OpenSolaris.

Ezequiel Singer - Desde los años 80, Sun viene trabajando sobre su Unix denominado Sola-

ris. OpenSolaris nace en Junio de 2005 y es el resultado de la liberación de la mayor parte del

código fuente de Solaris pasando a ser un proyecto de software libre. Desde este nuevo en-

RO

foque nacen nuevas distribuciones que aportan mejoras al sistema además de enriquecerlas

con más software. Y lo más sobresaliente, es que es la propia comunidad OpenSolaris la que

avanza con las nuevas tecnologías, siendo la comunidad el principal actor.

T

De las diferentes aportaciones realizadas por comunidades de usuarios o desarrol adores

nacen las siguientes distribuciones:

I

S

Solaris 10: es la versión oficial de Sun Microsystems disponible para arquitectura Sparc y

x86. Es estable y robusta estando diseñada para entornos de producción donde se necesita

estabilidad. Es gratuita y podemos descargarla del sitio web oficial de Sun.

D

Solaris Express Community Edition: su nombre en clave es “Nevada” es una distribución

binaria que se actualiza cada dos viernes, es una versión que puede no ser compatible con

otras versiones ya que incorpora muchos cambios.

Solaris Express Developer Edition: contiene todas las nuevas incorporaciones de funcio-

nalidades y software que darán lugar a la próxima versión estable de Solaris por lo tanto está

recomendada para entornos de desarrol o o preproducción. Se actualiza cada tres o cuatro

meses.

OpenSolaris Developer Preview: más conocida como OpenSolaris 2008.05 es una distri-

bución en un solo CD que combina livecd e instalación en disco. Incluye un kit para crear tu

propia distribución y es instalable en un pendrive USB.

Nexenta OS: es una distribución totalmente independiente a Sun y está basado en GNU li-

bre y de código abierto, integra el kernel de OpenSolaris y un conjunto de aplicaciones Open

Source. Es una distribución que comparte la filosofía de Ubuntu.

Belenix: LiveCD basado en OpenSolaris que está dando pasos en convertirse en una distri-

bución completa. Aporta un conjunto de software OpenSource. Incluye scripts para crear tu

propio livecd y se puede instalar y arrancar desde una llave USB.

MartUX mB E: es un DVDlive para SPARC y x64/x86 y está cargado de paquetes de Com-

munitySoftWare.

Shillix: es una distro basada en OpenSolaris y es LiveCD para arquitecturas x86, x64 y

EM64T. Está basada en Nevada Build 17.

Tuxinfo - Cuáles son las ventajas principales que tiene OpenSolaris.

www.tuxinfo.com.ar

24

Ezequiel Singer - OpenSolaris es un sistema operativo pensado como sistema de escritorio,

con entornos GNOME, KDE o XFCE pensados para ser cómodos y fáciles de usar. Además

posee el sistema IPS, el cual te permite mediante una interfaz gráfica bajarte programas o

S

paquetes, instalarlos y configurarlos en forma automática, muy similar al synaptic del mundo

debian /UBUNTU (esto no es casualidad, Ian Murdock, el fundador de Debian, es el respon-

sable del proyecto Opensolaris en este momento)

Pero por otro lado se plantea a OpenSolaris como un sistema ideal para ambientes de desa-

rrol o y preproducción, ya que cuentas con muchísimas herramientas, las cuales son fáciles

RO

de instalar mediante IPS. Entre el as puedo enumerar, Netbeans, Sun Studio, pero también

gcc, la web stack gui (AMP configurado en forma automática y monitorización mediante brow-

T

ser) y muchos otros más

Y por último, OpenSolaris incluye un montón de tecnologías típicas de los UNIX de back end.

ZFS (el más moderno File System) Zones y containers (permiten virtualizar otros sistemas

I

S

operativos con una gran performance dentro del mismo Solaris) y DTRACE son algunos ejem-

plos de tecnologías que hacen la diferencia

D

Tuxinfo - Si hablamos de compatibilidad con otros sistemas operativos, ¿como se podría ca-

talogar?

Ezequiel Singer - La idea es que con OpenSolaris, uno pueda hacer uso de todo lo que ya

conoce en el mundo Linux. De hecho, uno puede correr cualquier ejecutable Linux con ayuda

de la tecnología ZONES, pero además existen en este momento miles (y todo el tiempo se

suman más) de paquetes que la comunidad genera para que estén disponible todo tipo de

software que una persona puede requerir dentro de OpenSolaris

Tuxinfo - Nos gustaría que resumas un poco las funciones de dtrace.

Ezequiel Singer - Es una potente herramienta que permite a los administradores observar

procesos del núcleo y de los usuarios. Se compone de más de 30.000 censores que apor-

tan información. Pero esto también resulta muy útil para los desarrol adores, que tienen en

el propio sistema operativo una herramienta de TRACE muy potente, y que le permite armar

estadísticas sobre las aplicaciones asociadas a estos.

Dtrace es una herramienta de instrumentación desarrol ada por Sun en el 2005 y disponible

en OpenSolaris. No consiste en una simple herramienta de consulta de estadísticas, al estilo

kstat, donde todos los datos son generados y posteriormente recogidos. DTrace explota el

concepto de Instrumentación, tal y como se conoce en el mundo de la Ingeniería.

DTrace está formado por una serie de elementos, el uso de los cuales nos permiten medir,

controlar, registrar, etc. variables del sistema. Cuando utilicemos DTrace tenemos que pensar

(la misma nomenclatura de DTrace nos l eva a el o) que estamos poniendo sondas en el sis-

tema que están recogiendo datos para nosotros.

Está orientada tanto para desarrol adores, a los cuales puede ayudar en las distintas fases de

desarrol o, midiendo variables del sistema, de la misma forma que ocurriría en un sistema en

producción.

También es una herramienta fundamental para los administradores, DTrace va mucho más al á

del imprescindible truss, ahora un administrador con unos conocimientos básicos de DTrace

www.tuxinfo.com.ar

25

puede, por ejemplo, conocer cuánto tiempo tardan las escrituras en disco de un proceso de-

terminado o las veces que se llama a una syscall determinada.

S

Tuxinfo - Por último Ezequiel, ¿por qué recomendarías OpenSolaris a nuestros lectores?

Ezequiel Singer - Yo recomendaría OpenSolaris, ya que es una buena combinación entre el

ingenio de la comunidad del software libre, y la tecnología de un peso pesado en el mundo IT.

Es un nuevo sistema operativo, que incluye lo que uno ya conoce, pero que encara muchas

cuestiones de una manera interesante, que vale la pena al menos ver de que se trata. Y desde

ya, la comunidad creo que es la estrel a en todo esto, ser parte de la comunidad, estar en el a,

RO

y poder generar cosas, es un plus que tal vez otras tecnologías no tienen. Y la verdad que

uno cuando instala OpenSolaris, usa el sistema operativo en su pc, y es el mismo kernel que

T

por ejemplo usan varias de las grandes automotrices en su plantas productivas, teniendo un

soporte 7X24, GRATIS, el de la comunidad!!!

Hay mucho por hacer, muchos proyectos en la comunidad, y uno puede participar, simplemen-

I

S

te, haciendo preguntas, consultando dudas, y con el tiempo, ser el que responde a otros, e ir

aportando tu granito de arena en la comunidad.

D

Tuxinfo - Muchas gracias por tu tiempo.

Ezequiel Singer - Muchísimas gracias a vos.

De izquierda a derecha: Juan Daniel Perez y Ezequiel Singer en las oficinas de SUN

Email Ezequiel.Singer@Sun.COM

http:/ blogs.sun.com/argentina_ambassador

www.tuxinfo.com.ar

26

MIGRANDO LA OFICINA DE LA MANO

DE OPENOFFICE.ORG, PARTE 2

I

O

(COMENZANDO DE LA MANO DE WRITER Y MATH)

R

1.- INTRODUCCIÓN:

Continuamos con los artículos acerca de openoffice. Ya entraremos a partir de este número

en aplicaciones específicas de la suite, decidimos comenzar por la aplicación más usada, el

procesador de texto, para empezar por el producto que les pueda resultar más familiar. Tam-

TO

bién abordaremos la aplicación math, esta es para escribir fórmulas matemáticas dentro de

documentos de openoffice.

A

2.-PRESENTADO A OPENOFFICE.ORG WRITER:

R

Writer es como decíamos en la presentación un procesador de textos multiplataforma como la

suite a la cual pertenece, cuya apariencia es similar a los procesadores de textos modernos,

tales como Microsoft Word y Corel’s WordPerfect como pueden ver en la Fig1.

BO

L

A

OpenOffice Writer con el artículo del número anterior.

www.tuxinfo.com.ar

28

2.1.-FORMATOS ASOCIADOS A WRITER:

Su formato nativo de fichero se encuentra en formato XML, es el formato libre odt, que no es

más que Open Document Text, que está dentro del formato Open Document (ODF) sopor-

tado por la ISO. Una de sus ventajas es que puede exportar a ficheros PDF nativamente sin

usar programas intermedios. Además este lee las versiones del formato propietario .doc de

I

O

Microsoft Word casi en su totalidad (para la versión 3.0 leerá los documentos con extensiones

docx), además de otros formatos clásicos de documentos como verán en la próxima relación

R

Con Writer es posible guardar documentos en 21 formatos de archivos de texto estos son:

1.Texto en formato OpenDocument (.odt)

2.Plantil a de texto en formato OpenDocument (.ott)

3.Documento de OpenOffice.org 1.0 (.sxw)

TO

4.Plantil a de documento de OpenOffice.org (.stw)

5.Microsoft Word 97/2000/XP (.doc)

A

6.Microsoft Word 95 (.doc)

7.Microsoft Word 6.0 (.doc)

8.Rich Text Format (.rtf)

R

9.StarWriter 5.0 (.sdw)

10.Plantil a de StarWriter 5.0 (.vor)

11.StarWriter 4.0 (.sdw)

12.Plantil a StarWriter 4.0 (.vor)

13.StarWriter 3.0 (.sdw)

BO

14.Plantil a StarWriter (.vor)

15.Texto (.txt)

16.Texto codificado (.txt)

17.Documento HTML (OpenOffice.org Writer) (.html)

18.AportisDoc (Palm) (.pdb)

L

A

19.DocBook (.xml)

20.Microsoft Word 2003 XML (.xml)

21.Pocket Word (.psw)

Cuatro tipos de documentos maestros:

1.Documento maestro en formato OpenDocument (.odm)

2.Documento maestro de OpenOffice (.sxg)

3.Documento maestro de StarWriter 4.0 (.sgl)

4.Documento maestro de StarWriter 3.0 (.sgl)

5.Texto codificado (Documento de OpenOffice.org) (.txt)

Además puede exportar a:

1.Formato pdf desde las versiones 2.x convierte también marcadores e hiperenlaces

2.Formato XML

2.2-OTRAS CARACTERÍSTICAS.

Writer es también un potente editor HTML tan fácil de usar como un documento de texto. Sólo

www.tuxinfo.com.ar

29

con entrar en el menú Ver y seleccionar “Diseño para internet” cambia el formato del cuadro

de texto, asemejándose a una página web, que se puede editar de la misma forma que si

fuera un procesador de textos. Con él también se pueden hacer etiquetas, así como tarjetas

de presentación fácilmente, sin tener que modificar el formato de un documento de texto para

el o. También tiene una galería de imágenes, texturas y botones. Y cuenta con un gran servi-

I

O

cio de ayuda, es uno de los programas donde podemos afirmar que “la ayuda si ayuda”.

Además puede proteger documentos con contraseña, guardar versiones del mismo docu-

mento, insertar imágenes, objetos OLE, admite firmas digitales, símbolos, fórmulas, tablas de

R

cálculo, gráficos, hiperenlaces, marcadores, formularios, etc.

Incluye un mecanismo de completamiento de palabras para la predicción a la hora de escribir

el cual aún no está disponible en MS. Office.

TO

2.3- CRÍTICAS:

Muchos usuarios provenientes de WordPerfect notan la ausencia de la posibilidad de crear un

A

nuevo documento formato carta.

A pesar de tener un corrector ortográfico, este carece de un corrector de gramática estable,

como otros procesadores de texto del mercado. Las funciones de combinar correspondencia

R

son menos flexibles y menos estables que en otros procesadores, este no ofrece además una

manera automática para producir sobres o etiquetas. OpenOffice sin embargo, cuenta con

una extensión para el chequeo de gramática (incluido en el paquete de herramientas de idio-

ma), pero para usuarios inexpertos puede resultar un poco confuso su uso. Para descargar

diccionarios desde internet puede ir a

BO

Archivo->Asistentes->Instalar Diccionarios Nuevos.

3.1-PRESENTADO A OPENOFFICE.ORG MATH.

Math es una herramienta para crear y editar fórmulas, similar a Microsoft Equation Editor (Edi-

L

A

tor de Ecuaciones de Microsoft) como puede apreciarse en la Fig. 2. Las fórmulas creadas se

pueden importar a otros documentos de OpenOffice, tales como los creados en Writer, Math

soporta múltiples fuentes y puede exportar a PDF.

Los programas de escribir fórmulas, siguen dos vertientes; la vertiente WYSIWYG, estilo Mi-

crosoft Word y la vertiente de lenguaje de marcas, estilo HTML, donde Ud. escribe algo pa-

recido a un seudo código y luego la compilación del mismo es el documento a imprimir. En el

caso de Math, Ud. puede escribir fórmulas de las dos formas anteriores o la combinación de

las mismas, lo cual explicaremos como hacer en el siguiente epígrafe.

INTRODUCIENDO FÓRMULAS CON MATH.

3.2-INTRODUCIENDO FÓRMULAS…

Existen tres formas principales de introducir una fórmula:

1-Escribiendo directamente los símbolos en el editor de ecuaciones, que no es más que la

ventana inferior editable que se encuentra en la figura (Esto es recomendable para usuarios

avanzados que conozcan como se escriben las fórmulas en OpenOffice Math)

www.tuxinfo.com.ar

30

2-Seleccionando el símbolo adecuado del menú flotante de selección, al marcar un símbolo

este se escribirá en el editor de ecuaciones (Esto es recomendable para principiantes, pue-

den percatarse los que conocen a Microsoft Equation Editor, que es el mismo estilo de hacer

formulas a través de botones).

3-Seleccionar un símbolo a través del menú Herramientas->Catalogo, para la introducción de

I

O

símbolos, por ejemplo en la Fig2., introducimos Omega a través de este menú.

R

4- CONCLUSIONES:

De manera general, la migración a Writer no resulta para nada violenta, pues como pudimos

apreciar es muy parecido a los demás procesadores de textos conocidos, mientras que Math

presenta ventajas al escribir fórmulas con respecto a otros programas similares, pues permite

varias maneras de lograr lo mismo, con lo cual amplía el repertorio de usuarios. Nos vemos

TO

en la próxima edición, donde estaremos hablando acerca de OpenOffice Calc y OpenOffice

Base de la suite OpenOffice.

A

R

Rodney Rodríguez López

(rodney.rodriguez@iris.uh.cu)

Profesor de la Universidad de La Habana, Cuba

BO

L

A

www.tuxinfo.com.ar

31

S

LABOXPRESS

S

LOTUS SYMPHONY, GNOME APPLET MU-

SIC, FIREFOX 3 PORTABLE, VIA OPENBOOK

RE

XP

Una vez más les doy la bienvenida a nuestra sección minimalista en tuxin-

fo, en la cual nos encargamos de revisar de manera muy breve todo lo que

O

estuvimos probando y nos llamó la atención en el mes, para que ustedes

le den una oportunidad al software libre y open source. Recuerden que

pueden participar recomendándonos temáticas y mini aplicaciones a fran-

co@infosertec.Com.Ar y como siempre les digo, espero que la selección

del mes sea de su agrado.

L

AB

LOTUS SYMPHONY, LA ALTERNATIVA

A OPENOFFICE YA ESTÁ AQUÍ

Hace aproximadamente dos meses me descargué la versión beta 4 de Lotus Symphony y

realmente quedé maravil ado, ahora hace poco se ha liberado la versión final de la suite y volví

a darle una oportunidad para ver que tenía para ofrecerme.

Como primera medida es innegable que nunca le presté mucha atención al proyecto, recuer-

den que se trata de una Suite de oficina basada en OpenOffice, y desde el principio me dije

¿para qué quiero otra suite?, pero realmente la gente de IBM me han dado un buen revés en

la cara, ya que si bien creo que le faltan algunas características, Lotus Symphony ha innovado

lo suficiente como para tenerla en cuenta, con solo decirles que visualmente me gusta mucho

más que OpenOffice me parece que es suficiente, sino vean la captura.

También me agradó mucho su interfaz totalmente integrada, en una sola ventana de trabajo

podemos crear una planil a, un documento y una presentación y ver todo junto con solo pre-

sionar “Ver miniaturas”, realmente fantástico (espero contagiarles las ganas de probarla).

En el lado oscuro dos cosas que no me gustaron, al estar basado en Openoffice 2, no cuen-

ta con soporte nativo para Microsoft Office 2007, y un administrador de bases de datos es

imprescindible en estos tiempos, más sabiendo que en el proyecto en el que se basó hay

www.tuxinfo.com.ar

32

un programa de este tipo

que funciona muy bien,

estoy hablando de Base.

S

Para terminar, no puedo

dejar de recomendarles

probar la Suite, que real-

S

mente les aseguro los va

a sorprender, y no sólo

eso, incluso Microsoft y

Openoffice pueden pedir

prestada alguna de las

RE

ideas innovadoras que

me sacaron una pequeña

sonrisa de satisfacción.

XP

Descarga:

http:/ symphony.lotus.com/

O

VIA OPENBOOK ,

ABIERTA COMO NOS GUSTA

L

AB

Parece que la gente de VIA hace otra cosa además de procesadores y chipsets feos (VIA C3

puaj ), claro que tienen un chip para ultra portátiles muy bueno, el Nano, y justamente esta

OpenBook, pero como se preguntarán ustedes, ¿una Notebook abierta? así es. La idea es la

siguiente VIA vende a los fabricantes este modelo prefabricado con una licencia abierta para

que las empresas puedan modificar la carcaza y el os pueden adaptarla a sus necesidades

comerciales para luego sacarla a la venta, por lo que me supongo que no está a la venta al

público directamente.

Sus características son interesante, cuenta con una

pantal a de 8,9”, (osea que es una Subnotebook),

El procesador es un VIA C7-M ULV a 1.6 GHz e

incluye memoria RAM de hasta 2 GB junto a un

disco duro de 80 GB o superior, Wi Fi y conexión

Bluetooth.

Realmente luego de ver muchos videos, creo que

no tiene nada que envidiarle a la Eee de Asus (el

referente actual), más aun sabiendo que se habla

de una segunda generación con el Nano de Via in-

cluido como micro.

Todo esto respaldado por una licencia de código

abierto, que tal!

www.tuxinfo.com.ar

33

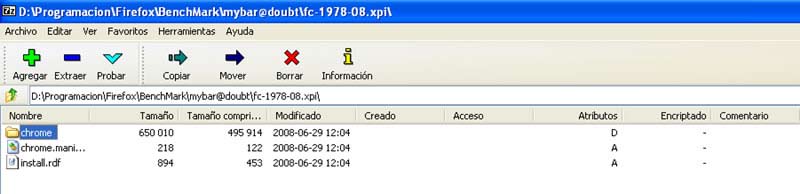

FIREFOX 3 PORTABLE,

S

CON EL ZORRO A TODAS PARTES

S

Les voy a ser sincero, nunca le presté atención a las versiones de los programas para Pen

Drives o dispositivos de almacenamiento portátil, hasta que en la salida de Firefox 3, se me

prendió la lucecita y decidí darle una oportunidad a la versión 3 portable.

RE

El tema es que utilizo internet no sólo en casa sino también en mis trabajos, tanto en el institu-

to y en la escuela donde doy clases, así que supuse que me sería de utilidad la herramienta.

Me di una vuelta por PortableApps (http:/ portableapps.com/apps/internet/firefox_portable), y

para mi sorpresa me encontré con muchas herramientas de código abierto portadas, Open

Office, Reproductores de todo tipo y mucho más.

XP

Desde al í descargué Firefox y lo instalé en mi PenDrive de 1 giga, no puedo negar que es

algo lento, pero realmente se desenvuelve muy bien en general, si bien es un ejecutable tipo

.exe, pueden correrlo en Linux vía Wine, lo probé y funciona sin problemas.

O

Para terminar lo que hice fue copiar mis bookmarks de la máquina de mi casa para tener todo

en mi versión portable, para hacerlo primero deben copiar nuestro perfil de Firefox en “Fire-

foxPortable\\Data\\profile” en el lugar donde haya instalado el programa, luego de esto deben

borrar el archivo FirefoxPortableSettings.

ini que se encuentra en el directorio “Fi-

refoxPortable\\Data\\settings”, y ualaaa,

terminamos, ahora tenemos un Firefox

completo pero totalmente transportable.

L

AB

Otra tarea que pueden realizar es mejo-

rar el desempeño de Firefox en nuestro

pendrive, para eso pueden desactivar

Cache, History y Form Saving y desacti-

var la opción “restaurar sesión”.

Espero disfruten de su nuevo Firefox Por-

table que sin dudas l eva la potencia del

zorro a cualquier lado.

GNOME MUSIC APPLET,

MUSICA EN GNOME

No soy muyyy amante de los applets, gadgets (como les dicen los de Redmond) y demás

cosas poco útiles que ocupan lugar en el escritorio y consumen recursos a lo loco. Pero este

me gustó, básicamente lo que nos permite hacer es controlar nuestra lista de reproducción

www.tuxinfo.com.ar

34

directamente desde nuestra barra de Gnome sin necesidad de tener abierto el reproductor,

siendo además compatible con los reproductores más populares como:

S

•

Amarok

•

Audacious

•

Banshee

S

•

Exaile

•

MPD

•

Muine

•

Quod Libet

•

Rhythmbox

RE

•

VLC

•

XMMS

•

XMMS2

Pero, yo si que tengo mala suerte, usé toda la vida Rythmbox, ahora hace tres meses me

XP

pasé a las listas de Songbird y este applet no me es compatible, al menos espero que ustedes

puedan sacarle provecho.

O

L

AB

Descarga: http:/ www.getdeb.net/download/2794/0

CONCLUSIÓN

Bien, hemos l egado al final una vez más, espero que la selección del mes les guste, tanto

como a mi compartir esta sección con ustedes, aún estoy analizando cuál será el tema del

próximo número, hasta entonces amigos.

Franco Rivero

www.comlibre.blogspot.com

franco@infosertec.com.ar

www.tuxinfo.com.ar

35

S

PÁGINAS LINUX A

RECOMENDADAS IN

Mes a mes vamos a ingresar nuestros sitios más destacados además de

G

útiles para que nuestros lectores puedan recorrer tomando información

relevante a distribuciones, aplicaciones, utilidades, etc.

Por supuesto que no podemos ingresar todas las que quisiéramos por ra-

zones de espacio, pero poco a poco estarán reflejadas en esta sección.

Además aceptamos las suyas para ser publicadas (para ingresar sus sitios

P

A

favoritos deben enviar un mail a info@tuxinfo.Com.Ar).

Ariel M. Corgatelli

DEBIAN CUBA

http:/ debiancuba.org/

Enrique Acosta Figueredo, nos envió el link de este sitio en el cual trabaja como editor

desde hace un tiempo. De más esta decir que el sitio está dedicado exclusivamente a

Debian y a todos los eventos que se generen en su país Cuba.

www.tuxinfo.com.ar

36

MENEAME

http:/ meneame.net/

S

A

I

N

G

Menéame, es sin lugar a duda uno de los sitios de tecnología más accedidos por mil ones

de usuarios día a día. Además tiene un sistema de votación online el cual genera la publi-

cación de cada artículo basados en el ranking de los más votados.

Y por supuesto cada usuario puede ingresar su comentario y realizar un “meneo”. Desde

P

A

Tuxinfo nos preguntamos y hacemos extensivo a todos los lectores de la revista, ¿por qué

jamás pudo entrar la revista en el sitio sin que sea considerado como spam? Está abierto

el pedido a todos ustedes que deseen ingresar el link de la revista en menéame.

GEEK ERRANTE

http:/ elgeekerrante.com/

El geek errante, es sin lugar a dudas uno de los mejores podcast en español que podemos es-

cuchar ya que combina una gran capacidad técnica desde sus integrantes con participaciones

de terceros desde los cuales aporta todavía más material a los oyentes.

www.tuxinfo.com.ar

37

TLDP-ESPAÑOL

http:/ es.tldp.org/

S

A

I

N

G

TLDP-Es sin lugar a dudas uno de los sitios en donde podemos encontrar ese manual de

Linux que tanto buscamos en nuestro idioma, ya sea traducido o de forma nativa. Dentro

del sitio podremos navegar por sus menús de categorías en un formato HTML simple.

P

A

Una ventaja de este sitio es que cada manual es publicado en formato HTML clásico con

lo cual facilita mucho el rápido acceso de navegación para usuarios con escasas disponi-

bilidades de conectividad como también la simple lectura de un dispositivo móvil.

SAN LUIS USLA

http:/ www.sanluix.usla.org.ar/

Este sitio es el encargado de brindar información de las Jornadas Regionales de Software

Libre, en el mismo además de información encontrarán banners de publicidad de las Jor-

nadas, ideas, proyectos, etc.

Las jornadas del 2008 serán la octava edición del evento, que ya se ha realizado en Ar-

gentina y Uruguay. Para el 2009 está planeado realizarlas en Chile.

www.tuxinfo.com.ar

38

FIREFOX 3:

DE LA TÁCTICA A LA PRÁCTICA

FIREFOX 3

SUPERANDO TODAS LAS PREDICCIONES, NOS ENCONTRA-

MOS CON UNA NUEVA VERSIÓN DEL NAVEGADOR QUE DU-

RANTE LOS ÚLTIMOS AÑOS HA CRECIDO DE FORMA DRAMÁ-

TICA, GANANDO DÍA A DÍA MÁS Y MÁS ADEPTOS, DENTRO

DEL FLORECIENTE MUNDO DEL SOFTWARE LIBRE, Y MÁS

ALLÁ. PERO, ¿Y QUÉ HAY CON FIREFOX 3?

Desde el pasado 17 de junio, toda la comunidad de adeptos a Firefox, recibió lo que en este mo-

mento, es un Ginness Récord: 8.002.530 descargas desde las 18:16 UTC del 17 de junio, hasta las

18:16 UTC del 18 de junio.

La cifra constituye por sí sola, en el indicativo más contundente, que hace referencia al alto grado de

aceptabilidad de un navegador, que ha l egado para quedarse. A partir de esto, sólo se necesitaría

una combinación de muchas variables, para que un nuevo software, pudiese batir esta marca, que

por cierto, aún no existía.

Ahora bien, según esto, ¿Cuál es esa combinación que incluye Firefox, para su versión 3?

La primera buena noticia, que incluso, hasta la versión 2.0.0.15, equipada con el motor de renderi-

zado Gecko 1.8, actualizada el primero de junio, y que aún no se había podido solucionar, consiste

en la aprobación del ahora popular “Acid2 Test”, el cual consiste en una página test, que ayuda a

los desarrol adores a servirse de un estándar a la hora de desarrol ar nuevos navegadores. Todo se

resume simplemente a ingresar con el navegador a probar, en la dirección http:/ www.webstandards.

org/files/acid2/test.html#top y observar si aparece esta figura:

Acid2 Test: Hasta no hace mucho, pocos navegadores superaban esta prueba.

www.tuxinfo.com.ar

40

FIREFOX 3

Con la nueva versión de Firefox 3, que ahora utiliza el motor de renderizado Gecko 1.9, este gran

reto ha sido superado. De todos modos en estos tiempos, ya la inmensa mayoría de navegadores lo

logran, no siendo Firefox la excepción.

Una vez superado el Acid2 Test, ¿Qué tenemos en la versión 3?

La nueva Interfaz: Todo está en el mismo orden, pero los cambios se hacen notar.

Para comenzar, se observa un cambio en la interfaz: Desde ahora, el nuevo navegador se sirve de

nuevos botones de navegación que en comparación a la versión anterior, se observan más peque-

ños, pero ubicados en el mismo orden.

Tal vez, para quienes vengan de la anterior versión, la migración sea totalmente intuitiva: La barra de

direcciones, la awesome bar, ahora con una terminación redondeada, separa el ícono perteneciente

a la página visitada, de la dirección misma, desapareciendo, al menos en la instalación por defecto,

el botón verde de la versión 2 que reemplaza teclear “Enter”, para ir a la dirección deseada.

www.tuxinfo.com.ar

41

FIREFOX 3

Siguiendo con la barra de direcciones, hay también una nueva característica, que puede definirse

como “inteligente”, la cual entra en acción, cuando se teclean direcciones, haciendo sugerencias

de sitios anteriormente visitados. De todos modos, esta característica, no útil para muchos, puede

ajustarse de acuerdo a las necesidades, y ya luego se verá como hacerlo.

Al lado derecho del navegador, se ubica la clásica barra de búsquedas Google, que ahora por de-

fecto exhibe el logo del mundialmente conocido motor de búsqueda.

Más abajo, y de forma opcional, puede contarse con la barra multifuncional, bien sea para añadir

marcadores, o bien, los íconos respectivos de las extensiones que se instalen para personalizar y

convertir en más funcional el uso del navegador.

La navegación por pestañas, un clásico de los navegadores modernos, se encuentra presente con

los mismos íconos para por ejemplo, cerrarlas de forma rápida. Atrás, al fondo, puede apreciarse

también una nueva diferencia, siendo ahora aún más suavizado dando un efecto en tercera dimen-

sión más evidente que el de la versión anterior.

Todo lo anterior, resume las nuevas características a simple vista, que se pueden apreciar, pero afor-

tunadamente los cambios, van más al á del simple esfuerzo estético por mejorar un producto que se

destaca entre otras posibles opciones para navegar por Internet.

CAMBIOS DE GESTIÓN

Como primera medida, se aprecia una nueva forma de trabajar con los marcadores: Desde la barra

de direcciones es posible editar cualquier marcador que se haya añadido previamente a la lista, pero

que ahora quiera eliminarse. Mediante un toque al ícono en forma de estrel a, aparecerá un cuadro

de diálogo, que permite de forma rápida mantener organizada la lista de marcadores.

Mediante este pequeño cuadro es posible editar rápidamente los marcadores que ahora se consideren innecesarios.

www.tuxinfo.com.ar

42

FIREFOX 3

Al realizar descargas mientras se navega por la red, se observa que también los cambios han

pasado por este Item: Anteriormente, cuando se realizaban descargas, a menos que se usara un

complemento de gestión, sobre el navegador hacía aparición un cuadro de gestión de descargas

indicando la descarga que se realizaba, el tiempo faltante para completar la misma, y la posibilidad

de una vez completado el proceso, ir a la descarga misma: Ahora, además de todo lo anterior, el

gestor antes de comenzar la descarga, hace una rápida revisión del material a descargar en la bús-

queda de posibles infecciones, permitiendo también pausar el proceso de descarga y reanudarlo en

otra sesión. Además de todo esto, ahora no es necesario ir al cuadro de gestión de descargas, para

observar el estado de las mismas: En la parte inferior derecha del navegador se exibirá una etiqueta

que da información precisa del estado de la descarga, y como si todo lo anterior no fuera suficiente,

en el gestor de descargas se puede obtener información sobre el ícono del programa que ejecutará

la descarga, y la hora en que el proceso se efectuó.

El gestor de descargas permite pausar y reanudar las descargas a libre conveniencia.

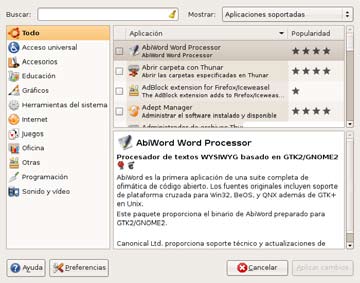

Con respecto al gestor de descarga de complementos, hay también noticias:

En primera instancia, el gestor rechazará cualquier extensión que no esté actualizada a la versión 3

de Firefox: Sobre este apartado, lo que se busca es que, de forma teórica, no se vea comprometida

la estabilidad del navegador mismo, a causa de extensiones que no garanticen una correcta integra-

ción al nuevo sistema.

De todos modos, y sobre este tema, que se abordará luego, hay posibles soluciones que vienen

a colación, a partir de una queja uniforme por parte de los usuarios de Firefox 3: Una vez que se

desarrol a la costumbre de trabajar con extensiones libremente elegidas, es difícil acostumbrarse a

otro navegador, o bien, a un navegador que no las incluya, por o cual, muchas de las extensiones

que funcionaban perfectamente en la versión 2 del navegador, ahora no pueden – “de forma normal”

instalarse en la versión 3, si no están preparadas para el o por parte de sus creadores, haciendo por

www.tuxinfo.com.ar

43

FIREFOX 3

momentos frustrante la migración al nuevo navegador.

La queja más abundante en Firefox 3: Muchas extensiones aún no han sido actualizadas.

Otra es la situación, cuando el complemento elegido, es claramente compatible a la nueva versión:

La descarga es inmediata, y como en la versión anterior, se procede a la instalación de la misma,

mediante la reiniciación del navegador.

Anteriormente, una vez se realizaba la recarga del navegador, por defecto se abría una nueva pes-

taña que conducía al sitio Web del creador de la misma. Ahora, y como pega, para quienes se inte-

resan por conocer el origen de las extensiones o complementos, por defecto se abre una pestaña

con una página en blanco, acompañada del cuadro de gestor de descargas, y si es preciso visitar la

página del creador, mediante un click derecho sobre la extensión, instalada y contenida en el gestor

de complementos, es posible visitar la página buscada.

Visitar la página del creador de la extensión instalada, ya no se hace por defecto en Firefox 3.

MENOS RAM, MÁS RAM…

Sobre el controvertido tema del uso de memoria RAM, por parte de Firefox, hay también noticias: Si

bien, el alto consumo de memoria que se acusaba en la versión anterior de Firefox, la 2 y anteriores,

en todas sus variantes respectivamente, no impidió posicionarlo como una ventajosa opción a la

hora de elegir entre los diferentes navegadores disponibles, la versión 3, incorpora una forma más

“amigable” de trabajar en el sistema. Algunas pruebas y estudios realizados, partiendo del principio

en que un usuario l egara a abrir 12 pestañas con 12 diferentes páginas, muestra la reducción de

www.tuxinfo.com.ar

44

FIREFOX 3

casi la mitad del consumo de memoria RAM, teniendo en cuenta que Firefox 2 emplearía 103.180

KB y Firefox 3, 62.312 KB al mismo nivel.

Ahora bien, atendiendo los resultados de estas pruebas, es interesante realizar algunas otras, inten-

tando emular lo que haría cualquier usuario promedio de Firefox; para este caso hemos abierto en

ambos navegadores 7 páginas diferentes, en 7 pestañas, y se han dado 5 minutos de espera para

observar resultados.

En esta situación se observa que Firefox 2, requiere de 103.820 KB, y la versión 3 necesita de

106.156 KB, por lo cual, para un usuario promedio, la diferencia entre ambas versiones no es real-

mente palpable a favor de ninguna, siendo solo, a favor de la tercera, en casos en que se use más

del promedio de pestañas por sesión, en donde puede haber un beneficio práctico.

MÁS SEGURIDAD

En la medida en que los sistemas avanzan, y se hacen más populares, es necesario trabajar en

la seguridad. El equipo de Firefox, conciente de esta situación intenta mantener al desprevenido

navegador de sitios que podrían ser una amenaza para su sistema: En primera instancia, el nave-

gador siempre por defecto intentará establecer la validéz de cualquier sitio Web a cargar sugiriendo

al usuario, no insistir en sitios de dudosa reputación, de todos modos permitiendo el ingreso si el

usuario lo confirma.

Si la página Web a visitar, ya forma parte de un listado tabulado por Google de sitios potencialmen-

te dañinos, el usuario observará que el navegador lo redireccionará a una ventana que bloquea el

ingreso y carga de dicha página.

En este caso, lo único que queda es volver a la página anterior y buscar otras opciones. En la prác-

tica, este sistema de seguridad se basa en un listado de páginas “atacantes” creado por Google, a

cuya base tiene acceso Firefox en aras de mejorar la seguridad de su navegador.

Las mejoras en seguridad, se aprecian bastante en Firefox 3.

www.tuxinfo.com.ar

45

FIREFOX 3

MAYOR VELOCIDAD

Cuando se analiza un navegador, más al á de las nuevas características, la nueva interfaz, persona-

lización y muchos otros detal es que componen el lanzamiento de un producto nuevo, es necesario

hablar también de otras mejoras que estarán siempre implícitas en un producto. Tal es el caso de la

velocidad del navegador, a la hora de cargarse a sí mismo en un sistema; Para el caso de Firefox

3, una de las ventajas más importantes, resulta ser la carga misma. Sobre otros navegadores, aún

Firefox 3 continúa siendo el más rápido, incluso si el usuario incluye unas pocas extensiones en su

programa.

EL SECRETO DEL ÉXITO

Si bien, existen muchas teorías que intentan explicar el éxito de Firefox 3 sobre otros, alejándose de

cualquier pasión, hay un interesante tema que puede explicar por sí mismo, el éxito de más que un

navegador, todo un fenómeno social: Las casi infinitas posibilidades de personalización, y la opción

de mejora de un producto ya de por sí, muy bien realizado, hacen que de inmediato muchos curiosos

estén interesados en echar un vistazo a un producto que ofrece todas las posibilidades. Es normal

por estos tiempos, que haya muchas personas alrededor del mundo capaces de ingresar a sus pro-

fundidades, y realizar cambios, y esta es justamente la ventaja que ofrece como Software libre.

Y hablando de cambios, ¿Qué cambios se pueden hacer?

Los cambios son infinitos, pero inicialmente, en términos prácticos, es posible modificar algunos

valores de configuración sobre los cuales Firefox trabaja. Indudablemente, estas modificaciones, de-

ben realizarse teniendo un pleno conocimiento de los resultados que pueden arrojar, considerando

que los valores por defecto, garantizan un correcto funcionamiento del navegador en casi todos los

sistemas, por lo cual, sólo en condiciones especiales, debe ingresarse a la configuración avanzada

de Firefox.

ABOUT:CONFIG, Y OTROS MIL DEMONIOS

Mediante la barra de direcciones, conocida como awesome bar, es posible acceder a un muy am-

plio menú que hace referencia a la configuración actual del navegador. Tecleando el comando

about:config, se tendrá la posibilidad de modificar los valores del mismo.

www.tuxinfo.com.ar

46

FIREFOX 3

Es buena idea atender la advertencia de este letrero, antes de ingresar.

Para todo programador de sistemas, será normal encontrar en este apartado, tres tipos de valores:

Valores del tipo Boolean, (que sólo pueden ser verdadero o falso), String (cadenas alfanuméricas de

valor constante, como direcciones, nombres de archivos o rutas) o Integer, (que constituyen núme-

ros).

Mediante este menú, es posible acceder a todas las opciones de configuración de Firefox.

Pues bien, una vez, dentro, es posible comenzar a cambiar valores, como por ejemplo, aquel os que

hacen referencia al rendimiento de forma directa, sobre el navegador. En ese caso, el primero de

el os sería browser.cache.memory.capacity, expresado como valor del tipo (Integer), que determina

cuanta RAM utilizará el navegador, para labores de caché.

Este valor por defecto siempre estará en (-1), como porcentaje físico de RAM. Si por ejemplo, se

cambia por un valor (0), entonces se habrá desactivado el caché de memoria RAM totalmente,

contrario a si se establece un valor (n), que utilizará la máxima RAM usada para (n) en función de

www.tuxinfo.com.ar

47

FIREFOX 3

KB. Sobre este punto, es necesario aclarar que si bien, Firefox, no es propiamente el navegador

que menor cantidad de memoria RAM usa, es preferible siempre ir hacia valores menores, para no

comprometer la ejecución de otros procesos que se corran a la vez en la máquina. En conclusión,

no es bueno ayudarle a Firefox a consumir más memoria.

Si definitivamente, de acuerdo a la máquina sobre la que se instale Firefox, no interesa el ante-

rior Item, es posible desactivarlo, mediante el comando browser.cache.memory.enable, del tipo

(Boolean), asignándole la propiedad false.

Con respecto al navegador mismo, pueden encontrarse valores como browser. backspace_action,

del tipo (Integer), el cual cambia la forma en que el botón para retroceder en el historial de páginas

actúa: De este modo el valor por defecto, siendo (0), si es reemplazado por (1) enviará en lugar de

atrás, hacia adelante, y asignándole un valor de 2 o mayor, deshabilitará la funcionalidad del botón.

browser.link.open_newwindow, del tipo (Integer), determina la manera en que los Links se cargarán

en el navegador: El valor por defecto es 3, permitiendo al navegador abrirlos en una nueva pestaña.

Caso contrario, si se asigna un valor 2, para abrirlos en una nueva ventana.

Para quien no esté muy interesado en observar las sugerencias de la barra de direcciones al teclear

una nueva, que como se había mencionado anteriormente, es una nueva característica, más al á de

intentar desligar del código mismo esta función, puede hacerlo mediante esta entrada: browser.url-

bar.maxRichResults. del tipo (Integer). El valor por defecto, indica que Firefox 3 mostrará 12 posibles

opciones, pero si no se desea esto, es tan fácil como reemplazar este valor por (0), y de este modo

la función quedará deshabilitada por completo.

El valor browser. history_expire_days, del tipo (Integer), hace referencia al número total de días en

que se recordará en el navegador el historial de páginas visitadas. En Firefox 3 por defecto, este

valor es de 180, pudiendo ser modificado de acuerdo a las necesidades.

Si aún hay cosas pendientes acerca del historial en tiempo real de navegación, mediante el valor

browser.sessionhistory.max_total_viewers, del tipo (Integer), se puede establecer el número total de

páginas que se desee almacenar en caché, para una navegación rápida tanto hacia adelante, como

hacia atrás. El valor por defecto es (-1), expresado como una función directa del total de memoria

RAM: Un valor (0) no almacenará páginas en memoria. Un valor positivo muy cercano a (0), hará

que se utilice menos memoria, pero hará necesario que el navegador las recargue mediante el pro-

ceso de “re-parsearlas”. Un incremento en el valor, en promedio tomará 4MB de memoria.

En materia de seguridad, también pueden hacerse pruebas, mediante el valor browser. safebrow-

sing. remoteLookups del tipo (Boolean). Un valor True, indica que el navegador siempre enviará una

solicitud al proveedor del sitio, para determinar si es seguro, o no lo es, algo no muy confiable. Un

valor False, que es por defecto, indica que el navegador consultará su propia base de datos acerca

www.tuxinfo.com.ar

48

FIREFOX 3

de sitios sospechosos.

COMPLEMENTOS: UN MUNDO APARTE

Una de las grandes ventajas de Firefox, es justamente su capacidad para ser personalizado. Es inte-

resante un proyecto, cuando se puede hacer de él, algo tan personal como el modo mismo de vestir,

y es aquí cuando puede exprimirse a fondo la oportunidad que Firefox brinda para el o: Mediante la

creación, y el desarrol o de complementos externos para Firefox, cada usuario, sin importar su nivel

de destreza, puede fácilmente convertir su navegador en una herramienta útil de trabajo.

Las extensiones de Firefox, pueden definirse como pequeños programas desarrol ados por terce-

ros, que integrados al navegador, quedan de forma permanente como parte de este mismo. De este

modo, para colaborar con el navegador, no es necesario tener profundos e infinitos conocimientos

sobre C++; Mediante la interacción de 2 lenguajes, tales como JavaScript y .xul, que a la larga es

una variación de .xml, es posible crear pequeñas, pero muy útiles aplicaciones para trabajar en

conjunto con el navegador. De todos modos, y para desarrol adores avanzados, también es posible

volver sobre C++ o Java, aprovechando la flexibilidad que todo el conjunto ofrece, para desarrol ar

aplicaciones complejas.

Para este momento, la oferta en extensiones es bastante amplia, comenzando por cronómetros para

medir el tiempo de navegación, hasta gestores de descarga.

Por ahora la crítica más importante que recibe Firefox 3, radica en que la mayoría de usuarios, al

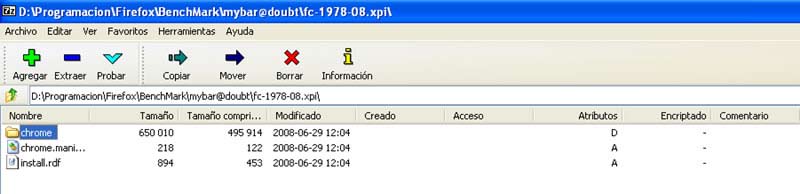

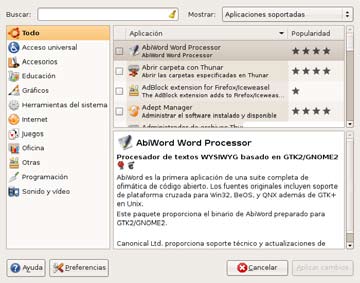

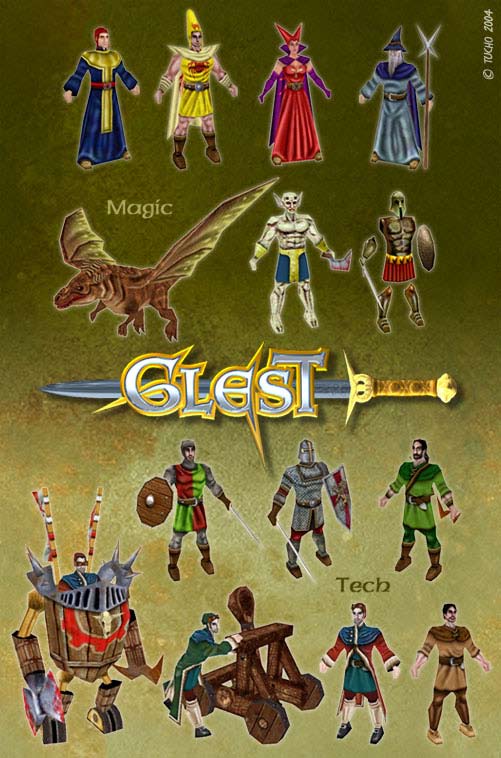

venir de la versión 2, utilizaban de forma integrada al navegador una variada gama de extensiones,