#53

editorial

noviembre 2012

Como todos los meses, nos encontramos

Por lo tanto resumiendo, Google goza de la

con un nuevo número de TuxInfo. El avance

mejor salud para seguir en el mercado por

de Google es muy grande. Muchas veces me

muchas décadas, liderando el uso del

han preguntado cuál es el negocio que el

software libre a gran escala.

Esta revista se publica bajo

una licencia de Creative

gigante de las búsquedas utilza para

Commons CC BYSA 3.0

subsistir y brindar la gran cantidad de

Y como para ir cer ando, este mes que pasó,

Puedes copiar, distribuir,

servicios gratuitos que ofrece. Y la respuesta

la empresa presentó su nueva tableta Nexus

mostrar públicamente su

contenido y hacer obras

es más que simple: tienen el mayor negocio

10 pulgadas (de la mano de Samsung), su

derivadas, siempre y cuando

de publicidades online, pero claro esto no

smartphone Nexus 4 (de la mano de LG) y

a) reconozcas los créditos

termina de ser comprendido por todas las

además muchos más productos relacionados

de la obra y b) la compartas

personas.

bajo la misma licencia.

con el software libre. Por supuesto tenemos

muchas buenas notas en esta nueva edición

Microsoft, Apple, Sun, Oracle, así

como otras marcas comerciales

Y de hecho la contra pregunta es: si algún

de la revista, ya casi terminando el 2012; a la

mencionadas en esta revista son

día pierden todos los usuarios y al no brindar

espera de nuevas secciones para el 2013 y

propiedad de sus respectivas

empresas.

un producto específico, perderían todo. Claro

por supuesto de nuestro libro conmemorativo

que esta afirmación tiene algo de razón, pero

por los 5 años de vida de TuxInfo.

lo que no se está teniendo en cuenta, es que

Dirección

Google invierte desde hace tiempo en su

Como para redondear el editorial, les cuento

Ariel M. Corgateli

propia línea de smartphones y ahora también

que el número está plagado de notas

en tabletas (como para romper con el tema

interesantes tales como: la segunda parte del

Marketing

de que Android es brindado a los fabricantes

Top Apps Android; TuquitoGrub; Linux

ClaudiaA. Juri

de forma gratuita). La línea es muy conocida

Containers; Empaquetamiento RPM Parte I;

por su nombre, la misma es "Nexus".

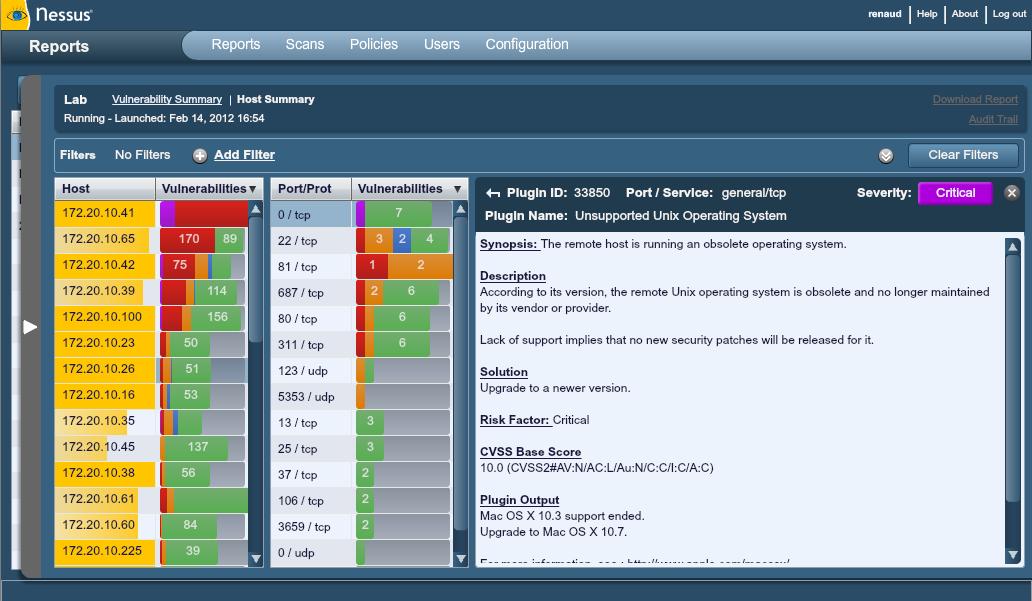

Nessus 5.0.2. Un gran escáner de

Cor ección

vulnerabildades; Curiosity; Actualización de

Luis Luque

Obviamente detrás de la fabricación de estos

UEFI; HTC One X, el gran contrincante del

Oscar Reckziegel

dispositivos, lo que hace Google es empujar

S3 de Samsung; Privacidad en Internet;

al mercado móvil a un constante avance y a

"GNOME 3.6"; y mucho más. .

Diseño de tapa

una constante evolución, contando con

Martín Eschoyez

productos de primera línea, completamente

Repetimos la misma convocatoria de meses

actualizables desde origen y con las más

anteriores en donde podamos tener más

Diseño

fuertes características del mercado. Con lo

sugerencias de ustedes y así adaptar los

Jorge Cacho Hernández

cual la pregunta se responde directamente

contenidos de las notas a vuestras

sobre los productos físicos, además hay que

necesidades y preferencias, las mismas las

tener en cuenta algo muy importante: la

podrán realizar a nuestros medios de

www

tienda de Android; la misma tiene milones de

contacto.

ht p:/ www.tuxinfo.com.ar

visitas, milones de descargas y otras tantas

apps disponibles para los usuarios en todo el

facebook

mundo.

ht p:/ www.facebook.com/tuxinfo

De esta manera hay ganancias por el simple

email

alojamiento de las aplicaciones móviles

info@tuxinfo.com.ar

como también por las comisiones que se les

cobra por venta a cada desar olador.

twit er

Ariel M. Corgatel i

@tuxinfo

@arielmcorg

2 www.tuxinfo.com.ar

índice

04 Top Aplicaciones Android (I )

08 Nessus: Un gran escaner de vulnerabilidades

11 Novedades sobre UEFI

13 GNOME 3.6: Un cambio necesario

16 HTC One X: El gran contrincante del S3 de Samsung

19 TuquiGRUB

21 La curiosidad mató al gato

24 Opinión: La esperanza del desbloqueo

25 Privacidad en Internet ¿realmente es posible?

28 Linux Containers

32 Empaquetamiento RPM (I)

i

m

a

g

e

n

:

i

l

c

o

h

t

p

:

/

w

w

w

.

s

x

c

.

h

u

/

p

h

o

t

o

/

1

2

0

6

7

1

1

Top Aplicaciones

Android (I )

POR JUAN MANUEL DANSA

Nos volvemos a encontrar con la última tanda de

ht ps:/ play.google.com/store/apps/details?id=com.antutu.

aplicaciones que utilzo en mis dispositivos: Samsung

ABenchMark&feature=search_result#?t=W251bGwsMSw

Galaxy S3 y una Tableta ASUS Transformer PAD

xLDEsImNvbS5hbnR1dHUuQUJlbmNoTWFyayJd

TF300T.

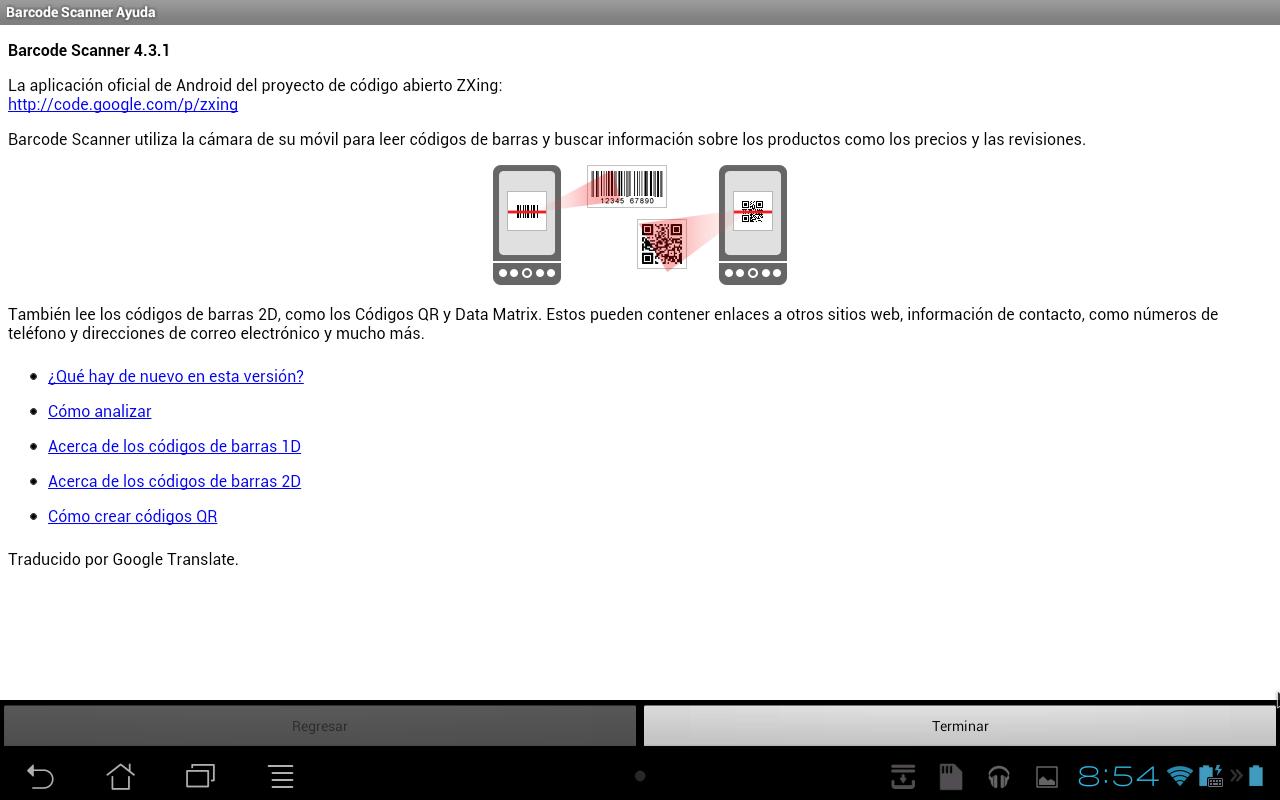

2) Barcode Scanner: El nombre lo dice todo, es un

ACLARACIÓN: todas las aplicaciones se las puede

scanner de código se bar a, Data Matrix y códigos QR,

encontrar en el Google Play con sólo buscarlas, pero

pequeño y muy útil.

también pondré los vínculos a las mismas, y en el caso

que no estén se aclarará. Con respecto a las contras que

Contra: Dependiendo del dispositivo le cuesta enfocar la

puedo detalar, son solamente desde mi punto de vista y

cámara. Se recomienda apagar el autoenfoque.

pueden variar según el usuario :).

Comencemos:

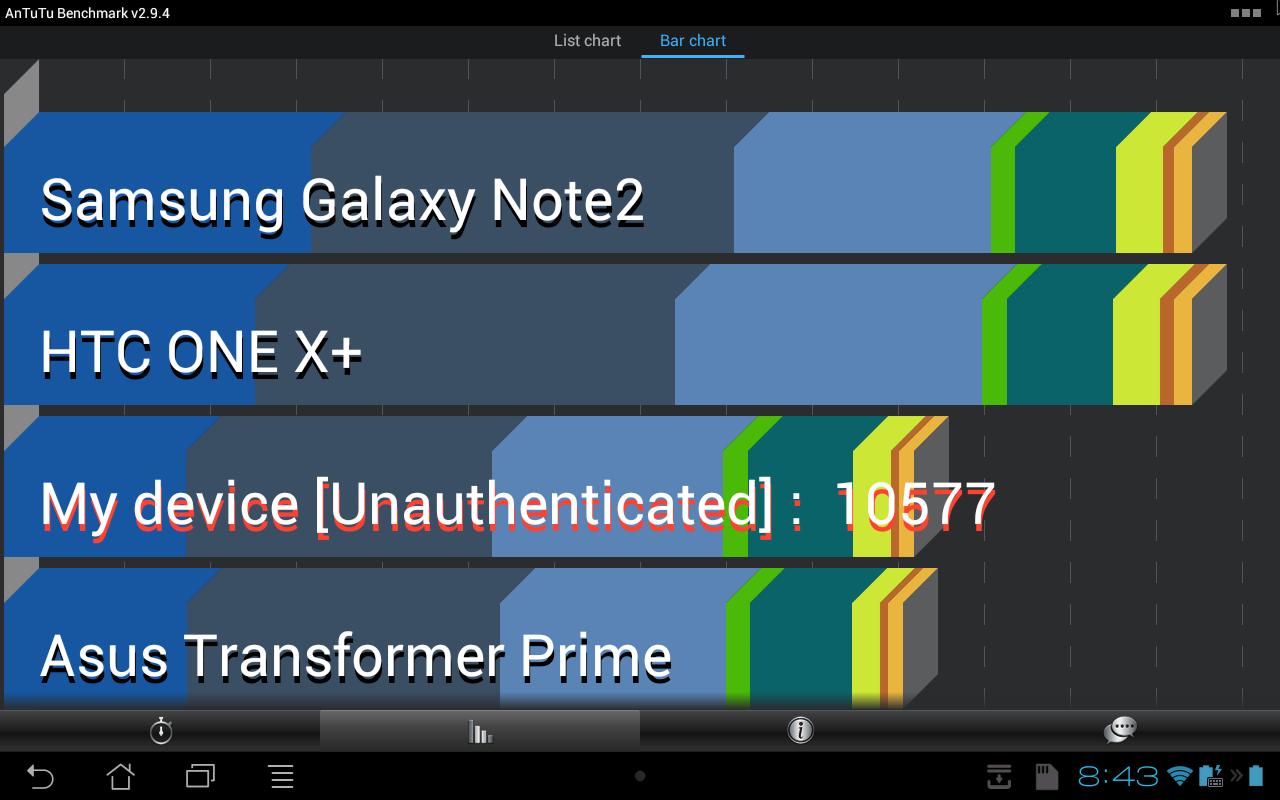

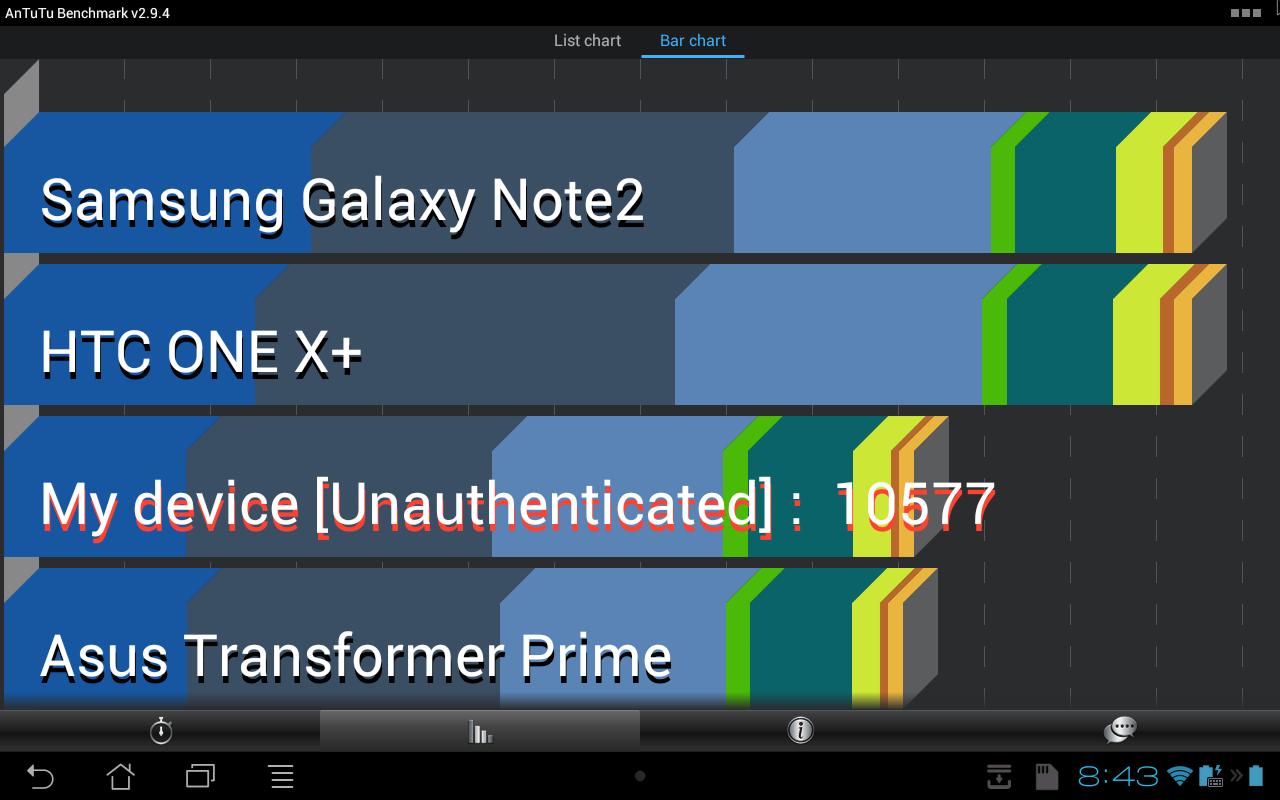

1) AnTuTu Benchmark: Es una excelente aplicación

para saber la potencia de los equipos y en qué escala se

encuentran. Es ideal para “overclockers”, ya que realiza

un análisis de RAM, CPU Integer, CPU flatpoint, 2D

graphics, 3D graphics, Database IO, SD card W/R, CPU

frecuency, Total Score, Bat ery life score.

ht ps:/ play.google.com/store/apps/details?id=com.google

.zxing.client.android&feature=search_result#?t=W251bG

wsMSwxLDEsImNvbS5nb29nbGUuenhpbmcuY2xpZW50

LmFuZHJvaWQiXQ.

3) Conversor de unidades (ConvertPad): Un

espectacular conversor de unidades de todo tipo desde

distancia hasta divisas. Muy útil para los que necesitan

hacer todo tipo de conversiones

4 www.tuxinfo.com.ar

ht ps:/ play.google.com/store/apps/details?id=com.mathp

ad.mobile.android.wt.unit&feature=search_result#?t=W2

51bGwsMSwxLDEsImNvbS5tYXRocGFkLm1vYmlsZS5h

bmRyb2lkLnd0LnVuaXQiXQ.

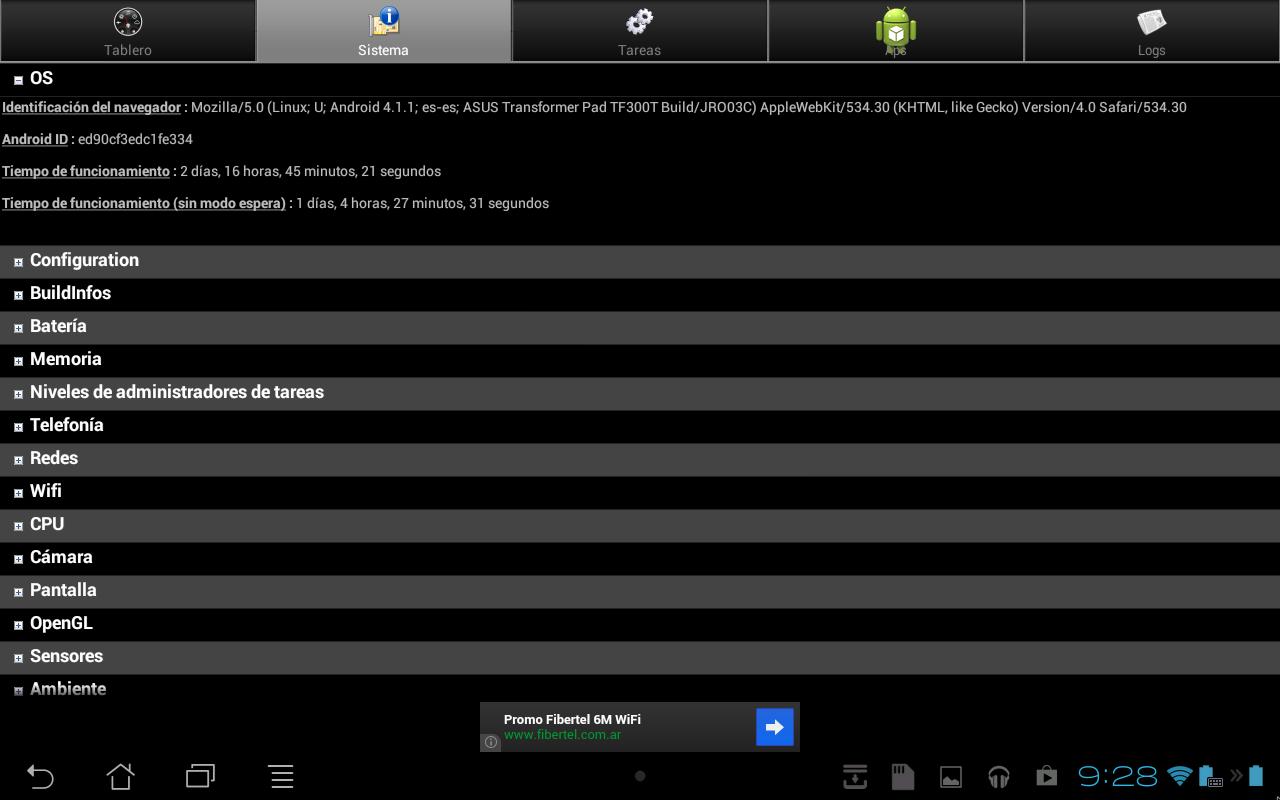

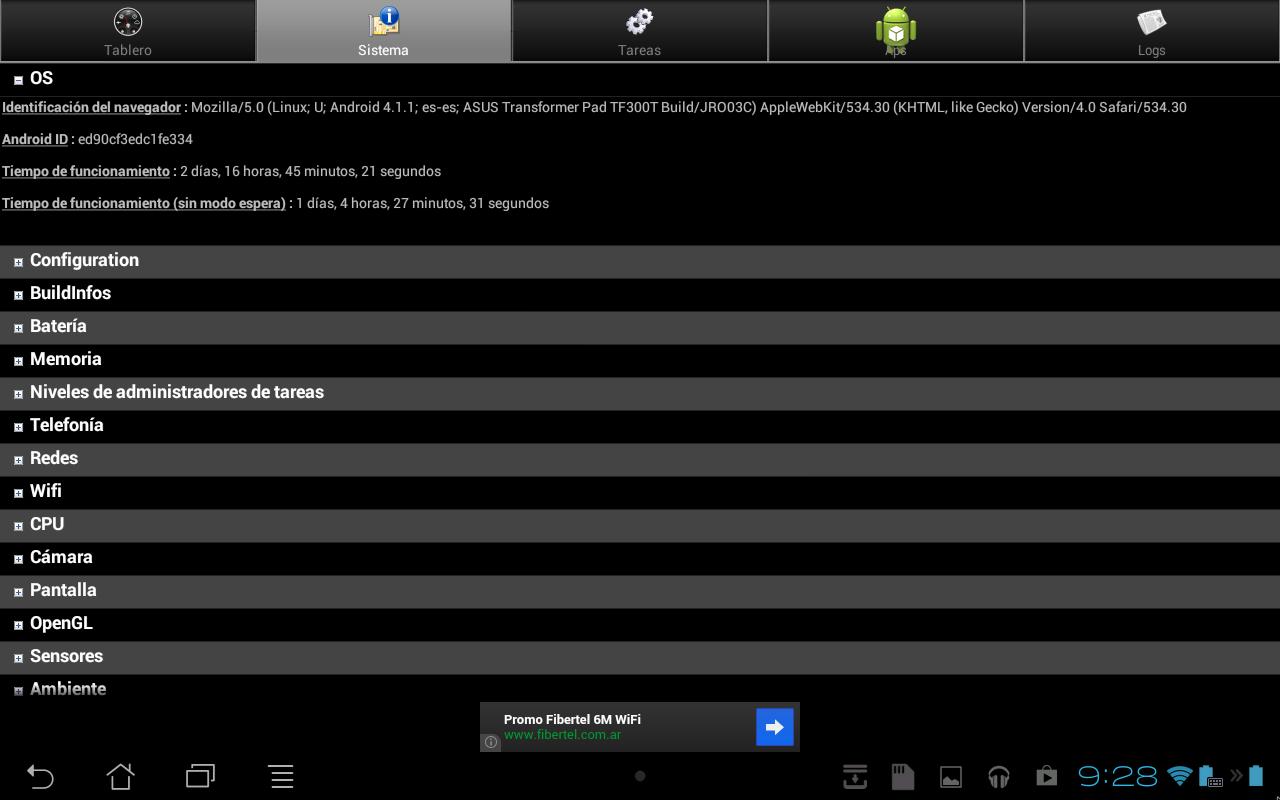

4) Android System Info: Excelente aplicación que nos

permite conocer mucha información técnica de nuestros

dispositivos (Hardware, Sistema, Telefonía. .).

ht ps:/ play.google.com/store/apps/details?id=ru.zdevs.za

rchiver&feature=search_result#?t=W251bGwsMSwxLDE

sInJ1LnpkZXZzLnphcmNoaXZlciJd

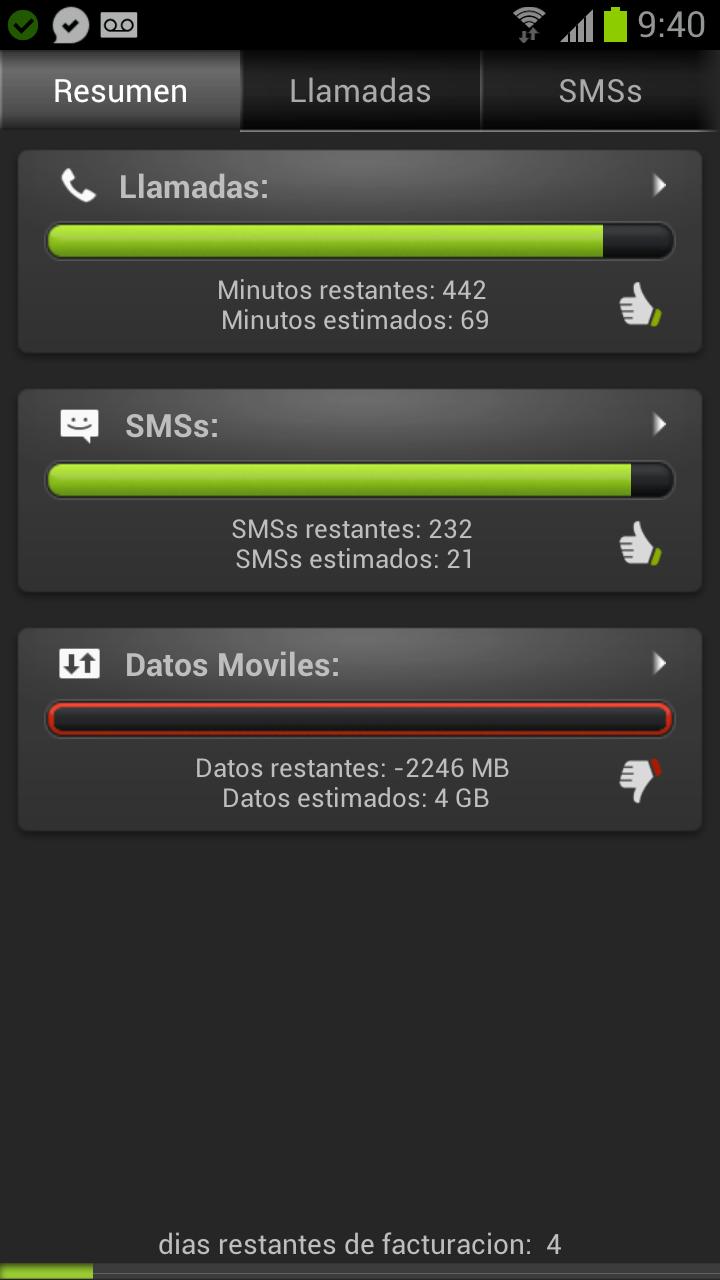

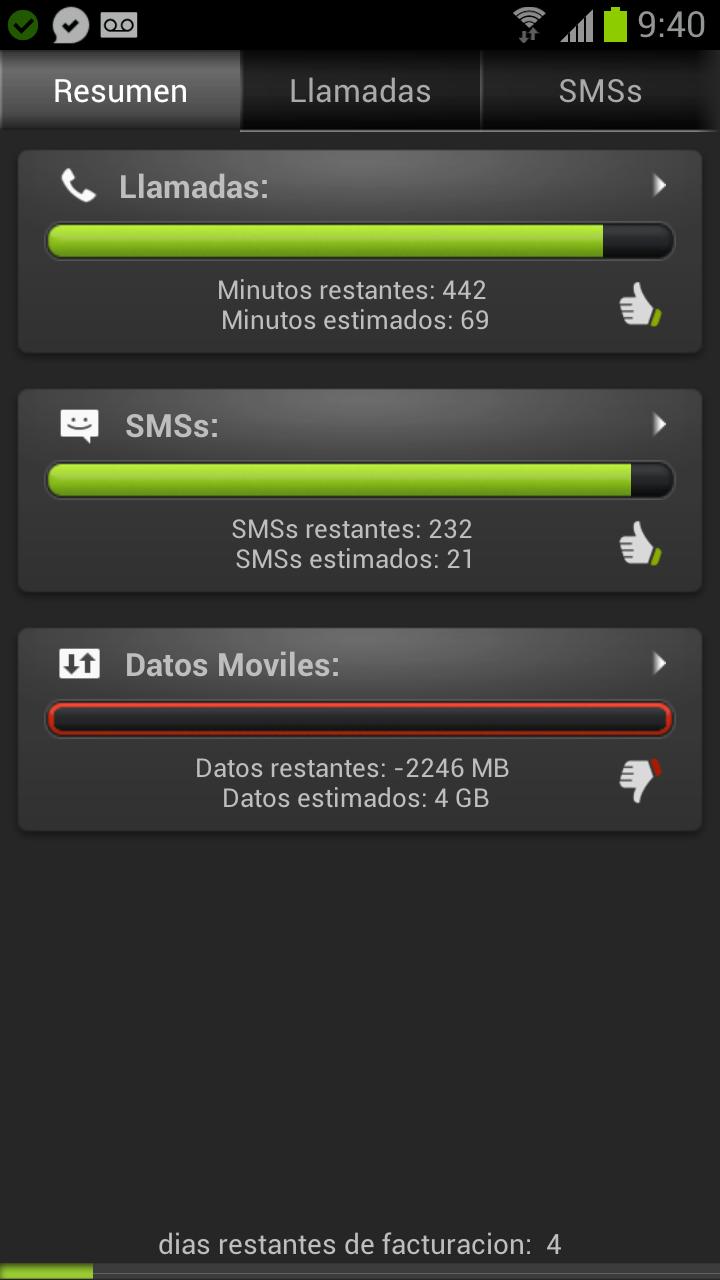

6) DroidStats: Esta aplicación nos permite controlar

lamadas, cantidad de sms y tráfico de datos. Puedes

establecer límites para cada uno, hacer un seguimiento

de tus costos y mucha más información y estadísticas

acerca de tus lamadas, sms y tráfico de datos. Ideal

para cuando nos quieren cobrar de más, vale la pena

perder un rato de tiempo para configurarlo bien :)

ht ps:/ play.google.com/store/apps/details?id=com.electri

csheep.asi&feature=search_result#?t=W251bGwsMSwx

LDEsImNvbS5lbGVjdHJpY3NoZWVwLmFzaSJd

5) Zarchiver: Gestor de archivos que nos permite

manejar una alta gama de compresores y en especial

7zip. Nos permite crear los siguientes tipos de archivo:

7z (7zip), zip, bzip2 (bz2), gzip (gz), XZ, alquitrán;

descomprimir archivos tipos: 7z (7zip), zip, rar, bzip2,

gzip, XZ, iso, tar, arj, cab, LZH, LZMA, xar, tgz, TBZ, Z,

deb, rpm, zipx, mtz; ver los archivos contenidos en: 7z

(7zip), zip, rar, bzip2, gzip, XZ, iso, tar, arj, cab, LZH,

LZMA, xar, tgz, TBZ, Z, deb, rpm, zipx, mtz, y otras

funciones muy interesantes.

5 www.tuxinfo.com.ar

ht ps:/ play.google.com/store/apps/details?id=nitro.phone

stats&feature=search_result#?t=W251bGwsMSwxLDEsI

m5pdHJvLnBob25lc3RhdHMiXQ.

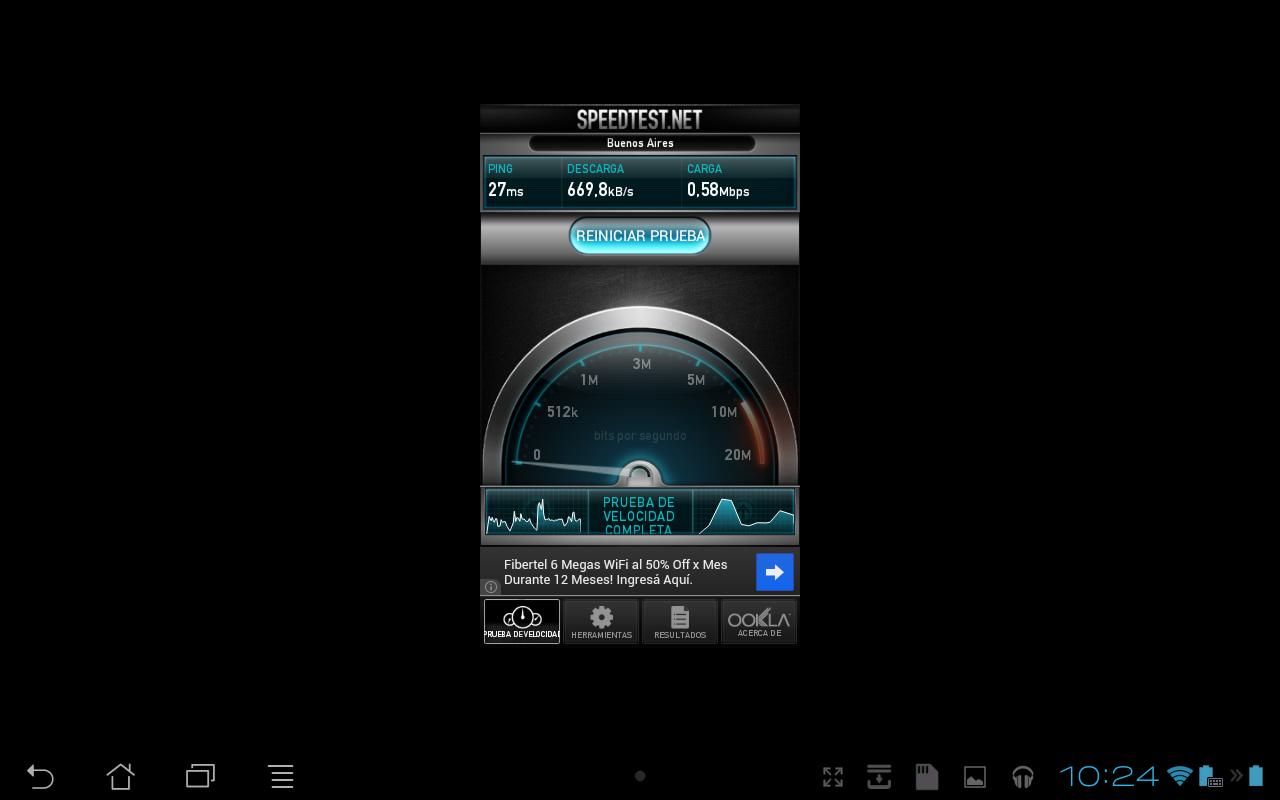

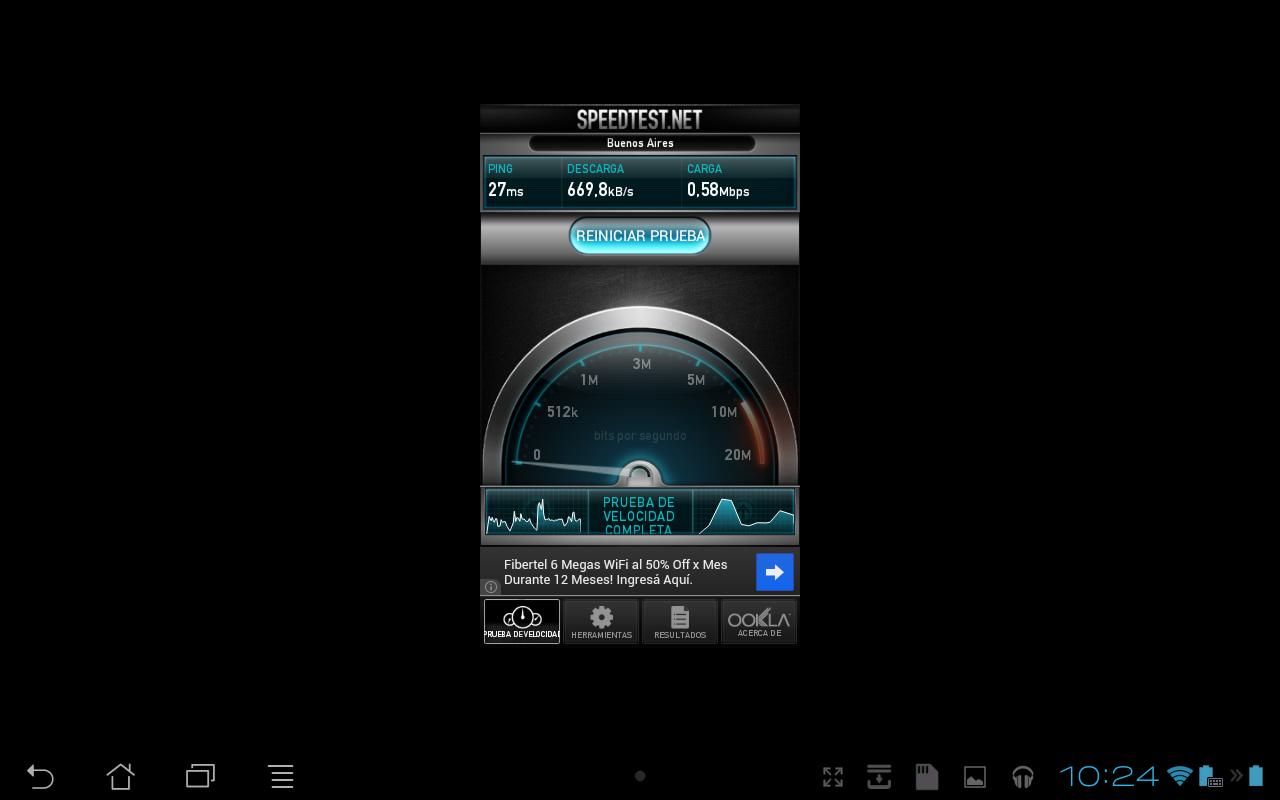

7) Speedtest.net Mobile: La mejor aplicación para las

pruebas de ancho de banda e información relacionada.

Contra: No optimizado visualmente para tabletas.

ht ps:/ play.google.com/store/apps/details?id=com.madfin

gergames.deadtrigger&feature=search_result#?t=W251b

GwsMSwxLDEsImNvbS5tYWRmaW5nZXJnYW1lcy5kZ

WFkdHJpZ2dlciJd

Con esto termino de mostrar algunas de las aplicaciones

que utilzo en mis dispositivos Android, hay otras muy

conocidas por todos como Flipboard, TuneIn Radio que

bien valen la pena, pero son por demás conocidas y solo

elegí las que me parecían un poco más interesantes :).

ht ps:/ play.google.com/store/apps/details?id=org.zwanoo

Espero haberles sido de utildad nos vemos la próxima! !

.android.speedtest&feature=search_result#?t=W251bGw

sMSwxLDEsIm9yZy56d2Fub28uYW5kcm9pZC5zcGVlZ

HRlc3QiXQ.

Juan Manuel Dansa (Amonal)

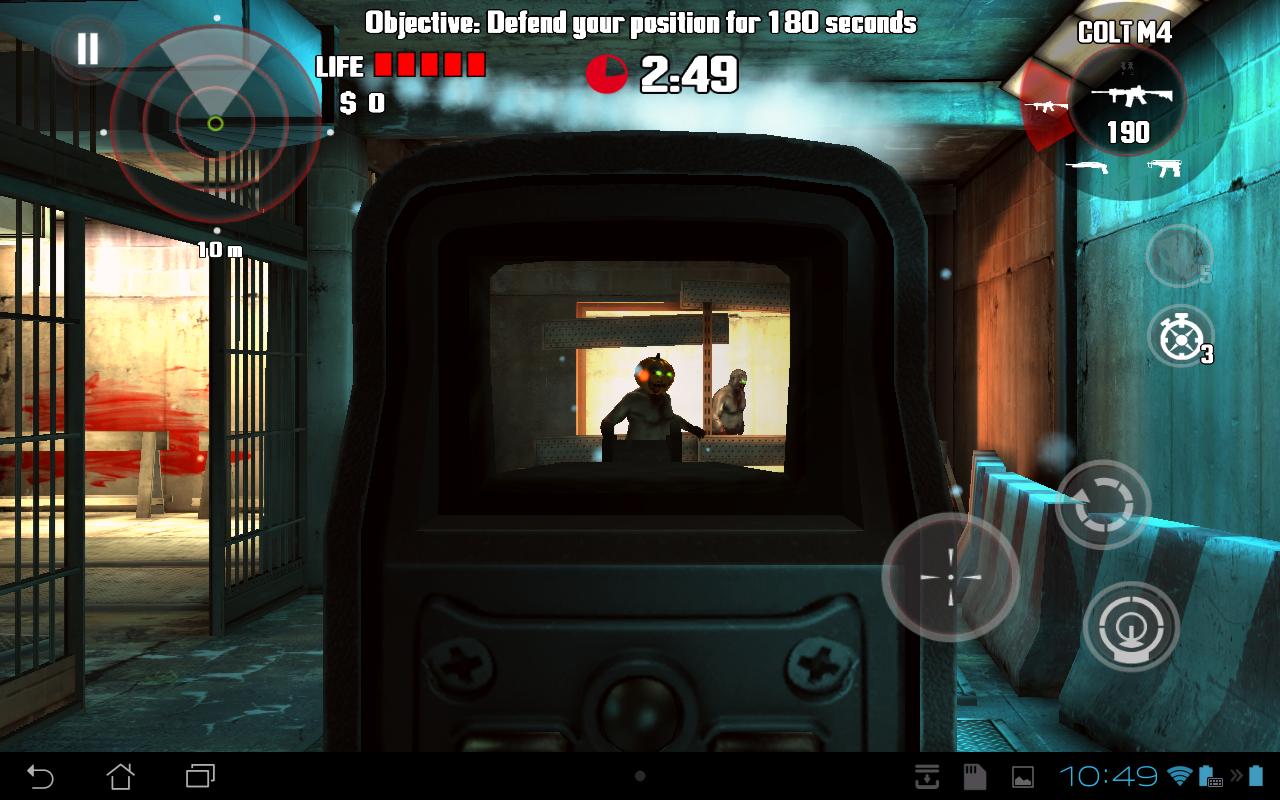

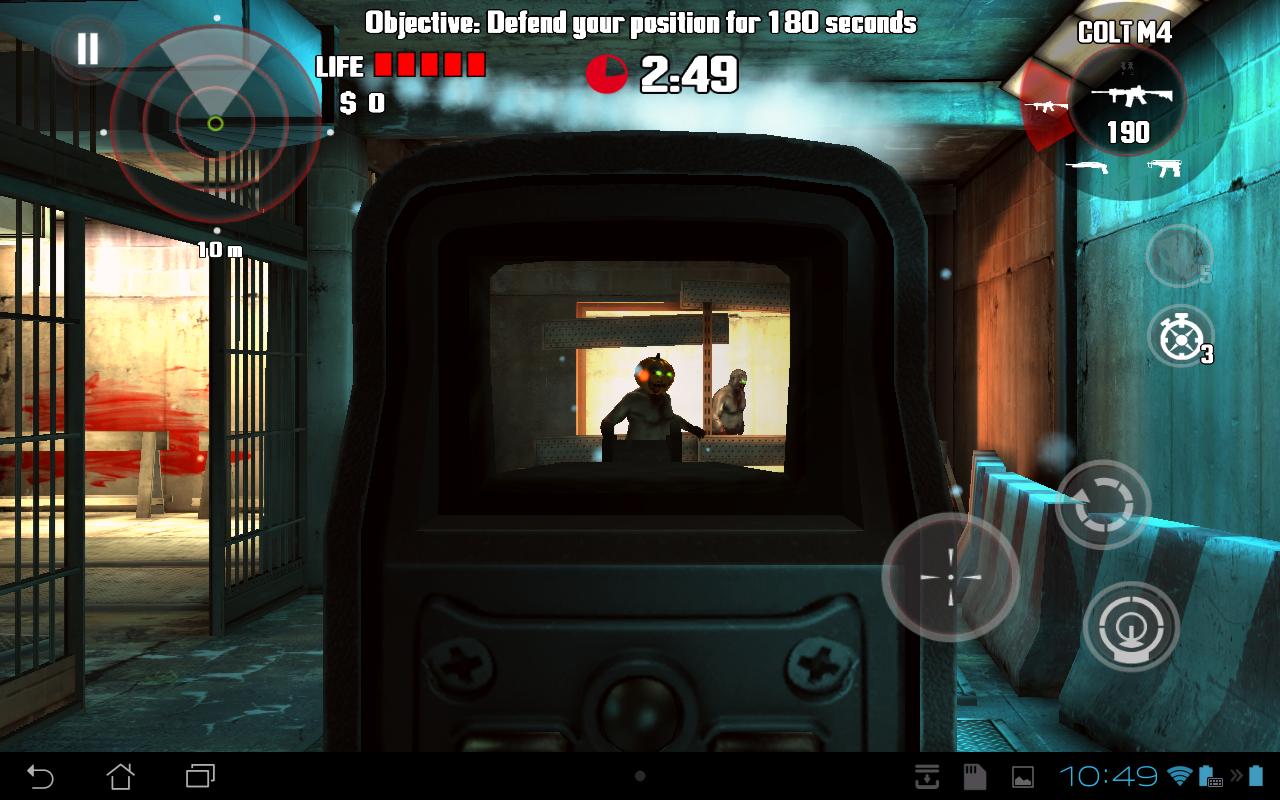

8) Y por último he elegido un juego de tantos que hay. Le

amonal88@gmail.com

ha tocado a DEAD TRIGGER de MADFINGER Games.

twit er: @Amonal_

g+: Amonal Novel

Uno de los mejores FPS, con gráficos de lujo (muy

optimizados en micros TEGRA 2 y 3) un “Zombie Kiler”

de primera línea. Un gran arsenal , niveles detalados

con increíbles efectos de luces, un control simple que

funciona a la perfección, actualizaciones gratuitas con

más armas, personajes. Horas de juego garantizadas al

máximo.

Los Fanáticos de “Resident Evil” no pueden dejar de

bajarlo.

6 www.tuxinfo.com.ar

N

Un gran e

escan s

er d s

e vul u

nerabilis

dades

POR RAFAEL MURILLO

todo software requiere algunas cosas, aunque no se

hayan detenido a leer la documentación de lo que

instalan). Para usar esta her amienta, necesitas al

menos nmap y Gtk (juego de her amientas de Gimp). Los

enlaces para esas her amientas son proporcionados en

el sitio web de Nessus. Sin embargo, puesto que se lo

puede usar desde la línea de comandos, Gtk no es

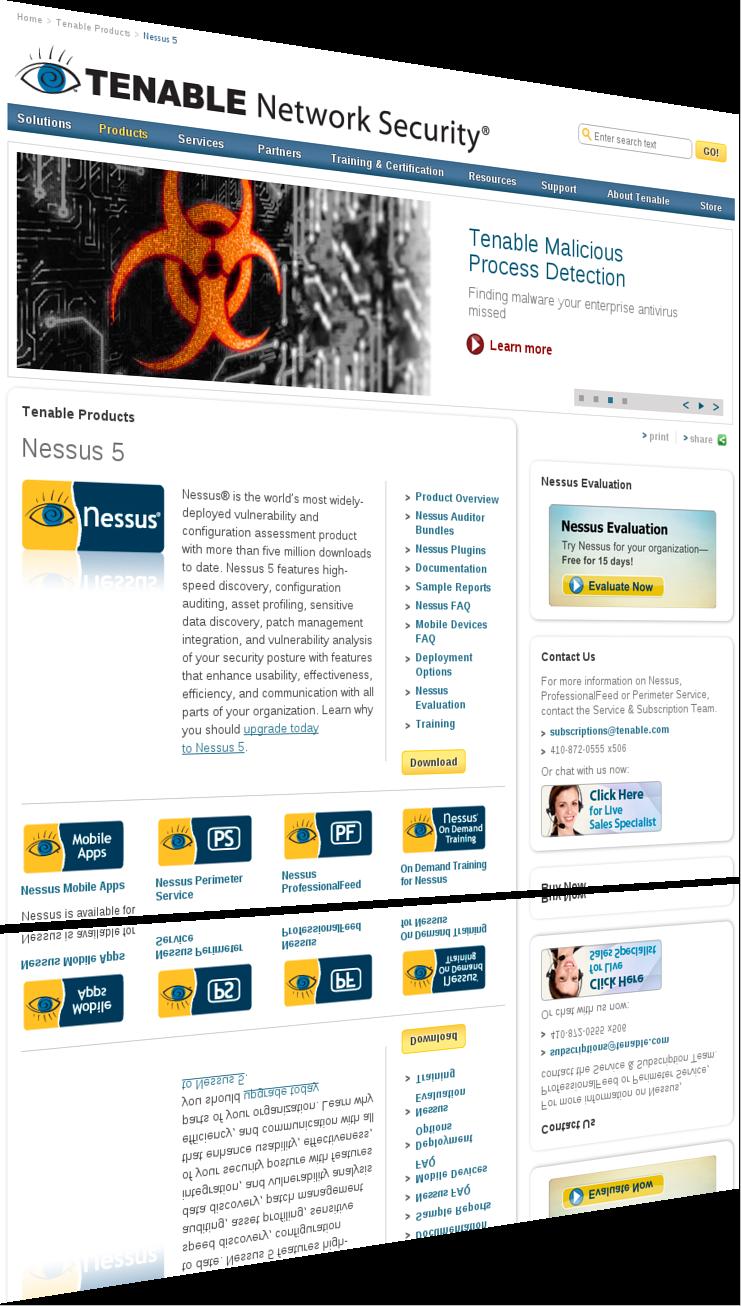

Debo admitir que ha sido más difícil decidir el título de la

obligatorio.

nota, que la nota en sí. . Supuse que muchos de

nuestros lectores no conocen esta her amienta, y

Nessus viene con diferentes utildades (nasl, un lenguaje

muchos otros sí, pero se me hacía personalmente “raro”

de script, nessusadduser, nessusbuild). Cada una de

tener que poner en el título de qué se trata esto.

estas utildades tiene su propia página de manual (man),

tanto para el cliente como el servidor. Y si te hace falta,

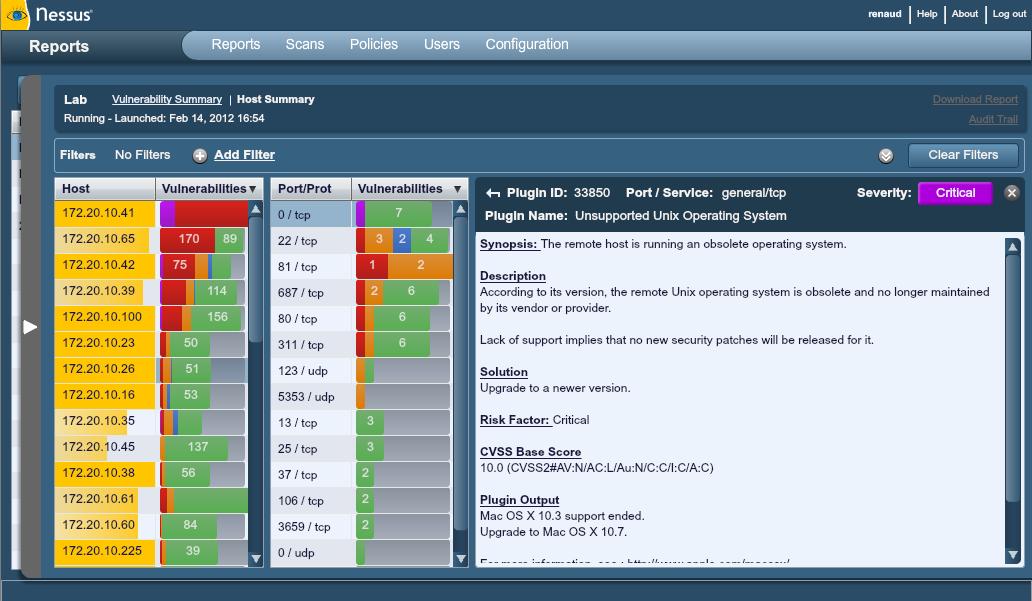

Nessus es un escáner de vulnerabildades (her amienta

hay más documentación en el sitio web de Nessus.

indispensable para pentesters), es libre y está disponible

en su Sitio Oficial (ht p:/ www.nessus.org).

Retomando el tema que comentaba más ar iba, los

pluggins son el "corazón" de Nessus. Lo que proveen

Nessus fue iniciado y es mantenido por Renaud

son precisamente las pruebas de seguridad, esto

Deraison. Este software es liberado bajo licencia GPL y

significa descubrir una vulnerabildad determinada. NASL

mucha gente contribuye en su desar olo, especialmente

(Nessus At ack Sripting Language) es un lenguaje

cuando se trata de pluggins. Nessus trabaja en diversos

recomendado para escribir pruebas de seguridad.

tipos de UNIX y Linux, ya sea como cliente o servidor, y

en Win32 como un cliente.

Imagina lo importante que son los pluggins para Nessus

que de hecho, existen aproximadamente 20 familas de

Como ya mencioné anteriormente, para descargar esta

elos. Algunos ejemplos de estas familas son: puertas

aplicación, debemos visitar su sitio oficial

traseras, denegación de servicio, lograr accesos root

(ht p:/ www.nessus.org).

remotamente, etc. Obviamente, cada pluggin de cada

famila, al ejecutarse, reporta la información encontrada,

esto es, nos dice qué está incor ecto y qué deberíamos

Requerimientos

hacer para cor egir el problema que se haya encontrado.

Como cualquier Software que queramos instalar,

Y hablando de pluggins, simplemente es imposible pasar

debemos conocer primero los requerimientos previos (sí,

de largo sin nombrar a CVE (Common Vulnerabilties and

8 www.tuxinfo.com.ar

Exposures Riesgos y Vulnerabildades Comunes). Es

pluggins? Todos los días los proveedores, los

una enorme base de datos de información disponible en

investigadores y demás fuentes publican numerosas

ht p:/ cve.mitre.org. En este sitio podrás encontrar

vulnerabildades nuevas. Tenable se esfuerza para que

TODO, acerca de los riesgos de seguridad conocidos.

las comprobaciones de vulnerabildades recientemente

publicadas se prueben y se pongan a disposición de los

Opciones en la implementación

usuarios a la mayor brevedad, normalmente dentro de

las 24 horas de la divulgación. La comprobación de una

Cuando implementamos esta aplicación, resulta de

vulnerabildad específica tiene en el analizador Nessus la

mucha utildad tener conocimiento sobre directivas de

denominación “pluggin”. Una lista completa de todos

firewals, enrutamiento y filtros. Se recomienda

elos

se

encuentra

disponible

en

implementar Nessus de modo que tenga una buena

ht p:/ www.nessus.org/plugins/index.php?view=al. En el

conectividad IP con las redes que analiza. No es

caso de Nessus, Tenable distribuye los pluggins de

recomendable que se implemente detrás de un

vulnerabildades más recientes en dos modos:

dispositivo NAT, a menos que se vaya a analizar una Red

Interna.

ProfessionalFeed

HomeFeed

Es muy importante recalcar que cuando se realice un

Los pluggins se descargan directamente desde Tenable

análisis de vulnerabildades mediante una NAT o un

a través de un proceso automatizado de Nessus, en el

proxy de aplicación de algún tipo, la comprobación se

cual verifica las firmas digitales de todas las descargas

puede distorsionar y producir un falso positivo o

de pluggins para garantizar la integridad de los archivos.

negativo. Además, si el sistema en el que se ejecuta

En el caso de las instalaciones de Nessus sin acceso a

Nessus posee firewals personales o de escritorio, estas

Internet, existe un proceso de actualización sin conexión

her amientas pueden limitar considerablemente la

que se puede usar para garantizar que el analizador

eficacia de un análisis de vulnerabildades remoto.

permanezca actualizado.

¿Costo?

¿Cuál es la diferencia entre Professional Feed y

Home Feed?

En sí la aplicación es gratuita, pero, ¿qué hay de los

9 www.tuxinfo.com.ar

Puedes

adquirir

una

ProfessionalFeed a través de la

tienda en línea de Tenable en

ht ps:/ store.tenable.com/ o por una

orden de compra a través de

Authorized

ProfessionalFeed

Partners (Socios Autorizados de

ProfessionalFeed). Posteriormente

recibirás un código de activación de

Tenable. Este código se usará al

configurar tu copia de Nessus para

recibir actualizaciones

Como se pueden dar cuenta,

Nessus es una her amienta que por

Home Feed. Si vas a usar Nessus de forma

sí sola es muy poderosa, pero si además la combinamos

doméstica, con fines no profesionales, puedes suscribirte

con otras her amientas de Seguridad Informática,

a HomeFeed. Los usuarios recibirán de inmediato los

aunque es difícil de creer, supera por mucho las

nuevos pluggins cor espondientes a las vulnerabildades

expectativas de cualquier Pentester; y como ya lo dije

de seguridad más recientes. El uso de HomeFeed es

antes, es imprescindible para los Administradores de

gratuito. Sin embargo, existe una licencia independiente

Sistemas y Redes.

de HomeFeed cuyo cumplimiento debe aceptarse por

parte de los usuarios. Para registrarse a fin de obtenerlo,

visita ht p:/ www.nessus.org/register/ y registra tu copia

No puedo escribir más al respecto ya que la her amienta

de Nessus. Use el código de activación que reciba

trae infinidad de pluggins, opciones, etc. . pero les he

durante el proceso de registro al configurar Nessus para

dejado ya los links de su documentación para que, si les

realizar actualizaciones. Los usuarios de HomeFeed no

interesa, ustedes mismos revisen poco a poco la misma.

obtendrán acceso al Tenable Support Portal, a

En Internet se dice que ni con un libro completo se

comprobaciones de compatibildad ni a directivas de

alcanzarían a ver todas las opciones, pluggins, etc, de

auditorías de contenido.

esta her amienta; y es algo obvio, ya que está en

constante actualización. Todos sabemos que en temas

de informática siempre nos tenemos que estar

Professional Feed. Si usa Nessus con fines

actualizando, así que, a leer mucho y sobre todo, a

comerciales (por ejemplo, consultoría), en un entorno

practicar.

empresario o gubernamental, debe adquirir una

ProfessionalFeed. Los usuarios de la misma recibirán de

inmediato los nuevos pluggins cor espondientes a las

vulnerabildades de seguridad más recientes. Los

clientes de SecurityCenter se suscriben de manera

automática y no deberán comprar una fuente adicional, a

menos que tengan un analizador Nessus que no sea

administrado por SecurityCenter.

Rafael Muril o

Tenable proporciona asistencia comercial, mediante el

twit er: @linxack & @itxpertsmx

Tenable Support Portal o por cor eo electrónico, a los

Web: ht p:/ www.itxperts.mx

Blog: ht p:/ www.itxperts.mx/blog

clientes de ProfessionalFeed que usan Nessus, lo cual

también incluye un conjunto de comprobaciones de

compatibildad basadas en hosts para Unix y Windows

que son muy útiles para realizar auditorías de

compatibildad, tales como SOX, FISMAo FDCC.

10 www.tuxinfo.com.ar

Novedades sobre

UEFI

POR HERNÁN "HeCSa" SALTIEL

En el artículo pasado describimos qué es UEFI, cómo

La Linux Foundation anunció que si bien el proceso de

funciona, cómo se está implementando, cómo coarta la

adquisición de una lave de Microsoft puede levar un

libertad de sistemas operativos, y qué se está haciendo

tiempo en ser adquirida, el “prebootloader” (así es como

desde el lado de las comunidades y las empresas que

se lamará) en breve estará disponible en el sitio de esta

basan sus modelos de negocio en el software libre para

entidad para ser descargado y utilzado por quien quiera.

sortear los inconvenientes que esta tecnología conleva.

Veamos ahora qué hay de nuevo bajo el sol.

Ahora bien, este plan suena muy bueno, pero tiene como

contra que no agrega seguridad a lo que hoy en día

El anuncio

utilzamos para ejecutar nuestros sistemas operativos

libres. Por ende, parte del anuncio dice que si bien esta

Hace pocos días la Linux Foundation hizo un anuncio

tecnología puede ser utilzada sin problemas, viene a

interesante. Su “Technical Advisory Board” (algo así

cubrir un bache que hay en el tiempo necesario para que

como su grupo de gobierno técnico) generó un plan para

comunidades tales como las de Ubuntu, SuSe y Fedora

permitir que GNU/Linux y en cierta medida cualquier

leguen a una verdadera solución gracias a los esfuerzos

sistema operativo de código abierto, o diferente de

que están realizando en este sentido. En pocas palabras,

Windoze 8, puedan ser cargados en máquinas que

es un paliativo, no una solución real.

tengan tecnología UEFI, y Secure Boot habiltado. El

anuncio vino de la mano de James Bot omley, uno de los

más importantes y activos desar oladores del kernel de

nuestro querido sistema operativo.

En pocas palabras, lo que la Linux Foundation hará es

obtener una lave de Microsoft y firmar un pequeño

Como era de esperarse, en la comunidad comenzó el

cargador de ar anque, que cargará a la vez otro cargador

ruido de fondo. Mat hew Gar et , uno de los

sin verificación de firma de cargador, para finalmente

desar oladores de “Shim”, la solución que Fedora

cargar GNU/Linux u otro sistema operativo en las nuevas

considera, será la mejor, lanzó sus críticas hacia lo

máquinas.

anunciado por la Linux Foundation. Nada a lo que no

estemos acostumbrados. Creo que coincidirán conmigo

El cargador en cuestión utilzará la técnica “presentuser”

en que es mucho mejor el debate que el silencio. Una

para asegurar que al ejecutar un sistema operativo

solución bien discutida tendrá teóricamente mayor

instalado, un CD/DVD, o un LiveCD/LiveUSB, no se está

chance de éxito, o por lo menos, representatividad en la

tratando con un malware.

comunidad informática.

11 www.tuxinfo.com.ar

Por ejemplo, SuSe ya está implementando lo que laman

“loader.efi” en la base de datos de firmas autorizadas.

“Shim extension”, que básicamente es Shim, pero que

Cuando se instale esta firma, el sistema operativo podrá

deposita la verificación de las laves en la base de datos

ejecutarse sin que en el futuro se haga ningún tipo de

MOK (“Machine Owner Keys”, o “Llaves del dueño de la

“present user test”, aún cuando la plataforma se

máquina”), que puede ser actualizada por el usuario sin

configure en modo “Secure Boot”.

necesidad de acceder al UEFI. Suena bastante más

interesante y evolucionada. Pero, sobre todo, demuestra

Para los que tengan ganas de ver cómo funciona esto a

investigación y esfuerzo para sortear problemas.

nivel de código, pueden utilzar su cliente GIT favorito y

dirigirlo

a

Claro está, Fedora embar ó notablemente la teoría

git:/ git.kernel.org/pub/scm/linux/kernel/git/jejb/efitools.git

cuando se le preguntó por sus planes para los cada día

donde encontrarán los fuentes del programa “loader.c”,

más populares procesadores ARM. La respuesta por

que tanto bien nos está haciendo.

parte de su comunidad, que me recordó a otras que ya

en el pasado fueron casi tomadas como una broma de

Conclusión

mal gusto, fue que “el usuario debe preferir la compra de

dispositivos que no tengan Secure Boot”. Por lo pronto,

Fedora 18 asegura que soportará UEFI Secure Boot

Tanto en mi caso como en el de muchos otros usuarios y

sobre plataformas Intel yAMD, una grata noticia.

desar oladores de soluciones de código abierto, la

noticia sobre UEFI fue recibida como un trago agridulce.

Viendo esfuerzos de este estilo, avivamos la nunca

Tecnológicamente hablando

perdida esperanza, focalizándonos en hacer lo que

siempre hemos hecho: liberar tecnologías para ser

Veamos algo de la tecnología asociada a esta solución.

usadas por todo el mundo. Literalmente, todo el mundo.

Como primer punto, el “prebootloader” está diseñado

Efectivamente, era cuestión de tiempo

para ser lo más pequeño posible. De esta forma, el

trabajo duro continuará del lado del cargador de

ar anque real. Claro está, este cargador de ar anque

deberá estar instalado en la misma partición que el “pre

bootloader”, y contendrá un archivo binario lamado

“loader.efi”, que podrá ser invocado desde cualquier otro

cargador, y eso incluye al ya famosísimo Grub2, que

muchos de nosotros estamos usando en este momento.

Es entonces que el “prebootloader” intentará ejecutar el

archivo “loader.efi”, el cual de finalizar con éxito,

Hernán “HeCSa” Saltiel

AOSUG leader

permitirá el normal desempeño del resto del cargador de

CaFeLUG Member

ar anque que se esté utilzando.

hsaltiel@gmail.com

ht p:/ www.aosug.com.ar

Pero la ejecución de este archivo puede terminar bien, o

con un er or de seguridad. En este segundo caso, se

solicitará al usuario una confirmación para continuar con

el normal ar anque del sistema operativo (por eso se

lama a esta prueba “present user test”). De aceptarse,

tal como en el caso anterior, el ar anque continuará

ejecutando “loader.efi” en modo inseguro, para luego

seguir como antes mencioné.

Otra cosa que hará el “prebootloader” es verificar si la

máquina se encuentra en “Setup Mode”, en cuyo caso

pedirá al usuario permiso para cargar la firma digital de

12 www.tuxinfo.com.ar

GNOME 3.6

Un cambio necesario

POR JUAN PABLO LOZANO

Esta

nueva

duda agradará a algunos usuarios, es que en el Menú de

versión

de

usuario de GNOME Shel el elemento de apagado está

GNOME 3.6 trae

presente de forma predeterminada.

muchas mejoras y

nu

evas características,

l

entre las que podemos

destacar: una bandeja de

mensajes con un nuevo diseño, notificaciones más

elegantes, el diseño de “Actividades” ha mejorado, nuevo

diseño para “Archivos” (Nautilus) y una nueva pantala de

bloqueo. ¡Echemos un vistazo a lo que hay de nuevo!

La sección de “Actividades” ha recibido algunos cambios

importantes. En primer lugar, ahora al hacer clic en

"Actividades" en la parte superior izquierda, se muestran

las ventanas y para acceder a las aplicaciones se debe

hacer clic en un “botón de rejila” en la parte inferior del

tablero, o escribiendo el nombre de la aplicación.

La bandeja de mensajes y notificaciones ha recibido

algunos cambios importantes:

Los mensajes de la bandeja y los elementos son más

grandes, la esquina caliente ha sido sustituida por el

borde inferior de la pantala entera, también se puede

acceder a las mismas a través de un atajo de teclado

(Super + M).

Las notificaciones son más inteligentes, más sensibles

y más fáciles de descartar gracias a un botón de cier e.

Otra gran novedad es una nueva pantala de bloqueo

(requiere el uso de GDM ya que si usted está utilzando

Otro cambio, tal vez no tan importante, pero que sin

Ubuntu 12.10 con LightDM en lugar de GDM, no podrá

usar esta característica) que muestra la hora y la fecha

13 www.tuxinfo.com.ar

junto con las notificaciones. El usuario también tiene la

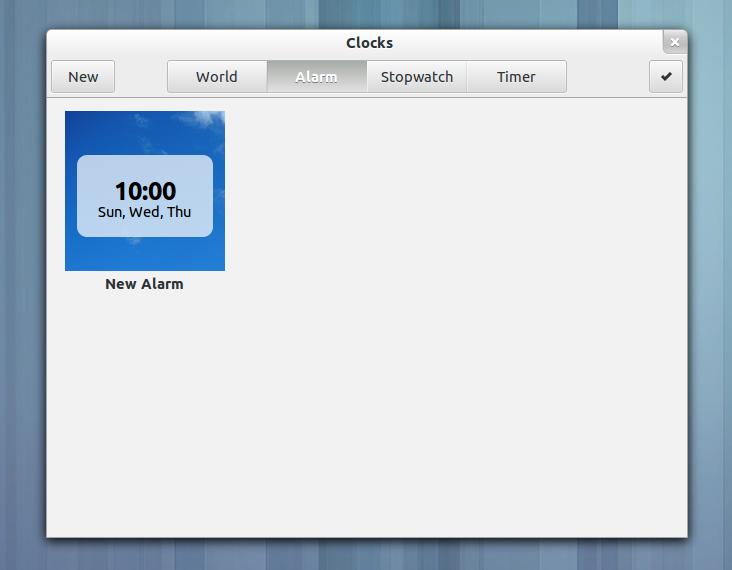

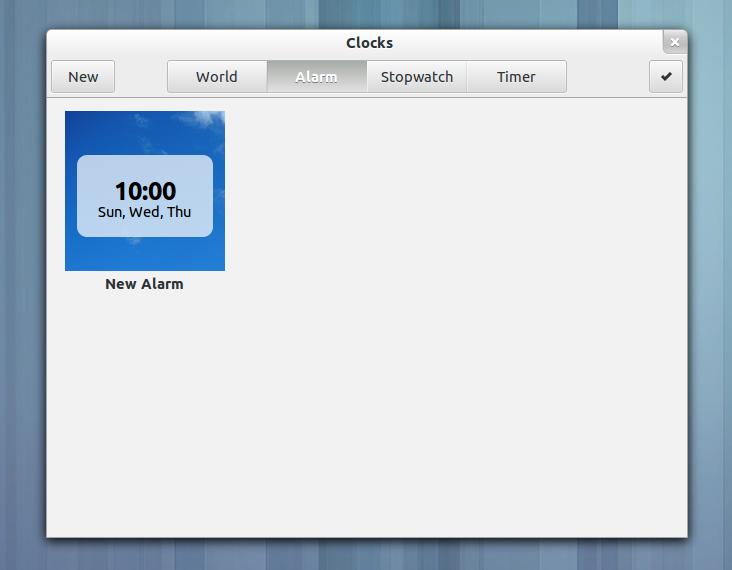

Relojes: es una nueva aplicación introducida como una

capacidad de controlar la reproducción de medios de

"versión previa" ya que, de acuerdo con los

comunicación:

desar oladores de GNOME, no está lista para el primer

lanzamiento por el momento.

Sin embargo ya es funcional y puede ser utilzada para

mostrar la hora en todo el mundo, establecer una alarma,

cronómetro y un temporizador:

Aplicaciones de GNOME

Ahora un poco acerca de las aplicaciones de GNOME.

Archivos (Nautilus) es la aplicación que ha recibido

probablemente la mayor atención en GNOME 3.6.

“Archivos” viene con una nueva interfaz de usuario que

ahora es compatible con las otras aplicaciones de

GNOME, pero hay algunas características eliminadas

también, como el panel doble.

Cajas: introducida como una “versión previa” en GNOME

3.4, cajas (una aplicación para conectarse a máquinas

remotas y administrar máquinas virtuales) es ahora

oficialmente una aplicación de GNOME.

Los cambios en las últimas versiones incluyen un modo

de selección trabajado, permiten personalizar un cuadro

de memoria y tamaño de disco antes de que sea creado

y mucho más:

Los cambios en “Archivos” son:

una nueva forma de búsqueda de archivos ha sustituido

tanto la vieja her amienta como la característica de

"buscar mientras escribe".

nueva bar a de her amientas y de direcciones, menú de

aplicación, un nuevo botón para el menú, íconos

simbólicos para la bar a lateral y una nueva sección

"reciente" en esta bar a lateral.

cambios en la vista de lista: nueva pantala de formato

de fecha, mejor orden de las columnas y el nuevo

Epiphany (Web): ha introducido "vista general" con la

tamaño de los iconos es de 32px.

versión 3.6. Este es el comienzo de un nuevo diseño que

debería mejorar la experiencia del usuario:

14 www.tuxinfo.com.ar

Shel instaladas a través de extensions.gnome.org se

actualizan automáticamente.

La próxima versión estable de GNOME, será la 3.8 y se

espera para el 27 de marzo de 2013.

Si desean probar la versión 3.6 de GNOME, pueden

hacerlo descargando Ubuntu, con la distribución “Ubuntu

Gnome Remix” o desde la versiónAlpha de Fedora 18.

Por ahora "Vista General" no tiene la funcionalidad que

se anunció hace un tiempo, y sólo presenta una

Ubuntu Gnome Remix:

cuadrícula con las páginas más visitadas. La nueva

ht ps:/ wiki.ubuntu.com/UbuntuGNOME/ReleaseNotes/12.10

versión también viene con un modo de pantala completa

Fedora 18 Alpha:

mejorada y otros cambios.

ht ps:/ fedoraproject.org/getprerelease

Por supuesto, hubo muchas otras mejoras, incluidos

varios cambios para el analizador de uso de disco;

discos; visor de fuentes; soporte para Microsoft

Exchange; Windows Live y Facebook para cuentas en

línea; cuadros de diálogo modales que ahora se

expanden desde el centro en vez de dejar caer desde la

parte superior; Empathy ahora utilza Zeitgeist; la

accesibildad y la internacionalización de muchas

mejoras.

Lozano Juan Pablo

lozanotux@gmail.com

twit er: @lozanotux

También hay una nueva función que estoy seguro que a

quienes les gusta personalizar su escritorio les

encantará: con GNOME 3.6, las extensiones de GNOME

15 www.tuxinfo.com.ar

HTC One X

El gran contrincante del S3 de Samsung

PORARIEL M. CORGATELLI

milésimas de segundo, incluso sin darnos cuenta que la

misma fue tomada.

En cuanto a la interfaz, está recontra pulida gracias a

HTC Sense 4; la cual le brinda un acabado de

funcionalidades excelentes para su cor ecto y simple

funcionamiento. Sobre la cámara, un punto muy a favor

Sin lugar a dudas el HTC One X es un duro competidor

luego de la pantala, podemos decir que la misma se

del Samsung Galaxy S3. En algunos puntos hasta es

comporta como si fuera del tipo profesional, además

superior al mismo y en otros no tanto. Pasemos a

desde su mismo menú podremos no sólo tomar fotos,

detalar algunas de las funciones para lo cual parece

sino también filmar, ya que no hace discriminación

haber sido creado. En primer lugar nos vamos a

alguna pues hay un widget independiente para cada una

encontrar con un equipo muy compacto, de sólido

de elas.

diseño, gran potencia, excelente resolución en pantala,

como así también un acabado redondeado en toda su

periferia.

Es decir abrimos la cámara y tenemos las dos opciones

a la vista, tanto para tomar fotos como para filmar; y

como si esto no fuera poco, podemos estar filmando en

Uno de las características que más me lamó la atención,

HD, y tomar fotos de forma simultánea sin salir de la

y no es justamente ninguna relacionada a sus features,

filmación, además de poder acceder al zoom óptico y

es el formato curvado desde el contorno hasta el mismo

encender por ejemplo la lámpara (LED) que tiene junto a

cristal de la pantala. Este último punto hace que la

la cámara de 8mpx. Es decir podemos filmar sin luz

misma pueda ser observada incluso desde un lateral a

natural y hacer zoom mientras registramos el video y

un ángulo de 25 grados.

además podemos sacar fotos al mismo instante.

Video revisión completa del Smartphone HTC:

Las opciones de ráfagas y panorámicas, sumadas a las

ht p:/ youtu.be/Rx1r8A_nrRg

configuraciones precargadas de la cámara hacen que la

misma pueda trabajar de forma óptima para el más

Luego en lo que se refiere a características técnicas, no

exigente fotógrafo.

quiero entrar en muchos detales ya que más abajo

leerán con lujo de detales cada una de elas. Lo que sí

Luego en lo que se refiere al software, encontraremos las

no puedo dejar pasar por alto, es el gran potencial del

opciones clásicas y las aplicaciones más comunes que

micro quadcore, con el cual se pueden realizar tareas

se obtienen en cualquier equipo con Android 4.0.3 ICS;

de forma casi automáticas, tomar fotos en cuestiones de

sumado a la interfaz HTC Sense, la cual le da un tono de

16 www.tuxinfo.com.ar

distinción al mismo. Por ejemplo una de las funciones

Procesador Nvidia Tegra 3 quadcore 1.5GHz, GPU

Sense que más me gustaron fue la de recordar las

ULP GeForce

últimas aplicaciones accedidas, en donde podremos

OSAndroid OS, v4.0 Ice Cream Sandwich

movernos desde las mismas como si fuera una galería.

Colores Gris, Blanco

Haciendo un breve resumen de sus características antes

Cámara 8 MP, 3264x2448 pixels, autofocus, flash LED,

de pasar por el detale completo, podemos decir que:

geotagging, captura de video y fotos simultáneos, video

posee una pantala HD 720p de 4.7 pulgadas con

1080p@30fps stereo, cámara frontal 1.3MP 720p

tecnología Gorila Glass, procesador quadcore Tegra 3 a

GPS con soporteAGPS

1.5GHz, cámara de 8 megapixels con captura de video

Brújula digital

ful HD, cámara frontal de 1.3 megapixels, Beats Audio,

Tecnología BeatsAudio

1GB de RAM, 32GB de almacenamiento interno y cor e

Android 4.0 Ice Cream Sandwich con la interfaz de

EDGE 3G HSDPA21Mbps/ HSUPA5.76Mbps

usuario Sense 4.0.

WiFi 802.11 a/b/g/n, DLNA; WiFi Direct

Bluetooth v4.0A2DP

Y como si esto fuera poco, el equipo viene con una

NFC

promoción excelente de la mano de Dropbox; con la cual

microUSB 2.0

se podrá acceder de forma gratuita a 25gb de espacio en

Cancelación activa de ruido con micrófono dedicado

tu cuenta por el término de 24 meses.

Integración Google Search, Maps, Gmail, YouTube,

Google Talk, Picasa

Integración con redes sociales

Salida TV

Manos libres incorporado

Conector de audio 3.5 mm

Batería Standard, LiPo 1800 mAh

Red GSM 850 / 900 / 1800 / 1900 HSDPA850 / 900 /

1900 / 2100

Tamaño Dimensiones 134.4 x 69.9 x 8.9 mm

Peso 130 g

Lo bueno del equipo

Detal es técnicos del equipo

Sin lugar a dudas, la característica más importante es su

pantala, su potencia y su poder en cuanto al

Display Tipo Super IPS LCD2 touchscreen capacitivo,

procesamiento de las imágenes capturadas. Otro punto

16M colores

muy importante para destacar, es la app "cars"; con la

Tamaño 720 x 1280 pixels, 4.7 pulgadas

cual convertimos al smartphone en un completo GPS

Soporte multitouch

para nuestro auto, obviamente con acceso al móvil,

Pantala Gorila Glass

música, etc.

Sensor acelerómetro para auto rotación

Sensor de proximidad para auto apagado

Lo malo del equipo

Sensor giroscópico

El primer punto negativo que le pudimos encontrar se

Controles sensibles al tacto

encuentra relacionado al registro del sonido cuando

Interfaz de usuario HTC Sense v4.0

realizamos una filmación; el mismo no es de muy buena

Slot de tarjeta MicroSD NO

calidad y cuando la fuente de sonido es muy fuerte, el

32GB almacenamiento interno, 1GB RAM

registro se termina saturando y entrecortando.

17 www.tuxinfo.com.ar

podrán encontrar vídeos detalando las diferentes

funciones.

ht p:/ www.htc.com/es/smartphones/htconex/

Conclusión personal del equipo.

La experiencia total con el equipo fue completamente

excelente, el mismo se comportó muy bien en todo el

tiempo que lo tuvimos a prueba; pudimos hacer uso del

mismo como cámara principal para la cobertura de

eventos; además poder registrar vídeos, escribir informes

y mantenernos comunicados como si fuera una tableta +

una cámara profesional. Si tendría que recomendar el

equipo, no dudaría ni un minuto en hacerlo, ya que es un

Luego otro punto en contra es la posibildad de no poder

excelente smartphone.

insertar una tarjeta MicroSD, claro que con sus 32 GB de

almacenamiento es más que suficiente, pero de

cualquier manera no estaría nada mal tenerlo; y por

último, el no contar con un botón físico desde su parte

frontal para activar el dispositivo, algo que se soluciona

cuando accedemos al botón superior de encendido.

Puntuación

Ariel M. Corgatel i

8,5 sobre 10

twit er: @arielmcorg

Información adicional y valores en el mercado

Pueden encontrar mucha más información del modelo

desde la web oficial de HTC España, en donde a su vez

(*)

(*) Únete a "Radio Geek", nuestro podcast diario de actualidad tecnológica

ht p:/ radiogeek.ivoox.com

18 www.tuxinfo.com.ar

Universo Tuquito

TuquiGRUB

POR PATRICIO PRIETO GARAY

GNU/Linux Tuquito es una distribución nacida en la

¿Qué es TuquiGrub y para qué sirve?

provincia de Tucumán, Argentina, y cuenta con una serie

de programas tales como Garfio, Aptito o el Gestor de

Cuando en nuestra compu tenemos Windows y

Programas que fueron generados por el equipo de

GNU/Linux y por alguna razón debemos reinstalar

trabajo de la distro buscando mejorar la experiencia del

Windows, el instalador de Win elimina los datos

usuario y especialmente pensadas para quienes se

existentes en el MBR y hace un acceso al sistema de la

inician en el uso del software libre. En esta ocasión les

ventanita. La próxima vez que inicie su computadora

presentamos TuquiGRUB.

notará que ha desaparecido el menú del Grub,

afortunadamente no bor a la partición de Linux por lo

¿Qué es el Grub?

tanto lo único que se debe reparar es el menú del Grub.

Para los menos expertos esto era un dolor de cabeza y

GNU GRUB (GNU GRand Unified Bootloader) es un

para recuperar su linux reinstalaban el mismo, con

gestor de ar anque múltiple, desar olado por el proyecto

resultados adversos al perder los sistemas instalados y

GNU que se usa comúnmente para iniciar uno, dos o

los datos guardados en el mismo. Los expertos

más sistemas operativos instalados en un mismo equipo.

realizaban montajes de discos y asignación de unidades

Es utilzado principalmente en sistemas operativos

temporales para poder recuperar el grub perdido.

GNU/Linux.

TuquiGRUB puede recuperar el menú del Grub

Recuperando el menú de ar anque de GNU/Linux

eliminado, de esta forma es más sencilo para los

usuarios expertos como los novatos.

TuquiGrub nace de la necesidad de restaurar el menú

del grub, que se encuentra en el sector cero del disco

Con sólo ar ancar la compu desde un LiveCD de Linux e

rígido de la computadora, también conocido como MBR

instalando el TuquiGrub, puede recuperar en pocos

(Master Boot Record).

pasos el menú del Grub.

Siempre se ha dicho que se puede instalar Linux en la

La instalación del programa se hace sobre un disco

computadora junto a Windows, al instalar tu distribución

virtual, es decir que para la tranquildad del usuario, los

favorita. Durante el proceso de instalación se genera un

datos NO SE BORRAN.

menú que es guardado en el MBR (la primera parte de

tan sólo 512 bytes) el cual permite que al encender la

En el próximo reinicio del sistema notará que se ha

computadora puedas elegir el sistema operativo a utilzar

recuperado el menú del grub, puede ser que se pierdan

en esa sesión. Hasta acá todo como siempre,

los efectos gráficos, por tratarse de un programa

entonces. .

genérico, sin embargo se puede recuperar ejecutando el

19 www.tuxinfo.com.ar

miembros del Tuquito Team! en el mes de julio de 2012.

El desar olo y la calidad del programa se realizó via

web, contando con la colaboración de personas de

distintos lugares de la Argentina, por ejemplo Débora

Badila de Neuquén (Tuquito Team!), Mario de Tucumán

(Salteño de nacimiento) y quien escribe del Partido de

La Costa, Pcia de Buenos Aires; y colaboradores

miembros del Tuquito Social como Nestor Lugo de

Berisso, Provincia de Buenos Aires y al resto de los

integrantes del social que han aportado y reportado los

er ores del sistema.

Enlaces y fuentes:

MBR:

ht p:/ es.wikipedia.org/wiki/Registro_de_ar anque_princi

comando sudo updategrub2 para volver al estado

pal

anterior del grub, como los gráficos y diseños de la

distro instalada.

Manual del usuario de TuquiGrub:

ht p:/ api.ning.com/files/pFaL6m*Zw5KvdJbWXQQdv0jp

TuquiGrub puede ser instalado en debian, ubuntu, red

STOYV4w46XKMKfb7lACi0zAusJLuBSKwa0v16mjpc8z

hat y derivados de estos.

4kAXqXkWpEedUZ9nBuGm6BjA*3Vg/manualTuquiGrub

.pdf

A partir de la versión final de Tuquito 6, TuquiGRUB

pertenece a los paquetes en los repositorios oficiales de

GNU/Linux Tuquito.

Tuquito:

ht p:/ www.tuquito.org.ar

Algunas aclaraciones

Tuquito Team!

Es recomendable ejecutar Tuquigrub desde un live cd

ht p:/ www.tuquito.org.ar/team.html

de tu distro basada en debian/red hat, la partición linux

no debe estar montada y por eso se necesita un acceso

Tuquito Social

desde un livecd.

ht p:/ social.tuquito.org.ar

La contraseña del superusuario (root o administrador)

puede ser una palabra vacía, si no verifique en la

Grub

página de la distro.

ht p:/ es.wikipedia.org/wiki/GNU_GRUB

Debe tener conocimientos de las particiones que genera

linux, manejar el gparted o algún programa de

particiones con resultados satisfactorios.

Patricio Prieto Garay

Para más detales vea el Manual del usuario de

Tuquito Team

patriciosprieto@tuquito.org.ar

TuquiGrub, al final de la nota encontrará los enlaces.

Desar ol o y Calidad

TuquiGRUB fue desar olado por Patricio Prieto Garay

junto a la colaboración de Mario Colque, ambos

20 www.tuxinfo.com.ar

La curiosidad

mató al gato

POR HERNÁN "HeCSa" SALTIEL

Algunos de los más “nerds”, como es mi caso, habrán

imágenes que legaban.

seguido con mucho interés las tareas que estuvo

desar olando la unidad robotizada “Curiosity” en su

¿Cómo distribuimos imágenes cuando hay milones de

expedición sobre suelo marciano.

personas en el mundo esperando por elas, presionando

F5 en su navegador varias veces por segundo?

Efectivamente, el pasado 6 de agosto de 2012

amanecimos con la grata sorpresa de saber que este

En un primer momento, Curiosity envió imágenes de

dispositivo tecnológicamente muy avanzado había

relativamente baja resolución, sólo 1200x1200 pixeles.

pisado ter eno marciano y que, a pesar de requerir un

Luego se le realizó en forma remota (y por suerte para

pequeño ajuste en su software (para los detractores del

nosotros, exitosa) una actualización de su software,

teletrabajo, esto se hizo, lógicamente, en forma remota),

gracias al cual comenzó a enviar archivos notablemente

ya comenzaba a emitir datos de este planeta.

mejor definidos, y por ende más grandes.

La pregunta de rigor que los lectores se estarán

Y lo que es mejor, esta información estuvo siempre

haciendo es: ¿qué tiene ésto que ver con el código

disponible en cada punto del mundo donde fue

abierto? Pues bien: mucho, mis queridos pingüinos. .

solicitada. Eso significó un tráfico de cientos de gigabytes

mucho.

por segundo a cientos de miles de pedidos concur entes

alrededor del mundo.

Crónicas marcianas

La NASA decidió que lo mejor que podían hacer era usar

Una de las cosas que el vehículo marciano Curiosity

una tecnología que elos mismos en algún momento

debía hacer era enviar a nuestro planeta enormes

ayudaron a construir, y que es ni más ni menos que el

cantidades de información. Tengamos en cuenta que no

concepto de nube. Contrataron Amazon Web Services

es sencilo o barato enviar un aparato como éste a un

(AWS), empresa gracias a la cual NASA/JPL (JPL es la

sitio tan lejano, por lo que todo el proceso de

sigla de la división “Jet Propulsion Laboratory”) pudo

recolección,

codificación,

envío,

recepción,

diseñar, construir, probar y desplegar sus propias

decodificación y distribución debía funcionar a la

soluciones de alojamiento web y streaming en vivo de

perfección para que la inversión esté justificada.

video en sólo algunas semanas de arduo trabajo.

Claro está, la comunidad científica es bastante grande.

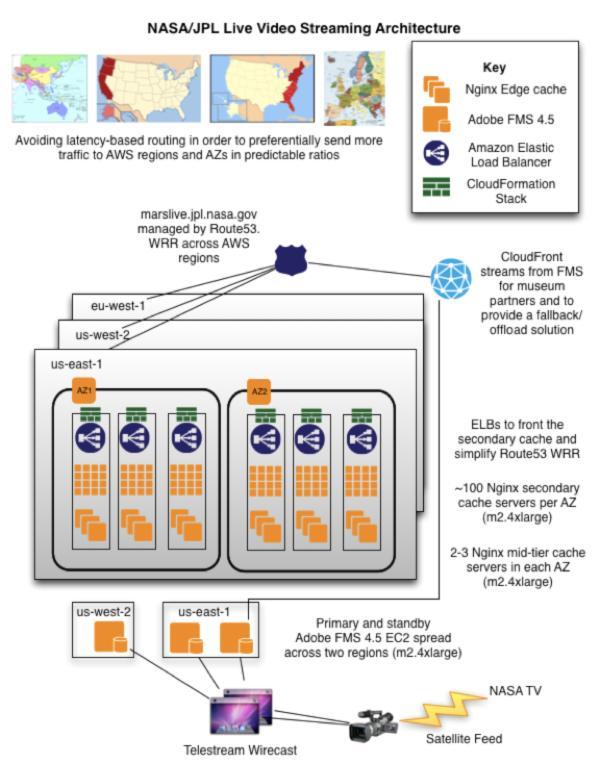

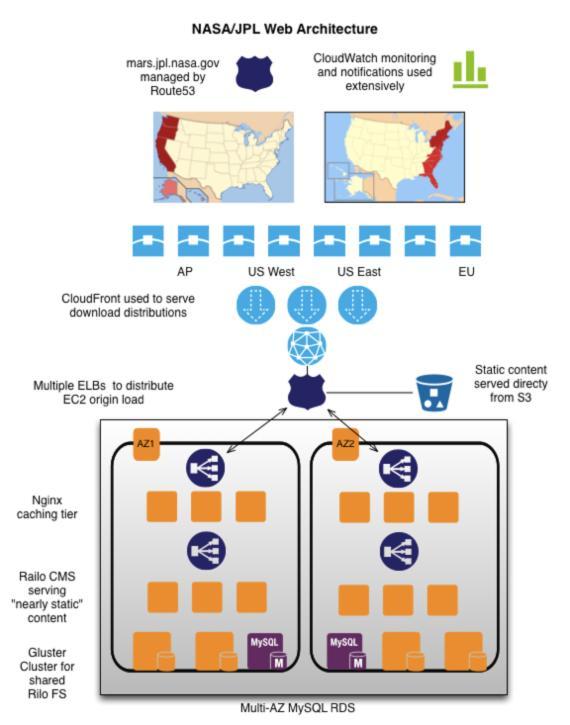

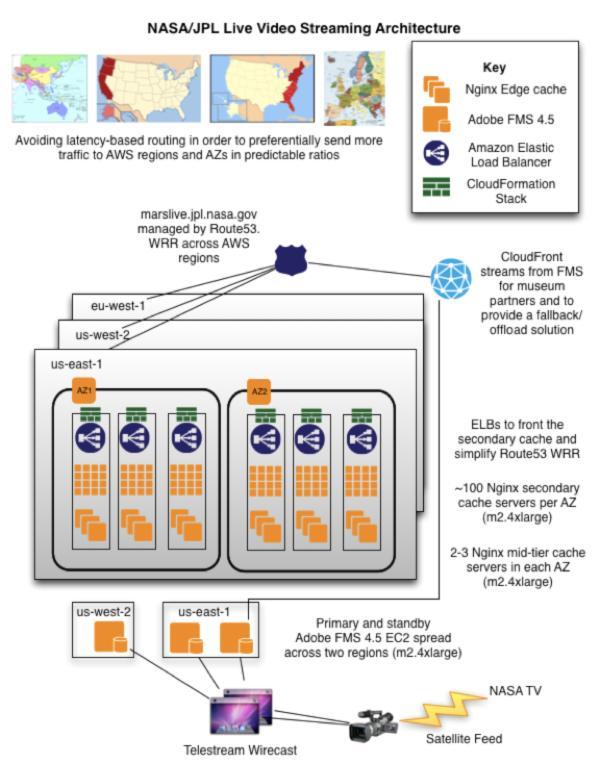

Un esquema de la solución implementada es el

Muchas expectativas se pusieron en esta expedición, y

siguiente:

por lo tanto, muchas personas esperaban ansiosas las

21 www.tuxinfo.com.ar

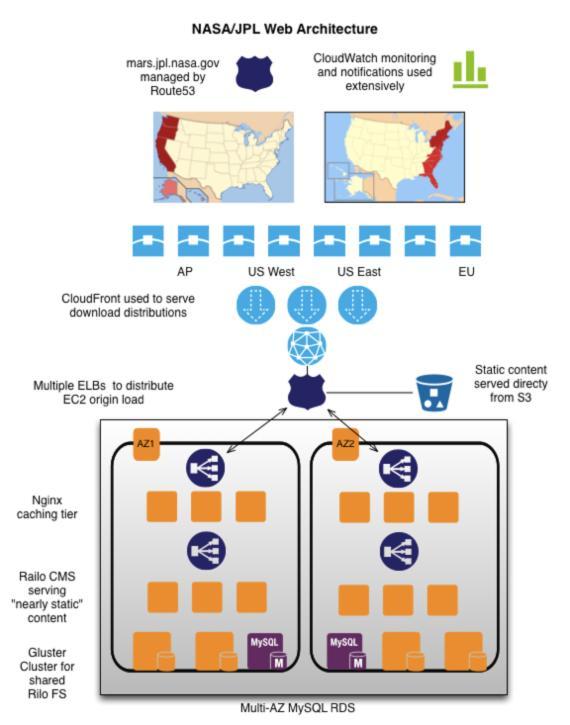

Railo CMS: Un framework de desar olo de aplicaciones

de código abierto famoso por haber implementado el

lenguaje CFML (“ColdFusion Markup Language”), y por

ser parte del proyecto JBoss.org (sí, de la versión

comunitaria, la corporativa está varios kilómetros atrás

de la mayoría de los servidores de aplicaciones

comerciales y libres).

GlusterFS: Es un sistema de archivos distribuido entre

varias máquinas, que permite su uso en soluciones de

diversa índole. Ha sido adquirido por Red Hat, si bien las

Como podemos observar, hay varias tecnologías de

“malas lenguas” dicen que para este caso se debió

código abierto que se han utilzado para poder brindar

continuar con el uso de la versión comunitaria. Punto

este servicio. Entre elas tenemos las siguientes:

para el código 100% abierto. Entre los sitios conocidos

que hacen uso de esta tecnología encontramos a la gran

Nginx: Un servidor ht p rapidísimo, así como un proxy

cadena de radio en línea, Pandora.

reverso. Sitios como NetFlix, Zinga, o GitHub hacen uso

de este servidor web.

MySQL RDS: Es el famoso motor de bases de datos

relacionales MySQL, pero con una configuración

Se configuraron varias AZ (“Availabilty Zones” de

especial. En este caso, se utilzó una topología MultiAZ,

Amazon, o zonas de disponibildad) desplegando en

que permite la rápida replicación de datos entre

cada una de elas 2 ó 3 Nginx para servir como caché de

instancias de bases de datos, alivianando la labor de las

capa media.

soluciones de un único nodo, así como asegurando que

si un sistema activo sufre alguna caída, su replicación ya

En cada AZ se implementaron 100 Nginx como

ocur ió y se puede continuar con la sesión en curso en

servidores caché secundarios.

otro.

22 www.tuxinfo.com.ar

Claro que sería injusto si quisiera mencionar sólo las

Espero que estos temas les gusten tanto como a mí.

soluciones de código abierto, dejando de lado las

¡Nos leemos en un mes!

privativas. Muchas tecnologías privativas se utilzaron en

la implementación de esta solución, tales como Adobe

Flash Media Server, Amazon Elastic Compute Cloud,

Elastic Load Balancer, Amazon Route 53, y Amazon

CloudFront. Pero de elas hablarán las personas que las

representan, que claramente no es mi (nuestro) caso.

Hernán “HeCSa” Saltiel

AOSUG leader

CaFeLUG Member

hsaltiel@gmail.com

ht p:/ www.aosug.com.ar

Síguenos

también en

Facebook

23 www.tuxinfo.com.ar

La esperanza del

desbloqueo

POR CLAUDIO DE BRASI

Un caso que se dio

el System Board del equipo. (El repuesto vale casi un

recientemente en Argentina es

tercio del valor total del equipo).

sobre la disposición de un

Juez acerca de bloqueo de

Pero en medio de la discusión sobre la legalidad del

páginas Web que se referían

bloqueo de Web o del bloqueo de los equipos, algo me

al tema del desbloqueo de las

dio una esperanza muy gratificante. Los chicos NO

Netbooks de los planes "Conectar Igualdad" y el "Plan

QUIEREN LIMITES. Pero no sólo elo. Vieron el

Sarmiento".

problema, buscaron cómo solucionarlo por cuenta propia

y luego difundieron ese conocimiento sin esperar más

Como siempre ocur e con estas medidas de bloqueo de

que sólo un comentario de agradecimiento. Todo un

las direcciones Web. Ni bien se bloquearon los sitios,

comportamiento del más puro altruismo Hacker, (En el

otros usuarios que habían copiado la información, lo

cor ecto sentido de la palabra), que comparte con la

replicaron en varios lugares más. No levó más de 5

filosofía del software libre.

minutos encontrar toda la información que se quiso

ocultar. Demostrando lo lento e ineficiente de tomar

El día de mañana, estos chicos van a ver los problemas

medidas de censura tradicional sobre las tecnologías

que presenta el software privativo de esos equipos y otra

modernas y el obvio desconocimiento de las mismas.

vez buscarán una solución. Así que en un tiempo,

terminaran descartando el sistema operativo privativo

Las voces que proclamaban por este bloqueo de

para poder seguir usando su equipo. (Alí está mi

información decían que era para evitar la manipulación

esperanza).

de equipos, la malversación de los mismos, la posibildad

de ser usados por personas a las que no debía

Si ven a algún mayor que usa un equipo destinado a los

destinarse los mismos, hasta alguien dijo que era una

chicos, que no sea docente o alguien relacionado con el

violación de acceso no autorizada a los sistemas.

que la debería usar, se lo debería encarar a él en forma

Algunas son comprensibles, otras exageradas. Pero lo

legal para que explique por qué usa un equipo en forma

interesante del punto es que los chicos hicieron estos

indebida. Pero perseguir a los menores por difundir cómo

vídeos e instructivos.

solucionar un problema para elos es casi una

contradicción de lo que se espera de elos, que estén

Los chicos no quieren límites. Que el equipo se bloquee

listos para los problemas del futuro y que puedan

después de un periodo de 15 días a 3 meses es un

solucionarlos.

incordio para elos que les trae más molestias

innecesarias. Los vídeos e instructivos muestran cómo

con 2 destorniladores un poco de tiempo y luego

Claudio De Brasi

algunas modificaciones mínimas en el hardware y/o en el

twit er: @doldraug

software se puede desbloquear el equipo.

Para alguien que sabe un poco más que lo básico de

electrónica, que los chicos hayan hecho estas

modificaciones sin elementos de descarga electrostática,

PD: Sres y Sras Mayores, Comprendan a los menores,

(ESD), es de ter or. Podrían fácilmente haber “quemado”

atiendan sus reclamos. Porque si los ignoran o los

prohíben se van a ver sobrepasados.

24 www.tuxinfo.com.ar

Privacidad

en Internet

¿realmente es posible?

POR JOSE MARÍA SCHENONE

Cada vez es más común enterarnos por la radio,

El primer factor por el que suceden estas cosas es la

televisión o diarios sobre violaciones a la privacidad de

desinformación o falta de educación por parte de los

famosos (y no tan famosos también) de los que se filtran

usuarios sobre lo importantes que son los datos

fotos y/o videos no autorizados, mensajes de texto, o

personales o laborales. Actualmente la información de

información privada de cualquier tipo.

los usuarios conectados a internet es uno de los activos

que mejor cotizan económicamente; e increíblemente

Ya es casi normal que esto suceda, y la verdad es que

pocos son los que tratan de protegerlos como es debido.

pocos hacen algo al respecto para solucionarlo.

Si realizamos una encuesta entre nuestros familares,

Ahora, alguien realmente se preguntó ¿cómo y por

compañeros de estudio o trabajo sobre si saben qué tan

qué sucede esto?

expuestos están al utilzar internet, seguramente se

alarmarán de las respuestas que pueden legar a recibir.

Con el gigantesco avance tecnológico en el que estamos

sumergidos, es moneda cor iente ver a personas

Tampoco es que hay que volverse paranoico al extremo

disfrutando de sus smartphones a toda hora y en

de no utilzar más internet o smartphones, porque no es

cualquier lugar. Publican mensajes en las redes sociales,

la solución. Éstas son her amientas que sabiendo

toman y comparten fotos, descubren y marcan lugares;

utilzarlas mejoran nuestra calidad de vida. Una técnica

todo esto navegando desde puntos de acceso wireless

muy efectiva para los delincuentes durante la época de

pseudo gratuitos. Éstas son actividades ya normales en

vacaciones es la utilzación de internet para buscar

nuestras vidas.

información (también denominada footprinting) de sus

nuevas víctimas.

Pero no creamos que sólo le sucede a los usuarios de un

smartphone, cualquier persona conectada a internet por

Veamos un ejemplo para entenderlo mejor

medio de una computadora cae también en esta

problemática.

Tenemos a nuestro querido Miguel X, que es un

importante gerente de una empresa textil. Miguel

¿Pero qué tiene de malo todo esto?

además es un excelente esposo de Victoria y padre de

dos hermosos hijos, María y Julián.

En realidad nada, salvo que estamos exponiendo

nuestros datos personales, ¡datos que deberían ser

Miguel y su famila están planificando sus próximas

privados! (Salvo que deseemos compartir todo con

vacaciones utilzando internet. Luego de unas horas

todos).

todos acuerdan irse a recor er las costas Argentinas. Es

tal la felicidad que tienen todos, que María y Julián

25 www.tuxinfo.com.ar

escriben en sus redes sociales que se van a la playa.

cliente. El criminal utilzará un sitio web o el envío masivo

Victoria publica en su Facebook que necesita comprarse

de cor eos electrónicos, para invitarnos a renovar una

ropa para los 20 días que estarán de vacaciones. Por

contraseña que ha caducado, o para activar un nuevo

último, Miguel X publica en su cuenta de Twit er

servicio de homebanking, consiguiendo así que el

@MiguelX que el 20 de noviembre se toma unos días de

usuario revele información sensible, o viole las políticas

descanso. Con toda esta información, un delincuente ya

de seguridad a veces inexistentes.

tiene una nueva posible víctima.

Lo primero que hace el malhechor es buscar en la guía

telefónica (también disponible en internet) si la dirección

de MiguelX figura en ela. En caso de encontrar la

dirección queda hacer un pequeño trabajo de inteligencia

por el bar io para validar que Miguel X es gerente de una

empresa y esta casado con Victoria y es padre de María

y Julián.

Cor eo electrónico falso del TrustedBank

Con estos métodos, los ingenieros sociales aprovechan

la tendencia natural de la gente a reaccionar de manera

predecible en ciertas situaciones, por ejemplo

proporcionando detales financieros a un aparente

empleado de un banco.

No hay que ser muy inteligente para darse cuenta que

Aquelos que utilzan Internet frecuentemente, reciben

nuestro delincuente ya sabe que a partir del 20 de

mensajes que solicitan contraseñas o información de

noviembre y hasta el 9 de diciembre la casa estará vacía

tarjeta de crédito, con el motivo de "crear una cuenta",

y la famila de Miguel se encontrará a muchos kilómetros

"reactivar una configuración", u otra operación; a este

de distancia. Todo esto fue posible porque Miguel,

tipo de ataques se los lama phishing (pesca).

Victoria, María y Julián expusieron información sensible.

Un ejemplo muy actual de un ataque de ingeniería social,

Otra técnica muy efectiva es la “ingeniería social”, por la

es el uso de archivos adjuntos en los cor eos

cual es muy simple obtener información confidencial. La

electrónicos, ofreciendo, por ejemplo, fotos "íntimas" de

ingeniería social es una técnica que utilzan muchas

alguna persona famosa o algún programa "gratuito".

personas, como investigadores privados, criminales, o

Estos cor eos, aparentemente provienen de alguna

crackers, para obtener información privada o

persona que conocemos. Al abrir estos archivos adjuntos

confidencial, acceso o privilegios en sistemas

estamos permitiendo que se ejecute código malicioso

informáticos de forma que les permitan realizar algún

(por ejemplo, tomar el control de nuestra máquina en

acto que perjudique o exponga a la persona, empresa u

donde se activa la webcam y se comienza a grabar todo

organismo comprometido.

lo que hacemos).

El principio que sustenta la ingeniería social es que en

La ingeniería social también se aplica al acto de

cualquier sistema "los usuarios son el eslabón más débil

manipulación cara a cara para obtener acceso a los

de la seguridad".

sistemas. La principal defensa contra la ingeniería social

es la capacitación y entrenamiento de los usuarios, en la

En la práctica, un ingeniero social usará comúnmente el

implementación de políticas de seguridad y en ser más

teléfono o internet para engañar a la gente, fingiendo ser,

precavidos al momento de compartir información en las

por ejemplo, un empleado de algún banco o alguna otra

redes sociales.

empresa, un compañero de trabajo, un técnico o un

26 www.tuxinfo.com.ar

Uno de los ingenieros

necesito trasladar una suma importante al extranjero con

sociales más famosos de

discreción. ¿Sería posible utilzar su cuenta bancaria?".

los últimos tiempos es

Las sumas normalmente suelen estar cerca de decenas

Kevin Mitnick a quien

de milones de dólares. A la víctima se le promete un

pueden seguir en su

determinado porcentaje, como el 10 o el 20 por ciento.

cuenta

de

Twit er

ht ps:/ twit er.com/kevinmit

El trato propuesto se suele presentar como un delito de

nick. Según su opinión, la

guante blanco inocuo con el fin de disuadir a las víctimas

ingeniería social se basa

los supuestos inversionistas de lamar a las

en estos cuatro principios:

autoridades. Los timadores enviarán algunos

documentos con selos y firmas con aspecto oficial,

1. Todos queremos ayudar.

normalmente archivos gráficos adjuntados a mensajes

2. El primer movimiento es siempre de confianza hacia el

de cor eo electrónico, a quien acepte la oferta.

otro.

3. No nos gusta decir “No”.

A medida que prosiga el intercambio, se pide a la víctima

4.Atodos nos gusta que nos alaben.

que envíe dinero, con la excusa de supuestos

honorarios, gastos, sobornos, impuestos o comisiones.

Se va creando una sucesión de excusas de todo tipo,

A continuación comparto con ustedes algunos de los

pero siempre se mantiene la promesa del traspaso de

engaños más conocidos para que a partir de ahora

una cantidad milonaria. A menudo se ejerce presión

estemos más prevenidos.

psicológica, por ejemplo alegando que la parte nigeriana

tendría que vender todas sus pertenencias y pedir un

La Estafa nigeriana

préstamo para poder pagar algunos gastos y sobornos. A

veces, se invita a la víctima a viajar a determinados

La estafa nigeriana, timo nigeriano o timo 419, es un

países africanos, entre elos Nigeria y Sudáfrica. Esto es

fraude, un engaño. Se leva a cabo principalmente por

especialmente peligroso, porque en ocasiones el

cor eo electrónico no solicitado. Adquiere su nombre del

supuesto inversor puede acabar secuestrado o incluso

número de artículo del código penal de Nigeria que viola,

asesinado por el timador.

ya que buena parte de estas estafas provienen de ese

país.

En cualquier caso, la transferencia nunca l ega, pues

las mil onarias sumas de dinero jamás han existido.

Esta estafa consiste en ilusionar a la víctima con una

fortuna inexistente y persuadirla para que pague una

Las operaciones están organizadas con gran

suma de dinero por adelantado, como condición para

profesionalidad en países como Nigeria, Sier a Leona,

acceder a la supuesta fortuna. Las sumas solicitadas son

Costa de Marfil, Ghana, Togo, Benín y Sudáfrica.

bastante elevadas, pero insignificantes comparadas con

Cuentan con oficinas, números de fax, teléfonos

el monto que las víctimas esperan recibir.

celulares y a veces con sitios fraudulentos en internet.

Variantes

Últimamente, gran cantidad de estafadores provenientes

del África Occidental se han establecido en diversas

Existen numerosas variantes de la estafa. Las más

ciudades europeas, especialmente Ámsterdam, Londres,

comunes son una herencia vacante que la víctima

Madrid, etc, como también en Dubái. A menudo se

adquirirá, una cuenta bancaria abandonada, una lotería

persuade a las víctimas a viajar alí para cobrar sus

que la víctima ha ganado, un contrato de obra pública o

milones.

simplemente una gran fortuna que alguien desea donar

generosamente antes de morir. Algunos sostienen que la

excusa de la lotería es la más común de todas.

José María Schenone

twit er: @joseschenone

Por ejemplo, la víctima podría recibir un mensaje del tipo

Consultor en Seguridad y Sistemas GNU/Linux

"Soy una persona muy rica que reside en Nigeria y

ht p:/ www.joseschenone.com.ar

27 www.tuxinfo.com.ar

Linux Containers

POR MARCELO GUAZZARDO

Esta es otra tecnología de virtualización, que ya viene

(Se dice que se puede conectar con virtmanager,

nativa en el kernel, y podría ser como una evolución de

debería probarlo)

OpenVZ. La diferencia con OpenVZ es que openvz

necesita un kernel especial para funcionar, en cambio

Se pueden cor er desde templates de containers las

LXC (Linux Containers) no.

vm’s, se necesita un conocimiento más amplio para

armar un propio template si quisiéramos hacer un

La verdad es que para levantar proyectos que quer amos

deployment.

aislar, como puede ser un lamp, o un desar olo que

queremos aislar de la máquina principal (Host), es

Bueno, hecha la introducción, manos a la obra.

sorprendente lo bien que anda.

Nota: Esta demo, está basada en Debian Squeeze.

Si bien no es virtualización propiamente dicha, podemos

cor er otros Linux dentro de los contenedores (Debemos

usar los templates, ya existen templates de Ubuntu,

En el host:

Fedora, y Debian). En el caso de Debian, el template que

se usa, es un debootstrap, dentro de una jaula chroot.

Vamos a necesitar instalar las userspace tools de lxc (Ya

que a nivel Kernel no necesitamos nada), y el

Para hacer una analogía, esto es similar a las Jails de

debootstrap (Para los que no saben el debootstrap es un

BSD, y a las zonas de Solaris. Fíjense que en las zonas

mini sistema Debian bajado en una jaula chroot).

de Solaris, no se necesita cor er otro kernel para poder

Instalarlas.

Luego, yo quiero que mi máquina guest (Mi sistema

operativo que cor erá dentro del contenedor), tome IP de

Ventajas de esta tecnología:

un dhcp, entonces, le voy a tener que asignar un placa

en modo bridge al host.

Se pueden levantar muchas máquinas contenedoras

usando muy poca memoria

Esto se realiza haciendo el siguiente cambio en el

/etc/network/interfaces:

No hace falta para cor er un OS de 64 bits, contar con la

tecnologíaAMD V o Intel VT.

Nota: Yo voy a hacer bridge por la interfaz eth0.

Desventajas:

auto lo

iface lo inet loopback

auto br0

No tiene (Al menos por ahora), una administración

iface br0 inet static

bridge_ports eth0

gráfica como Virtualbox, Vmware, o HyperV.

address 192.168.0.10

broadcast 192.168.0.255

netmask 255.255.255.0

gateway 192.168.0.1

28 www.tuxinfo.com.ar

Una vez que generamos el contenedor, vamos a ver

Y a la vez, nuestra máquina HOST, recibe DHCP del

dentro del directorio, dos ficheros. Un fichero config, y un

Servidor 192.168.0.1. Nuestra máquina contenedora se

directorio rootfs, que es la jaula chroot.

va a conectar por el HOST al dhcp 192.168.0.1, y va a

tomar una ip de ese rango.

En el fichero config, vamos a configurar la red, para que

salga como un cliente DHCP, a través de la placa en

Comenzando:

modo bridge del host.

Les muestro como quedó mi configuración:

apt-get install bridge-utils libvirt-bin

debootstrap lxc

lxc.tty = 4

Luego, es importante montar el cgroups. Esto es una

lxc.pts = 1024

nueva característica del kernel para poder manejar mejor

lxc.rootfs =

/var/lib/lxc/myfirstcontainer/rootfs

## Aca es

los recursos de nuestro hardware, pero no será

donde va a tomar la Jaula

explicado aquí.

lxc.cgroup.devices.deny = a

# /dev/null and zero

lxc.cgroup.devices.allow = c 1:3 rwm

lxc.cgroup.devices.allow = c 1:5 rwm

echo

“cgroup

/sys/fs/cgroup

# consoles

cgroup

defaults

0

0

lxc.cgroup.devices.allow = c 5:1 rwm

" >> /etc/fstab

lxc.cgroup.devices.allow = c 5:0 rwm

lxc.cgroup.devices.allow = c 4:0 rwm

Lo agregamos al fstab, y luego, para que lo monte,

lxc.cgroup.devices.allow = c 4:1 rwm

tipeamos

# /dev/{,u}random

lxc.cgroup.devices.allow = c 1:9 rwm

lxc.cgroup.devices.allow = c 1:8 rwm

lxc.cgroup.devices.allow = c 136:* rwm

mount –a

lxc.cgroup.devices.allow = c 5:2 rwm

# rtc

Creando el template de instalación de Squeeze:

lxc.cgroup.devices.allow = c 254:0 rwm

# mounts point

Para crear el template de instalación de Squeeze, vamos

lxc.mount.entry=proc

a modificar uno que ya está dentro de las her amientas

/var/lib/lxc/myfirstcontainer/rootfs/proc proc

nodev,noexec,nosuid 0 0

de UserSpace de LXC, pero que le vamos a cambiar, por

lxc.mount.entry=devpts

que ese era para LENNY. Haremos algunos cambios

/var/lib/lxc/myfirstcontainer/rootfs/dev/pts

devpts defaults 0 0

para que quede para squeeze. Básicamente, vamos a

lxc.mount.entry=sysfs

establecer que la arquitectura sea Squeeze en vez de

/var/lib/lxc/myfirstcontainer/rootfs/sys sysfs

Lenny, que el cliente de DHCP ha cambiado el nombre

defaults

0 0

## Network

cd /usr/lib/lxc/templates

lxc.utsname = myfirstcontainer

lxc.network.type = veth

sed s/lenny/squeeze/g lxc-debian > /tmp/squeeze

lxc.network.flags = up

sed s/dhcp-client/isc-dhcp-client/g

# that's the interface defined above in host's

/tmp/squeeze > lxc-squeeze

interfaces file

lxc.network.link = br0

Luego, deberíamos si queremos, desactivar las t ys 4,5,6

en el init ab.

# name of network device inside the container,

# defaults to eth0, you could choose a name

freely

Vamos a generar nuestro primer contenedor:

# lxc.network.name = lxcnet0

lxc.network.hwaddr = 00:FF:AA:00:00:01

# the ip may be set to 0.0.0.0/24 or skip

this line

lxc-create -n myfirstcontainer -t squeeze

# if you like to use a dhcp client inside

the container

Con esto generamos el contenedor, usando el template

#lxc.network.ipv4 = 192.168.0.140/24

de squeeze.

29 www.tuxinfo.com.ar

Bueno, ahí está toda la configuración, se puede extender

root@squeeze:/var/lib/lxc/myfirstcontainer/root

mucho más, pero es un ejemplo simple.

fs# lxc-start -n myfirstcontainer

INIT: version 2.88 booting

Lo que podemos hacer, ahora es entrar a la jaula, poner

Using makefile-style concurrent boot in

runlevel S.

el comando chroot, y cambiar por ejemplo:

Activating swap...done.

Cleaning up ifupdown....

Setting up networking....

La clave de root (Que por omisión es root)

Activating lvm and md swap...done.

Checking file systems...fsck from util-linux-ng

2.17.2

El nombre del host (Que por omisión es myfirstcontainer)

done.

Mounting local filesystems...done.

Activating swapfile swap...done.

Y algunas otras configuraciones, por ejemplo, instalar el

Cleaning up temporary files....

ssh.

Setting kernel variables ...done.

Configuring network interfaces...Internet

Systems Consortium DHCP Client 4.1.1-P1

root@squeeze:/var/lib/lxc/myfirstcontainer/

Copyright 2004-2010 Internet Systems

rootfs# pwd

Consortium.

/var/lib/lxc/myfirstcontainer/rootfs

All rights reserved.

root@squeeze:/var/lib/lxc/myfirstcontainer

For info, please visit

/rootfs#

https://www.isc.org/software/dhcp/

Nos fijamos que estamos parado cor ectamente, y

Listening on LPF/eth0/00:ff:aa:00:00:01

Sending on

LPF/eth0/00:ff:aa:00:00:01

lanzamos el chroot.

Sending on

Socket/fallback

DHCPREQUEST on eth0 to 255.255.255.255 port 67

DHCPREQUEST on eth0 to 255.255.255.255 port 67

root@squeeze:/# chroot

.

DHCPDISCOVER on eth0 to 255.255.255.255 port 67

root@squeeze:/# echo "lala" > /etc/hostname

interval 8

root@squeeze:/# apt-get install mc

DHCPOFFER from 192.168.0.1

Reading package lists... Done

DHCPREQUEST on eth0 to 255.255.255.255 port 67

Building dependency tree

DHCPACK from 192.168.0.1

Reading state information... Done

bound to 192.168.0.116 -- renewal in 34257

# Sigue….

seconds.

done.

Recuerden siempre hacer un aptget clean para no dejar

Cleaning up temporary files....

INIT: Entering runlevel: 3

paquetes ocupando espacio en /var/cache/apt/archives

Using makefile-style concurrent boot in

runlevel 3.

Starting web server: apache2apache2:

Bueno, yo también me instalé un apache server, esto era

apr_sockaddr_info_get() failed for

sólo una muestra.

yfirstcontainer

apache2: Could not reliably determine the

server's fully qualified domain name, using

Ar ancando el contenedor

127.0.0.1 for ServerName

.

Starting OpenBSD Secure Shell server: sshd.

lxc-start -n myfirstcontainer –d

Debian GNU/Linux 6.0 myfirstcontainer console

El –d es para que cor a en modo demonio, en

myfirstcontainer login:

background.

Si queremos ver todo el proceso de “booteo” de nuestro

Acá por omisión la clave de root, es root. Entramos, y

contenedor, lo hacemos sin el –d

podemos hacer lo que quisiéramos, como si fuera una

virtual machine.

lxc-start -n myfirstcontainer

Vamos a entrar por ssh a esta máquina, desde el HOST

Ahora, cuando terminamos de cor er el proceso de

booteo, queremos entrar a nuestro contenedor.

En el contenedor, averiguamos qué IP tomó.

30 www.tuxinfo.com.ar

root@myfirstcontainer:~# ifconfig

eth0

Link encap:Ethernet

HWaddr 00:ff:aa:00:00:01

inet addr:192.168.0.113

Bcast:192.168.0.255

Mask:255.255.255.0

inet6 addr: fe80::2ff:aaff:fe00:1/64 Scope:Link

UP BROADCAST RUNNING MULTICAST

MTU:1500

Metric:1

RX packets:34 errors:0 dropped:0 overruns:0 frame:0

TX packets:22 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:3717 (3.6 KiB)

TX bytes:2968 (2.8 KiB)

lo

Link encap:Local Loopback

inet addr:127.0.0.1

Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING

MTU:16436

Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:0 (0.0 B)

TX bytes:0 (0.0 B)

Ok, vemos que tomó la IP 192.168.0.113. Entraremos por ssh

root@myfirstcontainer:~# w

20:48:43 up 1 day, 25 min,

2 users,

load average: 0.00, 0.00, 0.00

USER

TTY

FROM

LOGIN@

IDLE

JCPU

PCPU WHAT

root

console

20:47

18.00s

0.01s

0.00s -bash

root

pts/0

192.168.0.109

20:48

0.00s

0.00s

0.00s w

Acá vemos que estamos como root desde la consola, y

A la vez, viendo cómo se puede integrar esto con libvirt,

que también entramos vía ssh.

pero la verdad, que por lo pronto, este proyecto se las

trae.

Podríamos hacer muchas pruebas más, pero eso se los

dejo a su criterio.

Fuentes: ht p:/ wiki.debian.org/LXC

Para apagar el contenedor.

¡Saludos a todos!

Desde el HOST

Marcelo Guaz ardo

Senior Admin Linux / Senior Security Consultant

Fedora Ambas ador for Argentina

lxc-halt –n myfirstcontainer

Oracle Linux Certified

Mguaz ardo76@gmail.com

Desde el contenedor:

halt

Luego, para que el HOST autoinicie las vm’s,

Ponerlas en el /etc/default/lxc

Sin lugar a dudas, es un tema donde existe poca

documentación, yo probé varios tutoriales, y algunos

dicen una cosa, otros otras, y bueno, tuve que hacer un

mixed. Estoy probando de generar unos nuevos

templates, y haciendo benchmarks, para ver el

rendimiento.

31 www.tuxinfo.com.ar

Empaquetamiento

RPM

(parte I)

POR EDUARDO ECHEVARRIA

En Fedora nos sentimos orgulosos cada vez que ingresa

sobre todo ganas de trabajar en grupo.

un nuevo colaborador a nuestras filas, por lo tanto

siempre esperamos que personas con talento, proactivas

Preparando mi PC

e innovadoras como tú quieran colaborar en pro del

desar olo de nuestra distribución.

El software necesario que necesitarás para empezar a

empaquetar está contenido en estas tres simples

Por esta razón y como parte de una iniciativa de la

órdenes de consola, ejecútalas como usuario root.

comunidad de Fedora LATAM y conjuntamente con el

proyecto RPMDEV ht p:/ rpmdev.proyectofedora.org/

(Proyecto latinoamericano dedicado al empaquetamiento

# yum groupinstall "Development Tools"

# yum install rpmdevtools

y desar olo de nuevas aplicaciones en software libre),

# yum install rpmlint

queremos brindar a los lectores de TUXINFO una serie

de artículos dedicados al Empaquetamiento RPM donde

podrás conocer todos los aspectos técnicos que forman

Luego añade un usuario a tu sistema Fedora para

parte del empaquetado de aplicaciones en Fedora y el

trabajar con los paquetes, no te recomiendo trabajar ni

proceso necesario para poder ingresar al “Grupo de

con tu usuario personal ni mucho menos con tu cuenta

Mantenedores de Paquetes”; nuestra proyección a futuro

de root, de esa forma si algo va mal simplemente puedes

es tener una presencia latinoamericana numerosa en

eliminar ese usuario y volver a empezar.

este grupo y contamos contigo para lograrlo. :)

# useradd makerpm

¿Qué necesito?

Ingresa con tu usuario recién creado y ejecuta el

siguiente comando

1. Lo primero y obviamente lo más importante, utilzar

Fedora, cualquier versión reciente es válida

# rpmdev-setuptree

2. Tener conocimientos básicos de programación y